Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Qu’est-ce que l’attaque par amplification DNS ?

L'amplification DNS est une attaque par déni de service distribué (DDoS) , dans laquelle les attaquants exploitent les vulnérabilités des serveurs DNS (Domain Name System) pour transformer des requêtes initialement petites en charges utiles transmises beaucoup plus volumineuses, utilisées pour « mettre hors service » le serveur de la victime.

L'amplification DNS est un type d'attaque par réflexion qui manipule les DNS accessibles au public, ce qui en fait la cible d'un grand nombre de paquets UDP. En utilisant diverses techniques, les auteurs peuvent « gonfler » la taille de ces paquets UDP, rendant l'attaque si puissante qu'elle détruit même l'infrastructure Internet la plus robuste.

Description de l'attaque

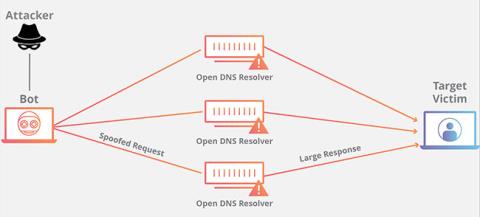

L'amplification DNS, comme les autres attaques par amplification, est un type d'attaque par réflexion. Dans ce cas, la mise en miroir est obtenue en suscitant une réponse du résolveur DNS vers une adresse IP usurpée.

Lors d'une attaque par amplification DNS, l'auteur envoie une requête DNS avec une adresse IP usurpée (de la victime) à un résolveur DNS ouvert, l'amenant à répondre à cette adresse par une réponse DNS. Avec de nombreuses fausses requêtes envoyées et plusieurs résolveurs DNS répondant simultanément, le réseau de la victime peut facilement être « submergé » par le nombre incontrôlé de réponses DNS.

Les contre-attaques sont encore plus dangereuses lorsqu’elles sont amplifiées. « Amplification » fait ici référence à la réponse du serveur qui est disproportionnée par rapport à la demande de paquet originale envoyée.

Pour amplifier une attaque DNS comme celle-ci, chaque requête DNS peut être envoyée en utilisant le protocole d'extension DNS EDNS0, qui autorise les messages DNS volumineux, ou utiliser la fonction cryptographique de DNSSEC (extension de sécurité DNS) pour augmenter la taille du message. Des requêtes falsifiées de type « ANY », qui renvoient toutes les informations connues sur la zone DNS en une seule requête, peuvent également être utilisées.

Grâce à ces méthodes et à d'autres, un message de requête DNS d'une taille d'environ 60 octets peut être configuré pour envoyer un message de réponse de plus de 4 000 octets au serveur de destination, ce qui entraîne un facteur d'amplification de 70 :premier. Cela augmente considérablement le volume de trafic reçu par le serveur cible et augmente la vitesse à laquelle les ressources du serveur sont épuisées.

De plus, les attaques par amplification DNS transmettent souvent les requêtes DNS via un ou plusieurs botnets , ce qui augmente considérablement le trafic direct vers le(s) serveur(s) ciblé(s) et rend difficile la surveillance du caractère de l'attaquant.

L'amplification DNS est une attaque par déni de service distribué (DDoS).

Méthodes pour atténuer l’impact des attaques par amplification DNS

Les moyens courants de prévenir ou de minimiser l'impact des attaques d'amplification DNS incluent le renforcement de la sécurité des serveurs DNS, le blocage de serveurs DNS spécifiques ou de tous les serveurs de relais récursifs et la limitation du débit.

Cependant, ces méthodes n'éliminent pas les sources d'attaque, ni ne réduisent la charge du réseau et la commutation entre les serveurs de noms et les serveurs récursifs ouverts. De plus, le blocage de tout le trafic provenant de serveurs récursifs ouverts peut entraver les tentatives légitimes de communication DNS. Par exemple, certaines organisations maintiennent des serveurs de récursion ouverts afin que les employés travaillant sur des appareils mobiles puissent résoudre des problèmes à partir de serveurs de noms « fiables ». Le blocage du trafic de ces serveurs peut entraver leur accès.

Comment prévenir les attaques par amplification DNS

Alors, que pouvez-vous faire pour empêcher votre organisation d’être victime d’une attaque par amplification DNS ?

Gardez le résolveur privé et protégé

Si vous exploitez votre propre résolveur, son utilisation doit être limitée aux utilisateurs de votre réseau afin d'éviter que son cache ne soit contaminé par des pirates extérieurs à l'organisation. Il ne peut pas être ouvert aux utilisateurs externes.

Configurez-le pour qu'il soit aussi sécurisé que possible afin de vous protéger contre l'infection du cache par des logiciels malveillants. Les garanties intégrées au logiciel DNS qui protègent contre les infections du cache incluent l'ajout de modifications aux requêtes sortantes, afin de rendre plus difficile aux pirates informatiques de recevoir de fausses réponses. Les façons dont cela peut être fait comprennent :

Gérer le serveur DNS en toute sécurité

En ce qui concerne les serveurs faisant autorité, vous devez décider si vous souhaitez les héberger vous-même ou le faire via un fournisseur de services ou un registraire de domaine. Un expert déclare : « Personne ne se soucie plus de votre sécurité que vous, vous devez donc l'héberger et la gérer vous-même, si vous avez les compétences pour le faire. »

Si vous ne possédez pas ces compétences, c'est bien sûr une bonne idée de demander à quelqu'un d'autre de le faire à votre place. Ce n’est pas seulement une question d’expertise mais aussi d’échelle, car de nombreuses organisations ont besoin de disposer de serveurs DNS répartis dans trois ou quatre endroits dans le monde.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d