Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Universal Serial Bus (USB) est aujourd’hui le périphérique de stockage de données portable le plus pratique. Mais vous devriez être prudent avec cette jolie clé USB. En plus de contenir des logiciels malveillants, l'USB peut également agir comme un tueur USB et endommager définitivement votre PC.

Comment fonctionne USB Killer et que pouvez-vous faire pour l’arrêter ?

Qu’est-ce que le tueur USB ?

Comme le terme l'indique, un USB Killer est une clé USB modifiée qui peut endommager ou détruire un périphérique lorsque vous l'insérez dans le port USB d'un périphérique .

Pour atteindre son objectif, USB Killer fournit en permanence des pointes de tension (210 - 220 V) à l'appareil connecté. Étant donné que le port USB est conçu pour gérer uniquement 5 V, cette surtension répétée endommagera le système électrique de l'appareil hôte de manière irréparable.

Le premier tueur USB aurait été créé par un chercheur en informatique russe travaillant sous le pseudonyme de « Dark Purple ». Et l’idée derrière sa conception était de tester dans quelle mesure un appareil numérique peut résister aux surtensions.

Cependant, les fabricants d’ordinateurs et les testeurs d’intrusion n’utilisent pas de tueurs USB à cette fin.

Au lieu de cela, les cybercriminels utilisent des programmes USB Killer pour endommager les ordinateurs des victimes. Ils peuvent facilement acheter un tueur USB pour seulement 3 dollars (environ 70 000 VND).

Pire encore, les cybercriminels peuvent facilement modifier de simples purificateurs d’air ioniques pour agir comme des tueurs USB.

Comment fonctionne le tueur USB ?

Le dispositif USB Killer dispose de nombreux condensateurs pour économiser l'énergie électrique. Lorsque vous le connectez à votre ordinateur, il tire son énergie du port USB pour remplir ses condensateurs.

Une fois que le périphérique USB Killer est entièrement alimenté, il drainera toute l'énergie (200 V ou plus) en même temps via les lignes de données du même port USB. Cela détruira le périphérique hôte car les broches de données sont conçues pour gérer une très petite quantité de tension, juste assez pour envoyer et recevoir des signaux.

Aujourd'hui, les appareils USB Killer ont évolué de simples appareils plug-and-zap à de puissants appareils Killer dotés de fonctionnalités avancées.

Par exemple, les cybercriminels peuvent désormais acheter des tueurs USB contenant des piles rechargeables. Un tel tueur USB peut détruire le périphérique hôte même lorsque celui-ci est éteint.

Certaines méthodes d'attaque avancées d'USB Killer incluent aujourd'hui :

De plus, les acteurs malveillants peuvent facilement obtenir divers adaptateurs pour détruire les appareils via le port d'affichage, le port HDMI, le micro USB, etc.

Un ancien élève américain de St. Rose a détruit 59 ordinateurs et 7 écrans d'ordinateur à l'aide d'USB Killer. Son crime a endommagé du matériel d'une valeur de 51 109 $. Et le temps nécessaire pour rechercher et remplacer l’équipement endommagé coûte 7 362 $.

Les tueurs USB sont vendus dans le commerce en ligne, afin que les gens puissent rapidement mettre la main dessus. Alors, prenez les mesures nécessaires pour protéger votre appareil contre les attaques USB Killer.

Est-il possible de détecter les périphériques USB Killer ?

Carte USB

Malheureusement, vous ne pouvez pas distinguer une clé USB ordinaire d'un tueur USB simplement en la regardant. Vous devez ouvrir le boîtier USB pour prendre cette décision. Un tueur USB typique possède plusieurs condensateurs pour stocker l’énergie du port USB.

Si vous souhaitez évaluer si une clé USB est un USB Killer ou non sans ouvrir son boîtier, vous aurez besoin d'un dispositif de détection USB Killer.

Cependant, cette clé USB que vous venez de trouver dans votre garage aurait pu y être laissée intentionnellement pour effectuer une USB Drop Attack .

Par conséquent, ne branchez pas une clé USB inconnue sur votre ordinateur, même si la détection USB Killer de l'appareil exclut la possibilité qu'elle soit dangereuse.

Comment se protéger contre l'attaque USB Killer

Voici quelques façons de protéger votre matériel contre les attaques USB Killer.

N'utilisez absolument pas de clé USB inconnue

Les clés USB inconnues constituent une menace sérieuse pour la sécurité des entreprises et des particuliers. Cependant, les gens branchent toujours des clés USB qu’ils trouvent au hasard.

Des chercheurs de l’Université du Michigan, de l’Université de l’Illinois à Urbana-Champaign et de Google ont distribué environ 297 clés USB sur les campus universitaires. Dans leurs résultats publiés, ils ont indiqué que 45 % des clés USB avaient été récupérées et ouvertes.

Il n’est donc pas surprenant que les cybercriminels utilisent l’USB pour mener des attaques USB Drop Attrack et USB Killer. Et le meilleur moyen de se protéger contre ces menaces liées aux clés USB est d’interdire à vos employés d’ouvrir des clés USB d’origine inconnue.

Couvrez les ports USB avec le capuchon USB

La fermeture des ports USB physiques est une solution low-tech pour empêcher les attaques USB Killer. C'est le seul moyen d'empêcher l'insertion de clés USB nuisibles dans l'appareil.

Les employés qui doivent brancher un périphérique USB de l'entreprise doivent en informer le service informatique et demander à l'administrateur informatique de retirer le capot. Lorsqu'il n'est pas nécessaire d'ouvrir le port USB, le cache USB sera repositionné.

Bien que la désactivation des ports USB n’empêche pas les attaques USB Killer, cela peut constituer une bonne stratégie pour empêcher d’autres attaques USB. Voici comment désactiver les ports USB sur votre PC Windows :

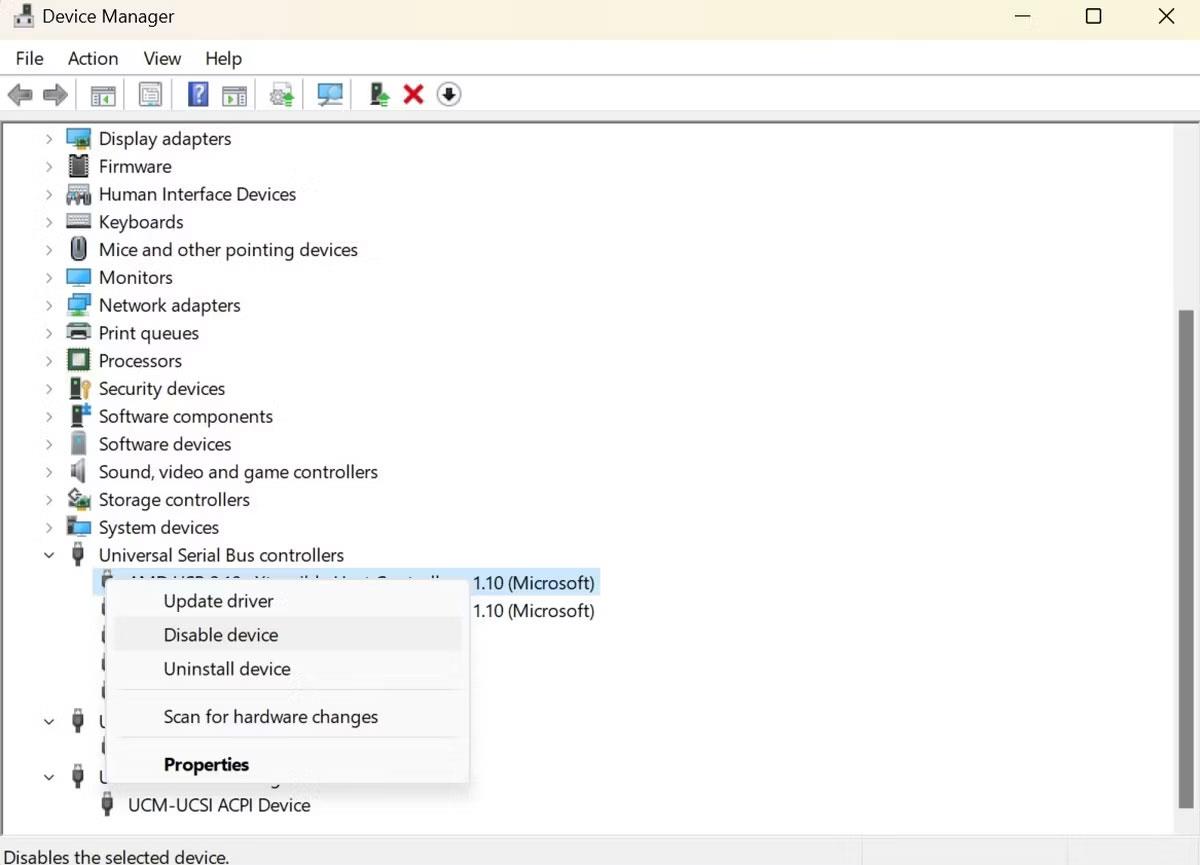

La fenêtre du Gestionnaire de périphériques montre comment désactiver le port USB

Accédez à Gestionnaire de périphériques > Contrôleur de bus série universel et cliquez avec le bouton droit sur le port USB pour ouvrir le menu contextuel. Sélectionnez l' option Activer pour réactiver les ports USB sur votre PC.

Si vous devez laisser un port USB ouvert, utilisez un port de type C, car il fournit une authentification cryptographique pour garantir qu'aucune alimentation ou donnée inappropriée n'est transférée vers l'appareil.

Le dernier système d'exploitation d'Apple bloque automatiquement la communication des nouveaux appareils USB-C avec le système d'exploitation jusqu'à ce que l'utilisateur approuve l'appareil.

Formez votre personnel

Vos employés jouent le rôle le plus important pour empêcher les tueurs USB d'endommager votre PC.

Alors, organisez régulièrement des formations de sensibilisation à la cybersécurité dans votre entreprise. Faites comprendre à vos employés à quel point il est dangereux de brancher des clés USB inconnues sur les ordinateurs de l'entreprise.

Ils devraient connaître les tueurs USB déguisés, tels que les purificateurs d’air ioniques. De plus, vous pouvez régulièrement tester l'état de préparation de vos employés à lutter contre les USB Killers en essayant de laisser les clés USB dans les locaux de l'entreprise.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d