Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Dans l’article précédent, nous avons découvert les erreurs XSS (Cross Site Scripting) et l’exploitation réelle de XSS Reflected. Il existe un autre type de XSS considéré comme plus dangereux : le XSS stocké.

Contrairement à Reflected, qui attaque directement quelques victimes ciblées par les pirates, Stored XSS cible davantage de victimes. Cette erreur se produit lorsque l'application Web ne vérifie pas minutieusement les données d'entrée avant de les enregistrer dans la base de données (ici, j'utilise ce concept pour faire référence à la base de données, au fichier ou à d'autres zones qui stockent les données de l'application Web).

Avec la technique Stored XSS, les hackers ne l’exploitent pas directement mais doivent le faire en au moins 2 étapes.

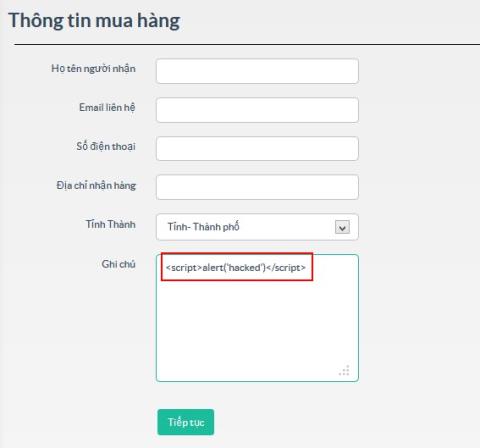

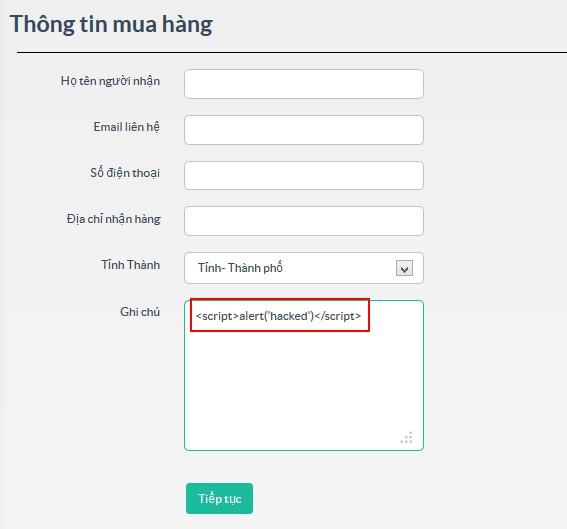

Premièrement, les pirates utilisent des points de saisie non filtrés (formulaire, saisie, zone de texte...) pour insérer du code dangereux dans la base de données.

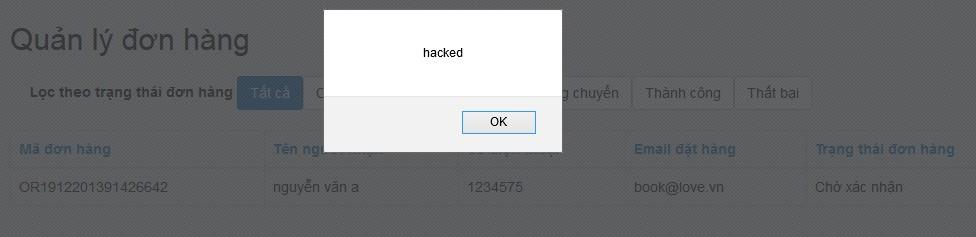

Ensuite, lorsque l'utilisateur accède à l'application Web et effectue des opérations liées à ces données enregistrées, le code du pirate informatique sera exécuté sur le navigateur de l'utilisateur.

À ce stade, le hacker semble avoir atteint son objectif. Pour cette raison, la technique Stored XSS est également appelée XSS de second ordre.

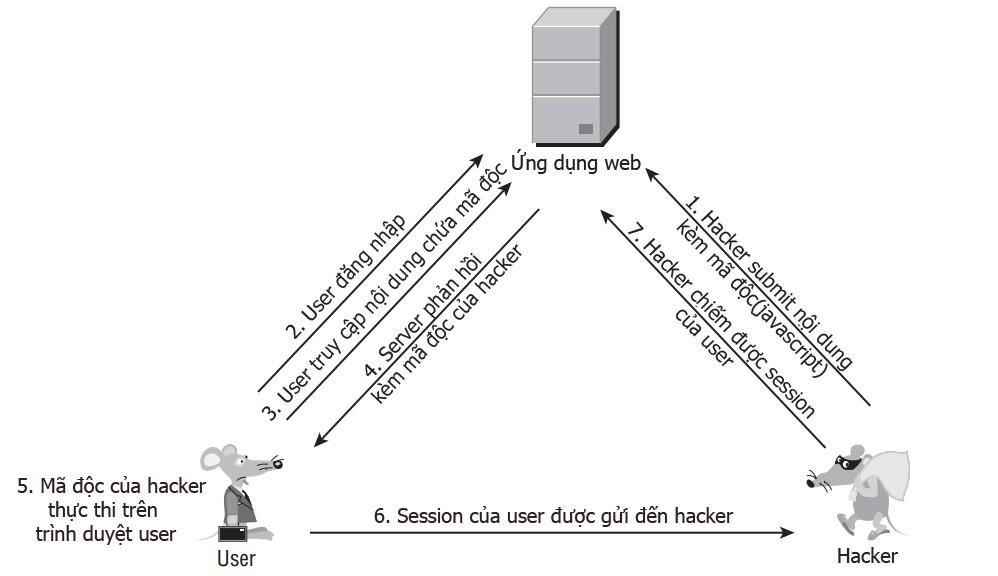

Le scénario d'exploitation est décrit comme suit :

Reflected XSS et Stored XSS présentent deux différences majeures dans le processus d'attaque.

De ces éléments, on peut voir que Stored XSS est beaucoup plus dangereux que Reflected XSS, les sujets concernés peuvent être tous les utilisateurs de cette application Web. Et si la victime a un rôle administratif, il existe également un risque de détournement du Web.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d