Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

IPSec, abréviation de Internet Protocol Security, est un ensemble de protocoles cryptographiques qui protègent le trafic de données sur les réseaux IP (Internet Protocol).

Les réseaux IP – y compris le World Wide Web – manquent de cryptage et de protection de la vie privée. Les VPN IPSec comblent cette faiblesse en fournissant un cadre pour les communications cryptées et privées sur le Web.

Voici un aperçu plus approfondi d'IPSec et de son fonctionnement avec les tunnels VPN pour protéger les données sur les réseaux non sécurisés.

Une brève histoire d’IPSec

Lorsque le protocole Internet a été développé au début des années 80, la sécurité n’était pas une priorité. Cependant, à mesure que le nombre d’utilisateurs d’Internet continue de croître, le besoin d’une haute sécurité augmente également.

Pour répondre à ce besoin, la National Security Agency a parrainé le développement de protocoles de sécurité au milieu des années 80, dans le cadre du programme Secure Data Network Systems. Cela a conduit au développement du protocole de sécurité de couche 3 et finalement du protocole de sécurité de couche réseau. De nombreux ingénieurs ont travaillé sur ce projet tout au long des années 90 et IPSec est né de ces efforts. IPSec est désormais une norme open source et fait partie d'IPv4.

Comment fonctionne IPSec

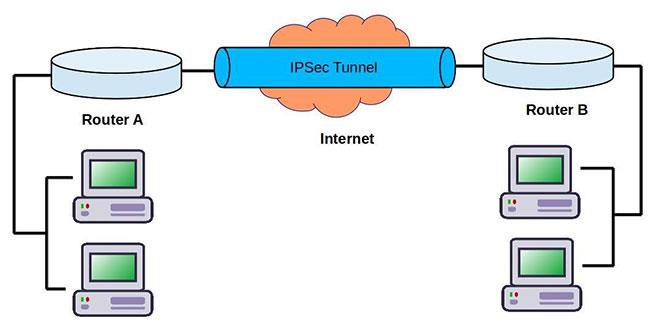

IPSec fonctionne avec les tunnels VPN pour établir des connexions privées bidirectionnelles entre les appareils

Lorsque deux ordinateurs établissent une connexion VPN , ils doivent se mettre d'accord sur un ensemble de protocoles de sécurité et d'algorithmes de cryptage, et échanger des clés cryptographiques pour déverrouiller et afficher les données cryptées.

C'est là qu'IPSec entre en jeu. IPSec fonctionne avec les tunnels VPN pour établir des connexions bidirectionnelles privées entre les appareils. IPSec n'est pas un protocole unique ; il s'agit plutôt d'un ensemble complet de protocoles et de normes qui fonctionnent ensemble pour garantir la confidentialité, l'intégrité et l'authenticité des paquets de données Internet transitant par un tunnel VPN.

Voici comment IPSec crée un tunnel VPN sécurisé :

Le VPN IPSec protège les données transmises d'hôte à hôte, de réseau à réseau, d'hôte à réseau et de passerelle à passerelle (appelé mode Tunnel, lorsque l'intégralité du paquet IP est crypté et authentifié).

Protocoles IPSec et composants pris en charge

La norme IPSec est divisée en plusieurs protocoles principaux et composants de support.

Protocole IPSec de base

- IPSec Authentication Header (AH) : Ce protocole protège les adresses IP des ordinateurs participant au processus d'échange de données, pour garantir que les bits de données ne sont pas perdus, modifiés ou corrompus pendant le processus de transmission. AH vérifie également que la personne qui envoie les données les a effectivement envoyées, protégeant ainsi le tunnel de toute intrusion d'utilisateurs non autorisés.

- Encapsulated Security Payload (ESP) : Le protocole ESP fournit la partie cryptage d'IPSec, assurant la sécurité du trafic de données entre les appareils. ESP crypte les paquets de données/charges utiles, authentifie la charge utile et son origine au sein de la suite de protocoles IPSec. Ce protocole brouille efficacement le trafic Internet, de sorte que quiconque regarde dans le tunnel ne puisse rien y voir.

ESP crypte et authentifie les données, tandis que AH authentifie uniquement les données.

Composants prenant en charge IPSec

- Associations de sécurité (SA) : les associations et politiques de sécurité établissent divers accords de sécurité, utilisés dans les échanges. Ces accords peuvent déterminer le type d’algorithme de chiffrement et de hachage à utiliser. Ces politiques sont souvent flexibles, permettant aux appareils de décider comment ils souhaitent gérer les choses.

- Internet Key Exchange (IKE) : Pour que le cryptage fonctionne, les ordinateurs impliqués dans l'échange de communications privées doivent partager une clé de cryptage. IKE permet à deux ordinateurs d'échanger et de partager en toute sécurité des clés de chiffrement lors de l'établissement d'une connexion VPN.

- Algorithmes de cryptage et de hachage : Les clés cryptographiques fonctionnent à l'aide de valeurs de hachage, générées à l'aide d'un algorithme de hachage. AH et ESP sont très généraux, ils ne précisent pas de type de codage spécifique. Cependant, IPsec utilise souvent Message Digest 5 ou Secure Hash Algorithm 1 pour le chiffrement.

- Protection contre les attaques par relecture : IPSec intègre également des normes pour empêcher la relecture des paquets de données faisant partie d'un processus de connexion réussi. Cette norme empêche les pirates d'utiliser les informations relues pour copier eux-mêmes les informations de connexion.

IPSec est une solution de protocole VPN complète et peut également servir de protocole de chiffrement en L2TP et IKEv2.

Modes de tunnelage : Tunnel et Transport

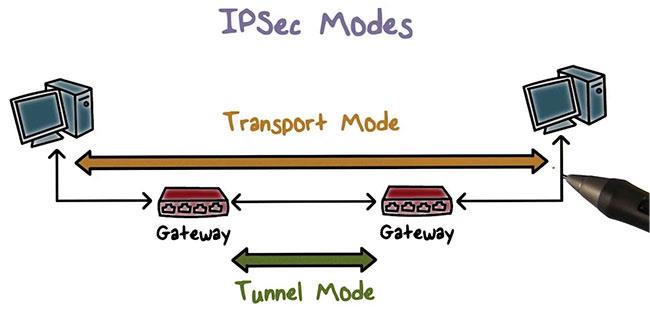

IPSec envoie des données en mode Tunnel ou Transport

IPSec envoie des données en mode Tunnel ou Transport. Ces modes sont étroitement liés au type de protocole utilisé, AH ou ESP.

- Mode Tunnel : En mode Tunnel, l'intégralité du paquet est protégé. IPSec enveloppe le paquet de données dans un nouveau paquet, le crypte et ajoute un nouvel en-tête IP. Il est couramment utilisé dans les configurations VPN de site à site.

- Mode Transport : En mode Transport, l'en-tête IP d'origine reste et n'est pas chiffré. Seules la charge utile et la bande-annonce ESP sont cryptées. Le mode transport est couramment utilisé dans les configurations VPN client à site.

Pour les VPN, la configuration IPSec la plus courante que vous verrez est ESP avec authentification en mode Tunnel. Cette structure permet au trafic Internet de circuler de manière sécurisée et anonyme à l'intérieur du tunnel VPN sur des réseaux non sécurisés.

Alors, quelle est la différence entre les modes Tunnel et Transport dans IPsec ?

Le mode tunnel dans IPsec est utilisé entre deux routeurs dédiés, chaque routeur agissant comme une extrémité d'un « tunnel » virtuel à travers le réseau public. En mode Tunnel, l'en-tête IP initial contient la destination finale du paquet chiffré, ainsi que la charge utile du paquet. Pour indiquer aux routeurs intermédiaires où transférer les paquets, IPsec ajoute un nouvel en-tête IP. À chaque extrémité du tunnel, les routeurs décodent les en-têtes IP pour acheminer les paquets vers leur destination.

En mode Transport, la charge utile de chaque paquet est chiffrée, mais pas l’en-tête IP initial. Par conséquent, les routeurs intermédiaires peuvent voir la destination finale de chaque paquet, à moins qu'un protocole de tunnel distinct (tel que GRE) ne soit utilisé.

Quel port IPsec utilise-t-il ?

Un port réseau est l'emplacement virtuel où les données transitent dans l'ordinateur. Les ports permettent à l'ordinateur de suivre les différents processus et connexions. Si les données vont vers un certain port, le système d'exploitation de l'ordinateur sait à quel processus elles appartiennent. IPsec utilise généralement le port 500.

Quel est l’impact d’IPsec sur MSS et MTU ?

MSS et MTU sont deux mesures de la taille des paquets. Les paquets ne peuvent atteindre qu'une certaine taille (en octets) avant que les ordinateurs, routeurs et commutateurs ne puissent les traiter. MSS mesure la taille de la charge utile de chaque paquet, tandis que MTU mesure l'intégralité du paquet, y compris les en-têtes. Les paquets qui dépassent la MTU du réseau peuvent être fragmentés, c'est-à-dire divisés en paquets plus petits, puis réassemblés. Les paquets qui dépassent le MSS sont simplement supprimés.

Le protocole IPsec ajoute un certain nombre d'en-têtes et de fin de paquet aux paquets, qui occupent tous quelques octets. Pour les réseaux utilisant IPsec, le MSS et le MTU doivent être ajustés en conséquence, sinon les paquets seront fragmentés et légèrement retardés. En règle générale, la MTU d'un réseau est de 1 500 octets. L'en-tête IP normal fait 20 octets et l'en-tête TCP fait également 20 octets, ce qui signifie que chaque paquet peut contenir 1 460 octets de charge utile. Cependant, IPsec ajoute un en-tête d'authentification, un en-tête ESP et des bandes-annonces associées. Ils ajoutent 50 à 60 octets à un paquet ou plus.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d