Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Shodan est comme Google mais plutôt un référentiel pour les appareils Internet des objets (IoT) . Alors que Google indexe les sites du World Wide Web et le contenu de ces sites, Shodan indexe chaque appareil directement connecté à Internet .

Les informations accessibles au public via ce moteur de recherche semblent inoffensives. Pour l’utilisateur moyen, les chaînes d’adresses IP et les termes de codage ne signifient pas grand-chose. Mais pour un pirate informatique à la recherche d’un appareil vulnérable, c’est plus que suffisant pour nuire. Mais et si vous pouviez comprendre les données qui comptent le plus et comment utiliser Shodan pour améliorer votre cybersécurité ?

Qu’est-ce que Shodan exactement ?

Shodan est un cybermoteur de recherche qui indexe les appareils connectés à Internet. Ce moteur de recherche a démarré comme un projet de John Matherly. Matherly souhaite en savoir plus sur les appareils connectés à Internet, des imprimantes et serveurs Web aux accélérateurs de particules – essentiellement tout ce qui possède une adresse IP.

L'objectif est d'enregistrer les spécifications de l'appareil et de disposer d'une carte montrant les emplacements des appareils et comment ils sont connectés les uns aux autres. Depuis 2009, date à laquelle l'entreprise a été rendue publique, l'objectif de Shodan est resté largement inchangé. Il cartographie toujours l'emplacement exact des appareils connectés à Internet, leurs spécifications logicielles et leurs emplacements. En effet, Shodan est devenu un oeil complet sur Internet.

Comment les pirates utilisent-ils Shodan ?

Shodan n'a pas été conçu à l'origine pour les pirates, mais les informations publiques collectées par ce moteur de recherche pourraient être utiles aux pirates à la recherche d'appareils vulnérables.

Trouver des appareils IoT avec des règles de sécurité

Shodan collecte des bannières numériques d'appareils IoT. Banner est comme un CV que les appareils IoT envoient aux serveurs Web lorsqu'ils demandent des données. La lecture de la bannière indique comment le serveur Web connaît un appareil spécifique, comment et quels paquets de données envoyer à l'appareil. Tout comme le contenu du CV de chacun sera différent, les bannières des appareils IoT le seront également.

En général, une bannière typique affichera la version du système d'exploitation de l'appareil, l'adresse IP, les ports ouverts, le numéro de série, les spécifications matérielles, l'emplacement géographique, le fournisseur de services Internet et le nom enregistré du propriétaire, le cas échéant.

Une grande partie, sinon la totalité, de ces informations ont été rendues publiques. Ces informations pourraient être visibles par les pirates si, par exemple, l'appareil fonctionne avec un logiciel obsolète. Plus précisément, les filtres de recherche peuvent être utilisés pour affiner les appareils vulnérables dans une ville spécifique. Sachant où trouver les appareils vulnérables, les pirates peuvent utiliser les tactiques Wardriving ou effectuer des attaques de dissociation pour pénétrer votre réseau s'ils ne sont pas accessibles à distance.

Trouver les mots de passe et les identifiants par défaut

La plupart des appareils, tels que les routeurs , sont livrés avec des mots de passe ou des informations de connexion par défaut que l'utilisateur doit modifier après la configuration. Cependant, peu de gens peuvent le faire. Shodan compile régulièrement une liste d'appareils actifs qui utilisent toujours leurs informations d'identification par défaut et leurs ports ouverts. Effectuer une recherche avec la requête « mot de passe par défaut » affichera des résultats de recherche pertinents. Toute personne ayant accès à ces données et à ces outils de piratage peut se connecter à un système essentiellement ouvert et causer des dommages.

C'est pourquoi vous devez changer votre mot de passe par défaut.

Comment utiliser Shodan pour améliorer la cybersécurité

La quantité de données disponibles via Shodan est stupéfiante, mais elle n'est guère utile si le système de sécurité de votre appareil fonctionne correctement. La recherche de l'adresse IP d'un appareil sur Shodan vous indiquera si le moteur de recherche dispose d'informations à son sujet. Commençons par l'adresse IP de votre routeur domestique. Bizarrement, Shodan n'aura aucune information sur votre routeur, surtout si les ports réseau sont fermés. Passez ensuite aux caméras de sécurité, aux babyphones, à votre téléphone et à votre ordinateur portable.

Rechercher et fermer les ports vulnérables

Vous n'avez pas à craindre que des pirates informatiques trouvent votre appareil sur Shodan et s'introduisent dans votre système. La probabilité que cela se produise est faible car Shodan catalogue uniquement les systèmes dotés de ports TCP/IP ouverts. Et c'est à cela que vous devez faire attention : des ports non sécurisés sont ouverts.

En général, les ports sont ouverts afin que les appareils compatibles Internet puissent répondre aux demandes, recevoir des données et savoir quoi faire de ces données. C'est ainsi que votre imprimante sans fil sait recevoir une demande de votre PC et imprimer une page, et comment votre webcam la diffuse sur l'écran. Et, plus important encore, comment un pirate informatique peut-il accéder à distance à votre appareil ?

Un port ouvert est inévitable car c'est ainsi que votre appareil se connecte à Internet. La fermeture de tous les ports de votre appareil vous déconnectera d'Internet. Les passerelles deviennent un risque de sécurité dans certaines circonstances, comme l'exécution de logiciels anciens et obsolètes ou une mauvaise configuration d'une application sur le système. Heureusement, vous pouvez gérer ce risque de malware et de cybersécurité en fermant les ports vulnérables.

Utilisez un VPN pour vous connecter à Internet

Vous pouvez rechercher l'adresse IP de l'appareil sur Shodan et voir si la bannière de l'appareil est publique et quels ports sont ouverts afin de pouvoir les fermer. Mais cela ne suffit toujours pas. Pensez à utiliser un VPN pour masquer votre adresse IP lorsque vous naviguez sur le Web.

Le VPN agit comme le premier mur entre vous et l’attaquant. L'utilisation d'un VPN crypte votre connexion Internet, de sorte que les demandes de données et de services transitent par des ports sécurisés plutôt que par des ports potentiellement non sécurisés. De cette façon, les attaquants doivent d’abord pirater le service VPN – ce qui n’est pas facile – avant de pouvoir vous atteindre. Ensuite, il y a encore un autre mur que vous pouvez ériger.

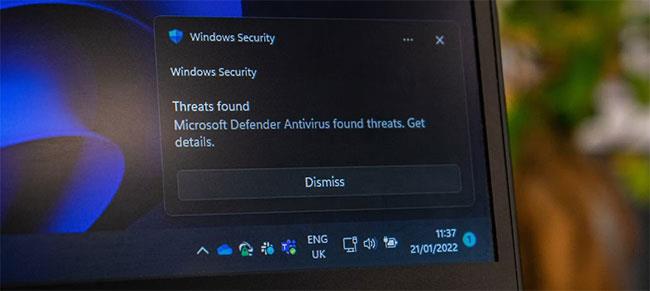

Activez le pare-feu Microsoft Defender

Certains VPN, comme Windscribe, disposent de pare-feu. Bien que les pare-feu tiers soient excellents, vous devez utiliser le pare-feu fourni avec Microsoft Defender, le programme de sécurité natif sur les ordinateurs Windows. Reportez-vous à : Comment activer/désactiver le pare-feu sur un ordinateur Windows pour plus de détails.

Votre ordinateur communique avec d'autres ordinateurs sur Internet via des paquets de données (bits de données contenant des fichiers multimédias ou des messages). Le travail du pare-feu Microsoft Defender consiste à analyser les paquets de données entrants et à empêcher tout comportement susceptible de nuire à l'appareil. Activer le pare-feu est tout ce que vous devez faire. Par défaut, les pare-feu n'ouvrent les ports de l'ordinateur que lorsqu'une application doit utiliser ce port. Vous n'êtes pas obligé de toucher aux règles de sécurité avancées de la passerelle, sauf si vous êtes un utilisateur expérimenté. Même dans ce cas, pensez à définir un rappel pour fermer le portail par la suite (il est facile d'oublier de le faire).

Pensez à la façon dont un pare-feu agit comme un contrôleur de trafic en ville et aux routes comme des passerelles vers votre réseau. Le personnel vérifie et s’assure que seuls les véhicules répondant aux normes de sécurité peuvent passer. Ces normes de sécurité évoluent constamment, vos employés doivent donc être informés des dernières règles – et c'est pourquoi vous devez installer régulièrement des mises à jour logicielles. Négliger les règles de sécurité des portes, c'est comme demander à vos employés de contourner un point de contrôle. De nombreux véhicules peuvent utiliser cet angle mort pour entrer dans votre ville.

À quel usage Shodan convient-il ?

Shodan est une énorme base de données contenant des informations d'identification sur les appareils connectés à Internet. Il est principalement utilisé par les entreprises pour surveiller les vulnérabilités et les fuites du réseau. Cependant, vous trouverez également en Shodan un outil utile pour vérifier votre état de sécurité. Une fois que vous avez trouvé ces fuites, vous pouvez facilement les bloquer et améliorer votre cybersécurité globale.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d