Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Les tests d'intrusion sont une cyberattaque simulée autorisée sur un ordinateur, destinée à évaluer la sécurité d'un système. Des tests sont effectués pour identifier toutes les faiblesses (également appelées vulnérabilités), y compris la possibilité que des parties non autorisées accèdent aux fonctionnalités et aux données du système, ainsi que les points forts qui permettent à des parties non autorisées d'accéder aux fonctionnalités et aux données du système.

Qu’est-ce que les tests d’intrusion ?

Les tests d'intrusion, également appelés pen testing, pentest ou piratage éthique, sont une attaque simulée contre un système informatique visant à tester les vulnérabilités pouvant être exploitées. Dans la sécurité des applications Web, les tests d'intrusion sont souvent utilisés pour renforcer les pare-feu des applications Web (Web Application Firewall - WAF).

Les tests d'intrusion peuvent impliquer de tenter de violer un certain nombre de systèmes d'application (par exemple, les interfaces de protocole d'application - API, serveurs frontend/backend) pour découvrir des vulnérabilités, telles qu'une entrée non validée vulnérable à l'injection de code malveillant.

Les informations fournies par les tests d'intrusion peuvent être utilisées pour affiner les politiques de sécurité WAF et corriger les vulnérabilités découvertes.

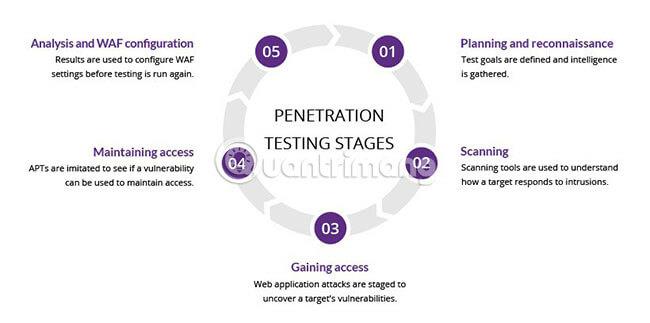

Le processus de test d’intrusion peut être divisé en 5 étapes.

Dans la première phase des tests d’intrusion et des tests de bug bounty, les testeurs doivent collecter des informations sur le système cible. Puisqu’il existe de nombreuses méthodes d’attaque et de test, les testeurs d’intrusion doivent établir des priorités en fonction des informations recueillies pour déterminer la méthode la plus appropriée.

Cette étape implique l'extraction de détails précieux sur l'infrastructure du système cible, tels que les noms de domaine, les blocs réseau, les routeurs et les adresses IP dans son champ d'application. De plus, toutes les informations pertinentes susceptibles d’améliorer le succès de l’attaque, telles que les données des employés et les numéros de téléphone, doivent être collectées.

Les données obtenues à partir de sources ouvertes au cours de cette période peuvent fournir des détails étonnamment importants. Pour y parvenir, les pirates informatiques doivent exploiter diverses sources, en mettant particulièrement l'accent sur le site Web et les plateformes de médias sociaux de l'organisation cible. En rassemblant méticuleusement ces informations, les testeurs jetteront les bases d’un effort de bug bounty réussi.

Cependant, la plupart des organisations imposent des règles différentes aux testeurs d'intrusion pendant le processus de bug bounty. Il est nécessaire d’un point de vue juridique de ne pas déroger à ces règles.

Un testeur d'intrusion détectera quels appareils actifs et passifs sont actifs dans la plage IP, généralement effectué par collecte passive lors du bug bounty. À l’aide des informations obtenues au cours de ce processus de collecte passive, le pentester doit déterminer son chemin : il doit prioriser et déterminer exactement quels tests sont nécessaires.

Pendant cette période, les pirates ne peuvent éviter d'obtenir des informations sur le système d'exploitation, les ports et services ouverts ainsi que leurs informations de version sur les systèmes actifs.

De plus, si l’organisation demande légalement d’autoriser les testeurs d’intrusion à surveiller le trafic réseau, des informations critiques sur l’infrastructure du système peuvent alors être collectées, au moins autant que possible. Cependant, la plupart des organisations ne souhaitent pas accorder cette autorisation. Dans une telle situation, le testeur d’intrusion ne doit pas outrepasser les règles.

À ce stade, le testeur d'intrusion, après avoir déterminé comment l'application cible réagira aux diverses tentatives d'intrusion, tente d'établir des connexions fonctionnelles avec les systèmes qu'il détecte et tente de répondre aux demandes directes. En d’autres termes, c’est l’étape où le pirate informatique interagit avec le système cible en utilisant efficacement des services tels que FTP, Netcat et Telnet.

Malgré l’échec de cette étape, l’objectif principal est ici de vérifier les données obtenues lors des étapes de collecte d’informations et de prendre des notes.

Phase d'attaque des tests d'intrusion

Les testeurs d'intrusion collectent toutes les données collectées lors des processus précédents dans un seul objectif : essayer d'accéder au système cible de la même manière qu'un véritable pirate informatique malveillant le ferait. C'est pourquoi cette étape est si importante. Parce que lorsqu’ils participent à des programmes de bug bounty, les testeurs d’intrusion doivent penser comme de vrais hackers.

A ce stade, le testeur d'intrusion tente de pénétrer dans le système, en utilisant le système d'exploitation exécuté sur le système cible, les ports ouverts et les services servant sur ces ports ainsi que les éventuels exploits pouvant être applicables en fonction de leur version. Étant donné que les portails et applications Web contiennent beaucoup de code et de nombreuses bibliothèques, les pirates malveillants ont une plus grande portée d'attaque. À cet égard, un bon testeur d’intrusion doit considérer toutes les possibilités et déployer tous les vecteurs d’attaque possibles autorisés par les règles.

Cela nécessite une expertise et une expérience sérieuses pour pouvoir utiliser avec succès et de manière flexible les exploits existants, sans endommager le système et sans laisser de traces lors de la reprise du système. Cette phase de test d’intrusion est donc l’étape la plus importante.

La force d’un système est déterminée par son maillon le plus faible. Si un pirate informatique au chapeau blanc accède à un système, il se connecte généralement au système en tant qu’utilisateur de faible autorité. À ce stade, les testeurs d’intrusion doivent disposer de droits d’administrateur, exploitant les vulnérabilités du système d’exploitation ou de l’environnement.

Ils auront ensuite pour objectif de prendre le relais d'autres appareils dans l'environnement réseau en utilisant les privilèges supplémentaires qu'ils ont obtenus et éventuellement les privilèges d'utilisateur de niveau supérieur tels qu'administrateur de domaine ou administrateur de base de données.

Les testeurs d'intrusion rapportent les résultats de la recherche de bogues et reçoivent des récompenses

Une fois les étapes de test d'intrusion et de bug bounty terminées, le testeur d'intrusion ou le chasseur de bugs doit présenter les vulnérabilités de sécurité qu'il a découvertes dans le système cible, les prochaines étapes et comment il peut exploiter ces vulnérabilités pour l'organisation avec un rapport détaillé. Cela doit inclure des informations telles que des captures d'écran, des exemples de code, les étapes de l'attaque et la manière dont cette vulnérabilité pourrait se produire.

Le rapport final doit également inclure des recommandations de solutions sur la manière de combler chaque vulnérabilité de sécurité. La sensibilité et l’indépendance des tests d’intrusion restent un mystère. Les pirates informatiques ne devraient jamais partager les informations confidentielles obtenues à ce stade et ne devraient jamais utiliser ces informations à mauvais escient en fournissant de fausses informations, car cela est généralement illégal.

Les tests d'intrusion externes ciblent les « actifs » d'une entreprise qui sont visibles sur Internet, tels que l'application Web elle-même, le site Web de l'entreprise, la messagerie électronique et les serveurs de noms de domaine (DNS) . L’objectif est d’accéder et d’extraire des données précieuses.

Lors des tests d'intrusion internes, un testeur ayant accès à une application derrière un pare-feu simule une attaque menée par un interne. Cette attaque met non seulement en garde contre la possibilité qu'un employé interne puisse être un pirate informatique, mais rappelle également aux administrateurs d'empêcher un employé de l'organisation de se faire voler ses informations de connexion, après une attaque de phishing .

Lors d’un test aveugle, le testeur ne reçoit que le nom de l’entreprise ciblée. Cela donne au personnel de sécurité une vue en temps réel de la façon dont une attaque contre une application se déroulerait dans la pratique.

Dans un test en double aveugle, l’agent de sécurité n’a aucune connaissance préalable de l’attaque simulée. Tout comme dans le monde réel, il n’est pas toujours possible de connaître les attaques à l’avance pour améliorer les défenses.

Dans ce scénario, le testeur et l'agent de sécurité travailleront ensemble et évalueront en permanence leurs actions respectives. Il s'agit d'un exercice de formation précieux, qui fournit à l'équipe de sécurité un retour d'information en temps réel du point de vue du pirate informatique.

Les tests d'intrusion et le WAF sont des mesures de sécurité indépendantes, mais offrent des avantages complémentaires.

Pour de nombreux types de tests d'intrusion (à l'exception des tests en aveugle et en double aveugle), les testeurs peuvent utiliser les données WAF, telles que les journaux, pour localiser et exploiter les faiblesses des applications.

À leur tour, les administrateurs WAF peuvent bénéficier des données de test d’intrusion. Une fois les tests terminés, la configuration WAF peut être mise à jour pour se protéger contre les faiblesses découvertes lors des tests.

Enfin, les tests d'intrusion répondent à un certain nombre d'exigences de conformité en matière de tests de sécurité, notamment PCI DSS et SOC 2. Certaines normes, comme PCI-DSS 6.6, ne peuvent être satisfaites que grâce à l'utilisation d'un WAF certifié.

Les pirates informatiques utilisent des tests d'intrusion pour détecter les erreurs et les vulnérabilités

Le hacking éthique n’est pas un métier qui requiert uniquement des compétences. La plupart des pirates informatiques (pirates éthiques) utilisent des systèmes d'exploitation et des logiciels spécialisés pour faciliter leur travail, en évitant les erreurs manuelles.

Alors, pourquoi ces pirates utilisent-ils les tests d’intrusion ? Voici quelques exemples.

Parrot Security est un système d'exploitation basé sur Linux conçu pour les tests d'intrusion et l'évaluation des vulnérabilités. Il est compatible avec le cloud, facile à utiliser et prend en charge divers logiciels open source.

Également un système d'exploitation Linux, Live Hacking est un choix approprié pour ceux qui effectuent des tests d'intrusion, car il est léger et ne nécessite pas de matériel élevé. Live Hacking est livré avec des outils et des logiciels pré-emballés pour les tests d'intrusion et le piratage éthique.

Nmap est un outil de renseignement open source (OSINT) qui surveille les réseaux, collectant et analysant les données sur les hôtes et les serveurs des appareils, ce qui le rend précieux pour les pirates informatiques noirs, gris et blancs.

Nmap est également multiplateforme et fonctionne avec Linux, Windows et macOS, il est donc idéal pour les pirates éthiques débutants.

WebShag est également un outil OSINT. Il s'agit d'un outil de test du système qui analyse les protocoles HTTPS et HTTP et collecte des données et informations relatives. Il est utilisé par des pirates informatiques éthiques pour effectuer des tests d'intrusion externes via des sites Web publics.

Tester votre propre réseau n’est pas la meilleure option, car vous n’avez peut-être pas accumulé des connaissances suffisamment approfondies à ce sujet, ce qui rend difficile la réflexion créative et la recherche de vulnérabilités cachées. Vous devriez embaucher un pirate informatique indépendant ou les services d’une entreprise qui fournit des services de tests d’intrusion.

Cependant, embaucher des tiers pour pirater votre réseau peut être très risqué, surtout si vous leur fournissez des informations confidentielles ou un accès interne. C'est pourquoi vous devez faire appel à des fournisseurs tiers de confiance. Voici quelques suggestions pour votre référence :

HackerOne est une société basée à San Francisco qui fournit des services de tests d'intrusion, d'évaluation des vulnérabilités et de tests de conformité aux protocoles.

Situé au Texas, ScienceSoft fournit des services d'évaluation des vulnérabilités, de tests d'intrusion, de conformité et de tests d'infrastructure.

Basée à Atlanta, en Géorgie, Raxis fournit des services précieux allant des tests d'intrusion et des révisions des codes de sécurité à la formation à la réponse aux incidents, aux évaluations de vulnérabilité et à la formation à la prévention des attaques d'ingénierie sociale .

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d