Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

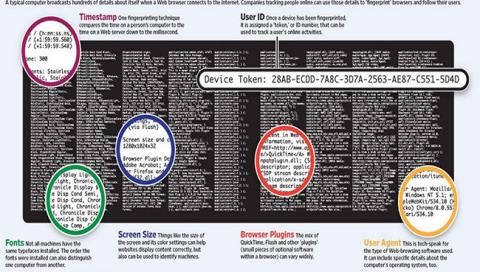

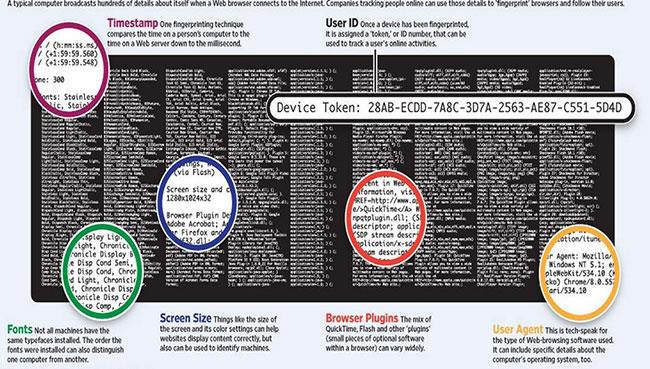

Le Browser Fingerprinting est une technique qui aide les sites Web à savoir qui les visite. L’empreinte digitale du trafic sur le site Web ou l’empreinte digitale du trafic est une méthode similaire. Il permet à des tiers de vous espionner et de voir ce que vous faites sur Internet. L'article suivant expliquera cela plus en détail.

Empreinte digitale du trafic sur un site Web

Le Website Traffic Fingerprinting est une méthode permettant de déterminer quand et ce que les utilisateurs font sur Internet. L'utilisateur en question peut utiliser un proxy sécurisé ou un tunnel VPN , un cryptage, etc. Cependant, il est toujours possible de déterminer son utilisation d'Internet en suivant les paquets de données circulant sur Internet.

Le Website Traffic Fingerprinting est une méthode permettant de déterminer quand et ce que les utilisateurs font sur Internet.

Même TOR Network (The Onion Router) affirme que les criminels peuvent décrypter ce que font les utilisateurs. Dans son blog, TOR a déclaré que lorsque les données sont cryptées et envoyées, nous savons tous qu'il existe de nombreux nœuds dans le réseau TOR, de sorte que les tiers ne peuvent pas suivre les utilisateurs.

Mais ensuite, les empreintes digitales des sites Web sont apparues. Il en va de même pour TOR, les paquets de données sont vulnérables jusqu'à ce qu'ils atteignent le premier nœud du réseau TOR . Ces informations peuvent être facilement obtenues. Si les autorités ou les criminels installent plusieurs nœuds sur le réseau TOR, il existe une forte probabilité que les données transitent par eux. Lorsque de telles choses se produisent, des informations sur la destination des paquets de données seront exposées.

Mais l’empreinte digitale du trafic Web n’est pas seulement un problème pour le navigateur TOR. Cela dépend également de la façon dont les gens fouinent pour voir ce que vous faites sur Internet et de la manière dont ils utilisent ces informations.

Qu’est-ce qui motive l’empreinte digitale du trafic sur un site Web ?

Selon TorProject, le motif exact de cet effort est souvent flou, mais il semble y avoir trois possibilités :

1. L’adversaire souhaite bloquer des modèles spécifiques de trafic de sites Web censurés, tout en laissant libre cours au reste du trafic de type Tor.

REMARQUE : Vous pouvez remplacer TOR par tout autre trafic crypté.

2. L’adversaire souhaite identifier tous les utilisateurs qui visitent un petit ensemble de pages ciblées.

3. L’adversaire souhaite reconnaître chaque site Web visité par l’utilisateur.

Comment fonctionne l’empreinte digitale du trafic sur un site Web ?

L’empreinte digitale du trafic sur le site Web, ou simplement l’empreinte digitale du trafic, fonctionne côté client. Les fouineurs étudient les paquets de données entrant et sortant d’un site Web. Comme indiqué précédemment, il peut s'agir simplement d'un spécialiste du marketing intéressé à savoir quel type de site Web obtient le plus de vues, ou d'une organisation souhaitant suivre vos mouvements immédiatement, même si vous utilisez un proxy, un VPN ou une autre forme de navigation sécurisée.

La façon dont les données quittent et entrent sur un site Web en dit long sur ce qui est consulté

La façon dont les données quittent et entrent sur un site Web en dit long sur ce qui est consulté, mis en mémoire tampon ou téléchargé. Si les paquets de données sont volumineux et que l'intervalle de temps entre les rebonds est trop élevé, cela indique que l'utilisateur se trouve sur un site vidéo.

De même, si les paquets de données sont assez petits et que l'utilisateur quitte le site après une très courte période de temps, il peut s'agir d'un site de messagerie ou d'une simple personne lisant une page Web.

Sur cette base, on peut comprendre ce qui se passe. Mais à moins de briser le cryptage, ils ne peuvent pas connaître les données spécifiques transférées.

Dangers des empreintes digitales du trafic sur les sites Web

Le seul danger mortel est que les empreintes digitales du trafic Web puissent révéler votre identité. Il ne volera en aucun cas les données si vous utilisez un VPN ou d’autres formes de cryptage. L'objectif principal est de connaître des informations sur les utilisateurs et leurs préférences sur Internet.

Cette méthode est principalement utilisée pour les packages de chiffrement afin de vérifier si quelque chose d'illégal est en cours. Il est difficile d’imaginer qu’il puisse servir à autre chose. Par conséquent, vous n’avez pas à vous inquiéter si vous utilisez des connexions cryptées.

En savoir plus :

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d