Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Un ver informatique est un type de programme malveillant dont la fonction principale est d'infecter d'autres ordinateurs tout en restant actif sur les systèmes infectés.

Un ver informatique est un malware auto-répliquant qui se propage aux ordinateurs non infectés. Les vers utilisent souvent des parties automatisées et invisibles pour l'utilisateur du système d'exploitation. Généralement, les vers ne sont détectés que lorsque leur réplication incontrôlée consomme des ressources système, ralentissant ou interrompant d'autres tâches.

Les vers informatiques se propagent sans interaction de l'utilisateur. Il suffit que le ver informatique devienne actif sur le système infecté. Avant que les réseaux ne soient largement utilisés, les vers informatiques se propageaient via des supports de stockage infectés, tels que des disquettes, qui, une fois montées sur le système, infectaient d'autres périphériques de stockage connectés au système. L'USB reste un vecteur populaire pour les vers informatiques.

Les vers informatiques se répliquent pour se propager aux ordinateurs non infectés

Les vers informatiques s'appuient souvent sur les activités et les vulnérabilités des protocoles réseau pour se propager. Par exemple, le ver ransomware WannaCry a exploité une vulnérabilité dans la première version du protocole de partage de ressources Server Message Block (SMBv1) implémenté dans le système d'exploitation Windows. Une fois actif sur un ordinateur nouvellement infecté, le malware WannaCry commence une recherche en ligne de nouvelles victimes potentielles : les systèmes qui répondent aux requêtes SMBv1 émises par le ver. Les vers peuvent ainsi continuer à se propager au sein d’une organisation. Lorsqu'un appareil BYOD (Bring-your-own-device) est infecté, le ver peut se propager à d'autres réseaux, permettant ainsi aux pirates informatiques d'accéder plus facilement.

Les vers de messagerie fonctionnent en générant et en envoyant du courrier sortant à toutes les adresses de la liste de contacts d'un utilisateur. Les messages incluent un fichier exécutable malveillant qui infecte le nouveau système lorsque le destinataire l'ouvre. Les vers de messagerie efficaces intègrent souvent des méthodes d'ingénierie sociale pour inciter les utilisateurs à ouvrir les pièces jointes.

Stuxnet, l'un des vers informatiques les plus connus à ce jour, comprend un composant de ver qui propage des logiciels malveillants via le partage de périphériques USB infectés, ainsi qu'un logiciel malveillant qui cible le contrôle de surveillance et l'acquisition de données des systèmes (SCADA), et est largement utilisé dans les environnements industriels. y compris les services publics d’électricité, les services d’eau, les usines de traitement des eaux usées et bien d’autres. Les vers informatiques purs se propagent à partir de systèmes infectés vers des systèmes non infectés. Il est donc difficile de minimiser les risques de dommages causés par ces vers informatiques.

Un système infecté peut devenir indisponible ou peu fiable en raison de la propagation du ver, tandis que les vers informatiques sont également connus pour perturber les réseaux en saturant les liaisons réseau avec du trafic malveillant.

Il existe plusieurs types de vers informatiques malveillants :

Un virus informatique ou un ver hybride est un logiciel malveillant qui se propage comme un ver, mais qui modifie également le code du programme comme un virus - ou transporte un certain type de charge utile malveillante, comme un virus, un ransomware ou tout autre type de logiciel malveillant.

Les vers peuvent être utilisés pour infecter des ordinateurs et les transformer en zombies ou en robots, dans le but de les utiliser dans des attaques coordonnées via des botnets .

Le ver de messagerie instantanée se propage via les services de messagerie instantanée et exploite l'accès aux listes de contacts sur les ordinateurs des victimes.

Les vers de messagerie sont souvent distribués sous forme de fichiers exécutables malveillants joints à ce qui semble être des messages électroniques classiques.

Partage de fichiers sans ver : même si le streaming devient la méthode dominante, de nombreuses personnes préfèrent toujours rechercher de la musique, des films et des émissions de télévision via des réseaux de partage de fichiers peer-to-peer. Parce que ces réseaux de partage de fichiers opèrent dans un domaine où la légalité n'est pas respectée, ils sont en grande partie non réglementés et il est donc facile pour les pirates d'intégrer des vers dans des fichiers à forte demande de téléchargement. Lorsque vous téléchargez des fichiers infectés, le ver se copie sur votre ordinateur et continue son travail. Soyez prudent la prochaine fois que vous voudrez éviter de payer pour ce nouveau film ou album à la mode.

Enfin, il existe un type de ver informatique conçu pour se propager sur les réseaux dans le but de fournir des correctifs pour les vulnérabilités de sécurité connues. Bien que ce type de ver ait été décrit et discuté dans les cercles universitaires, des exemples concrets n'ont pas encore été trouvés, probablement en raison de son potentiel à causer des dommages indésirables à des systèmes qui réagissent de manière inattendue. Avec de tels logiciels, la possibilité d'éliminer les vulnérabilités est plus grande. . En tout état de cause, l'utilisation de tout logiciel modifiant le système sans l'autorisation du propriétaire du système soumettra l'éditeur à diverses poursuites pénales et civiles.

Lorsque les vers apparaissent pour la première fois, ils n’ont d’autre objectif que de se reproduire le plus largement possible. Les pirates ont initialement créé ces vers pour leur propre amusement, pour montrer leurs compétences ou pour démontrer les vulnérabilités et les faiblesses des systèmes d'exploitation actuels.

Ces « vers purs » provoquent souvent des dommages ou des perturbations – des effets secondaires des processus prévus – même s'ils ne sont pas eux-mêmes conçus pour faire ces choses. Les vers gourmands en ressources peuvent ralentir, voire planter un ordinateur hôte, en consommant trop de puissance de traitement, tandis que d'autres vers obstruent les réseaux en poussant les demandes de bande passante à des niveaux extrêmes lorsqu'ils se propagent.

Malheureusement, les pirates ont vite compris que les vers pouvaient être utilisés comme mécanismes supplémentaires de diffusion de logiciels malveillants. Dans ces cas, le code supplémentaire généré par le ver est appelé sa « charge utile ». Une stratégie courante consiste à équiper les vers d'une charge utile qui ouvre une « porte dérobée » sur les machines infectées, permettant ainsi aux cybercriminels de revenir plus tard pour prendre le contrôle du système. D'autres charges utiles peuvent collecter des données personnelles sensibles, installer des ransomwares ou transformer les ordinateurs cibles en « zombies » destinés à être utilisés dans des attaques de botnets.

Histoire des vers informatiques

Les vers informatiques comptent parmi les souches de logiciels malveillants les plus destructrices. Jetons un coup d'œil à quelques exemples des vers informatiques les plus connus :

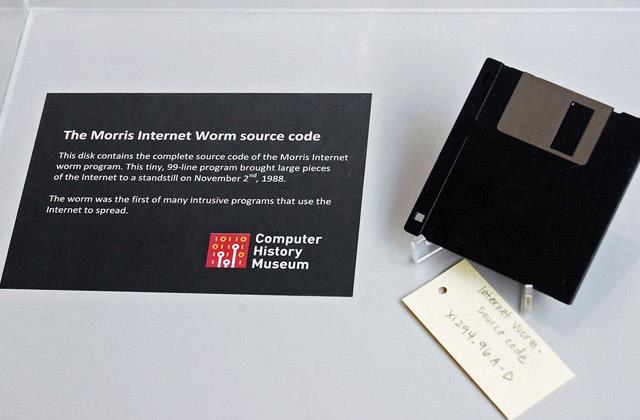

Ver Morris

Worm Morris a causé des conséquences extrêmement graves, même si le point de départ n'était pas de mauvaises intentions

L'étudiant diplômé Robert Tappan Morris a commencé l'ère des vers informatiques en lançant sa création le 2 novembre 1988. Morris n'avait pas l'intention que son ver cause de réels dégâts. Cependant, en raison de la façon dont le code a été écrit, ce ver a pu infecter de nombreux serveurs à plusieurs reprises.

La grave négligence de Morris a conduit à une série de pannes informatiques, laissant une partie importante d'Internet à l'époque inutilisable jusqu'à ce que le ver soit supprimé des machines infectées. Les conséquences des dégâts causés par ce ver sont estimées entre des centaines de milliers et des millions de dollars. Morris est également devenu la première personne à être condamnée en vertu de la loi américaine sur la fraude et les abus informatiques de 1986.

JE T'AIME

Le ver ILOVEYOU est apparu aux Philippines au début des années 2000, puis s'est rapidement répandu dans le monde entier et a entraîné de graves conséquences.

Nommé d'après le message électronique qu'il diffuse, le ver ILOVEYOU est apparu aux Philippines au début des années 2000, avant de se propager rapidement à travers le monde. Contrairement au ver Morris,ILOVEYOU est un ver malveillant conçu pour écraser de manière aléatoire les fichiers présents sur l'ordinateur de la victime.

Après avoir saboté le serveur, ILOVEYOU a envoyé des copies de lui-même via Microsoft Outlook à tous les contacts du carnet d'adresses Windows de la victime. En fin de compte, ILOVEYOU a causé des milliards de dollars de dégâts dans le monde, ce qui en fait l'un des vers informatiques les plus notoires jamais vus.

Slammer SQL

Slammer SQL

Le SQL Slammer 2003 était un ver Internet brutal qui s'est propagé à une vitesse fulgurante et a infecté environ 75 000 victimes en seulement 10 minutes. S'éloignant des tactiques de courrier électronique d'ILOVEYOU, SQL Slammer s'est propagé en ciblant une vulnérabilité de Microsoft SQL Server pour Windows 2000.

SQL Slammer a généré des adresses IP de manière aléatoire, puis a envoyé des copies de lui-même aux ordinateurs situés à ces adresses. Si l'ordinateur récepteur exécute une version non corrigée de SQL Server qui présente encore des failles de sécurité, SQL Slammer interviendra immédiatement et commencera à fonctionner. Il transforme les ordinateurs infectés en botnets, qui sont ensuite utilisés pour lancer plusieurs attaques DDoS.

Bien que le correctif de sécurité correspondant soit disponible depuis 2002, avant même la vague effrayante d'attaques dont il est apparu, SQL Slammer a connu une résurgence en 2016 et 2017.

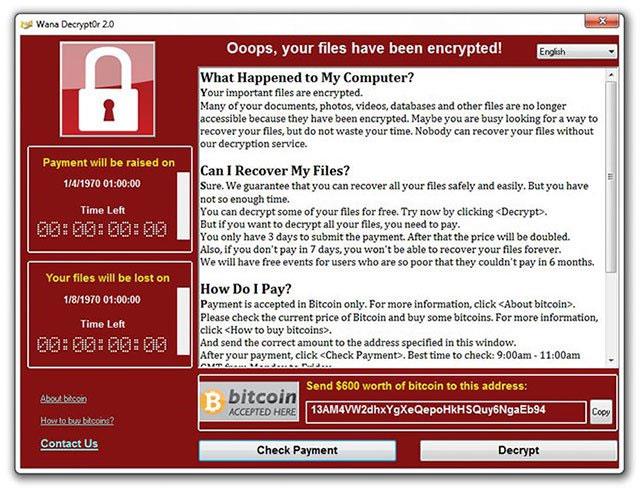

Vouloir pleurer

Vouloir pleurer

WannaCry est une illustration plus récente de la façon dont les vers peuvent être dévastateurs, même avec les outils de cybersécurité modernes. Le ver WannaCry 2017 est également un exemple de ransomware, car il crypte les fichiers de la victime et exige le paiement d'une rançon pour retrouver l'accès. En une seule journée, WannaCry a infiltré 230 000 PC dans 150 pays, y compris des cibles de premier plan telles que le National Health Service britannique et de nombreuses autres agences gouvernementales, universités et entreprises privées.

WannaCry a utilisé l'exploit EternalBlue pour cibler une vulnérabilité de sécurité dans les versions de Windows antérieures à Windows 8. Lorsqu'il a trouvé un ordinateur vulnérable, il a installé une copie de lui-même, commence à chiffrer les fichiers de la victime puis affiche un message de rançon une fois le processus terminé.

Il existe plusieurs signes révélateurs de la présence d’un ver informatique sur votre appareil. Bien que les vers fonctionnent généralement silencieusement, leurs activités peuvent avoir des effets notables sur les victimes, même si le ver ne fait intentionnellement rien de malveillant. Votre ordinateur peut être infecté par un ver s'il présente les symptômes suivants :

Certains vers, comme le ver classique Morris évoqué ci-dessus, peuvent consommer une telle part des ressources d'un ordinateur qu'il n'en reste pratiquement plus pour les fonctions normales. Si votre ordinateur devient soudainement lent ou ne répond plus, ou même commence à planter, cela peut être dû à un ver informatique.

Lorsqu’un ver se réplique, il doit stocker toutes ses copies quelque part. Si l'espace de stockage disponible sur votre ordinateur semble beaucoup plus petit que d'habitude, découvrez ce qui occupe tout cet espace : le coupable pourrait être un ver.

Étant donné que de nombreux vers se propagent en profitant du contact direct, recherchez les e-mails ou messages envoyés que vous ne vous êtes pas envoyés. Des avertissements inhabituels, des changements inexpliqués ou des fichiers nouveaux ou manquants peuvent également indiquer un ver actif.

Vous risquez de manquer les panneaux ci-dessus et ce n'est pas grave. Nous pouvons tous négliger des choses par accident. Cependant, si vous avez reçu un ver de messagerie instantanée ou de messagerie, certains contacts peuvent vous poser des questions sur les messages étranges qu'ils ont reçus de votre part. Il n'est jamais trop tard pour réparer une infestation de vers, même si elle a déjà commencé à se propager.

Protégez-vous des infections par des vers informatiques

Les utilisateurs doivent prendre de bonnes mesures de sécurité réseau pour se protéger contre les infections par des vers informatiques. Les mesures qui contribueront à prévenir le risque d’infection par des vers informatiques comprennent :

Bien que certains vers soient conçus pour rien d'autre que se propager à de nouveaux systèmes, la plupart des vers sont liés à des virus, des rootkits ou d'autres logiciels malveillants.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d