Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Quand vous pensez aux pirates informatiques, vous imaginez probablement des geeks informatiques à la hollywoodienne essayant de vaincre le système de défense de votre ordinateur. Cependant, Side-Channel Attack permet aux pirates d’extraire des informations de l’appareil sans toucher à la partie sécurité du système.

Jetons un coup d'œil à ce qu'est une attaque par canal secondaire et à ce qu'elle signifie pour vous.

Qu’est-ce qu’une attaque par canal secondaire ?

ide-Channel Attack permet aux pirates d'extraire des informations sans altérer l'appareil

Disons que vous vivez avec un ami qui appelle fréquemment quelqu'un. Pour ce faire, ils utilisent des lignes fixes dotées de boutons physiques. Ce colocataire était très secret quant à la personne qui l'appelait, mais cela vous a rendu extrêmement curieux.

Vous pouvez surveiller le moment où la personne compose le numéro, mais il existe un moyen d'éviter de le faire. Vous pouvez d’une manière ou d’une autre obtenir le numéro à partir duquel la personne appelle en suivant de manière non intuitive les signaux. Comment allez-vous le faire?

Une solution consiste à écouter la tonalité chaque fois que votre ami appuie sur la touche. Étant donné que chaque touche produit un son différent, vous pouvez inverser le son de la touche correspondante enfoncée.

Vous pouvez également mesurer le temps nécessaire à la personne pour déplacer son doigt d’une touche à une touche adjacente. Ensuite, lorsque votre ami compose le numéro, calculez le temps entre chaque pression sur une touche.

Si ce temps est égal au temps nécessaire pour déplacer le doigt d'une touche à une touche adjacente, alors le chiffre sur lequel la personne vient d'appuyer est adjacent au chiffre le plus proche. Un délai plus long signifie que le numéro suivant n'est pas adjacent, tandis que deux pressions rapides signalent que le même numéro est enfoncé deux fois. Vous pouvez ensuite calculer tous les nombres qui correspondent au modèle temporel et utiliser les données pour déterminer de quel nombre il s’agit.

Vous pouvez apprendre à quoi ressemble chaque touche lorsqu'elle est enfoncée. Par exemple, la touche numéro 3 émet un son plus lourd et la touche numéro 9 émet un léger sifflement. Lorsque votre colocataire compose un numéro, vous pouvez surveiller le bruit et savoir quels numéros ont été composés.

Ces méthodes définissent ce qu'est une attaque par canal secondaire. Il s'agit d'un moyen d'extraire des données sans entrer directement dans l'appareil. En réalité, les attaques par canal secondaire contre les ordinateurs vont bien plus loin que l’écoute des pressions sur un bouton !

Il existe de nombreux types d’attaques par canal secondaire

Maintenant que vous savez comment fonctionne une attaque par canal secondaire, examinons certains des différents types d'attaques que les pirates peuvent utiliser.

Premièrement, les attaques temporelles analysent le temps nécessaire à l’achèvement d’un processus. Cela revient à compter le temps d'appel de votre colocataire et à le comparer à ce que vous savez ci-dessus.

Les pirates alimenteront l’algorithme avec différentes entrées et verront combien de temps il faut pour le traiter. À partir de ces données, ils peuvent faire correspondre des algorithmes potentiels aux données de synchronisation et trouver une solution.

Les attaques temporelles sont un élément clé de l'exploit Meltdown, analysant la rapidité avec laquelle le cache est lu et utilisant les résultats pour lire les données elles-mêmes.

Un pirate informatique peut surveiller la quantité d’énergie utilisée par un composant pour voir ce qu’il fait. Si un composant consomme plus d’énergie que d’habitude, il se peut qu’il calcule quelque chose d’important. S’il consomme moins d’énergie, il se peut qu’il passe à l’étape suivante du calcul.

Un pirate informatique pourrait même utiliser les caractéristiques de consommation d’énergie pour voir quelles données sont envoyées.

L'analyse audio consiste à ce qu'un pirate informatique écoute des échantillons audio provenant d'un appareil et utilise ces résultats pour rassembler des informations.

Dans l'exemple de téléphone ci-dessus, entendre une tonalité ou appuyer sur un bouton est une attaque acoustique (une attaque basée sur l'analyse sonore).

Quelques études ont examiné la faisabilité d'une attaque acoustique. Une étude a écouté le bruit d’une imprimante pour évaluer ce qui était imprimé et a obtenu un taux de précision de 72 %. La précision peut atteindre 95 % si l'attaquant sait à peu près de quoi parle le document.

Une autre étude, appelée SonarSnoop, a transformé les téléphones en appareils sonar (une technique qui utilise la propagation du son pour rechercher des mouvements, communiquer ou détecter d'autres objets). La recherche a amené le téléphone à émettre des sons inaudibles pour l’oreille humaine via le haut-parleur et à enregistrer l’écho via le microphone. L'écho du sonar indiquera à l'attaquant où se trouve le doigt de la victime sur l'écran pendant qu'il dessine le schéma de déverrouillage, révélant ainsi comment déverrouiller le téléphone.

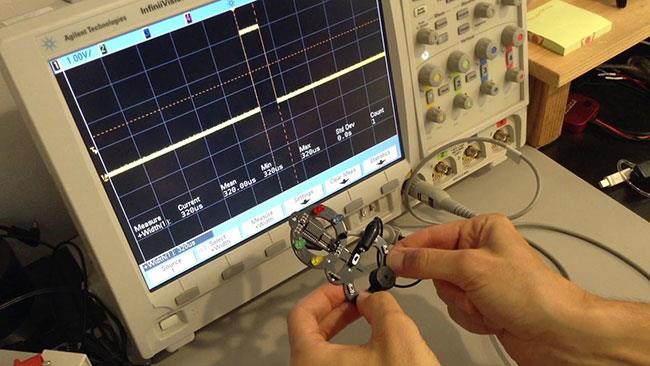

L'analyse électromagnétique (EM) surveille les ondes émises par l'appareil. À partir de ces informations, un attaquant peut décoder ce que fait l’appareil. Au minimum, vous pouvez savoir si un appareil se trouve à proximité. Par exemple, vous pouvez utiliser votre téléphone pour trouver des caméras de surveillance cachées en recherchant leurs ondes électromagnétiques.

Il existe une étude sur les appareils IoT et leurs émissions EM. La théorie est que les équipes de surveillance peuvent surveiller les appareils suspects sans avoir à les pirater. Ceci est important, car cela permet aux forces de l’ordre de surveiller les activités suspectes sans laisser de trace.

Il n'existe pas de moyen simple de rendre un PC invulnérable aux attaques par canal secondaire.

Malheureusement, il n’existe pas de moyen simple de rendre un PC invulnérable aux attaques par canal secondaire. Tant qu’un PC consomme de l’énergie, émet des radiations et fait du bruit pendant son fonctionnement, il sera toujours soumis à une analyse des pirates.

Ce que vous pouvez faire, cependant, c’est empêcher les pirates informatiques de mener l’attaque en premier lieu. Prenons comme exemple le programme SonarSnoop qui peut détecter les modèles de connexion téléphonique. Ce programme peut avoir des canaux de distribution comme n'importe quel autre malware . Il sera trouvé caché dans des applications et des programmes malveillants en attendant que quelqu'un le télécharge.

Ainsi, même si vous ne pouvez pas empêcher les appareils d'émettre des signaux, vous pouvez empêcher l'installation de logiciels programmés pour surveiller ces signaux. Gardez vos outils antivirus à jour et adoptez de bonnes pratiques de cybersécurité et tout ira bien.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d