Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Comme PPTP, L2TP est un protocole VPN très populaire – la plupart des fournisseurs VPN y offrent accès. Mais qu’est-ce que L2TP et comment ça marche ? Si vous voulez en savoir plus, ne sautez pas cet article. Voici tout ce que vous devez savoir sur le protocole L2TP.

Qu’est-ce que L2TP ?

L2TP signifie Layer 2 Tunneling Protocol et, comme son nom, il s'agit d'un protocole de tunneling conçu pour prendre en charge les connexions VPN. Il est intéressant de noter que L2TP est souvent utilisé par les FAI pour permettre les opérations VPN .

L2TP a été lancé pour la première fois en 1999. Il a été conçu pour succéder à PPTP , développé par Microsoft et Cisco. Ce protocole utilise diverses fonctionnalités des protocoles PPTP de Microsoft et L2F (Layer 2 Forwarding) de Cisco, puis les améliore.

L2TP signifie Layer 2 Tunneling Protocol

Comment fonctionne L2TP

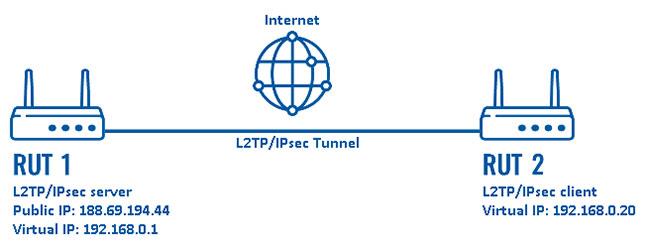

Le tunneling L2TP commence par connecter LAC (L2TP Access Concentrator) et LNS (L2TP Network Server) – les deux points finaux du protocole – sur Internet. Une fois cela réalisé, une couche de liaison PPP est activée et encapsulée, qui est ensuite transmise sur le Web.

La connexion PPP est ensuite initiée par l'utilisateur final (vous) auprès du FAI. Lorsque le LAC accepte la connexion, la liaison PPP est établie. Ensuite, un emplacement vide dans le tunnel réseau est attribué et la demande est ensuite transmise au LNS.

Enfin, lorsque la connexion est entièrement authentifiée et acceptée, une interface PPP virtuelle est créée. À ce stade, les trames de liaison (unités de transmission de données numériques dans un réseau informatique) peuvent traverser librement le tunnel. Les trames sont acceptées par LNS, qui supprime ensuite le cryptage L2TP et les traite comme des trames normales.

Quelques détails techniques sur le protocole L2TP

- L2TP est souvent associé à IPSec pour sécuriser la charge utile des données.

- Lorsqu'il est associé à IPSec, L2TP peut utiliser des clés de cryptage jusqu'à 256 bits et l'algorithme 3DES.

L2TP est souvent combiné avec IPSec

- L2TP fonctionne sur plusieurs plates-formes et est pris en charge sur les appareils et systèmes d'exploitation Windows et macOS.

- Le double cryptage de L2TP offre une meilleure sécurité, mais signifie également qu'il utilise plus de ressources.

- L2TP utilise généralement le port TCP 1701, mais lorsqu'il est associé à IPSec, il utilise également les ports UDP 500 (pour IKE - Internet Key Exchange), 4500 (pour NAT) et 1701 (pour le trafic L2TP).

Qu’est-ce que le relais L2TP ?

Étant donné que les connexions L2TP doivent généralement accéder au Web via un routeur, le trafic L2TP devra pouvoir passer par ce routeur pour que la connexion fonctionne. L2TP Passthrough est essentiellement une fonctionnalité de routeur qui vous permet d'activer ou de désactiver le trafic L2TP sur celui-ci.

Vous devez également savoir que - parfois - L2TP ne fonctionne pas bien avec NAT (Network Address Translation) - une fonctionnalité qui garantit que plusieurs appareils connectés à Internet utilisant un seul réseau peuvent utiliser la même connexion et la même adresse IP , au lieu de plusieurs appareils. C'est là que L2TP Passthrough s'avère utile, car son activation sur le routeur permettra à L2TP de bien fonctionner avec NAT.

Quelle est la qualité de la sécurité L2TP ?

L2TP/IPSec est un protocole VPN suffisamment sécurisé

Bien que le tunneling L2TP soit souvent considéré comme une amélioration par rapport au PPTP, il est très important de comprendre que le cryptage L2TP n'existe pas réellement : le protocole n'utilise aucun cryptage. Par conséquent, utiliser uniquement le protocole L2TP lorsque vous êtes en ligne n’est pas une décision judicieuse.

C'est pourquoi L2TP est toujours associé à IPSec, qui est un protocole assez sécurisé. Il peut utiliser des chiffrements forts comme AES et utilise également la double encapsulation pour sécuriser davantage vos données. Essentiellement, le premier trafic est encapsulé comme une connexion PPTP normale, puis une seconde encapsulation a lieu grâce à IPSec.

Cependant, il convient de mentionner qu'il existe des rumeurs selon lesquelles L2TP/IPSec aurait été piraté ou intentionnellement affaibli par la NSA. Actuellement, il n’existe aucune preuve claire de ces affirmations, donc tout dépend en fin de compte de savoir si vous y croyez ou non. Il faut savoir que Microsoft a été le premier partenaire du programme de surveillance PRISM de la NSA.

À mon avis, L2TP/IPSec est un protocole VPN suffisamment sécurisé, mais vous devez vous assurer que vous utilisez également un fournisseur VPN fiable et sans journaux. De plus, si vous traitez des informations très sensibles, il est préférable d’utiliser un protocole plus sécurisé ou d’essayer la fonction VPN en cascade.

Quelle est la vitesse de L2TP ?

Par nature, L2TP serait considéré comme très rapide en raison de l’absence de cryptage. Bien entendu, les inconvénients liés à la non-sécurisation des connexions sont très graves et ne doivent pas être ignorés uniquement au détriment des avantages en matière de vitesse.

Quant au L2TP/IPSec, le protocole VPN peut offrir de bons débits, même si vous devez disposer d'une connexion haut débit rapide (environ 100 Mbps ou plus) et d'un processeur relativement puissant. Sinon, vous constaterez peut-être quelques baisses de vitesse, mais rien de trop drastique qui gâcherait votre expérience en ligne.

La configuration de L2TP est-elle simple ?

Sur la plupart des appareils Windows et macOS, la configuration est simple. Allez simplement dans Paramètres réseau , suivez quelques étapes pour installer et configurer la connexion L2TP. Il en va de même pour le protocole VPN L2TP/IPSec : vous n'aurez généralement qu'à modifier une ou deux options pour sélectionner le cryptage IPSec .

L2TP et L2TP/IPSec sont assez simples à configurer manuellement sur des appareils sans support natif. Vous devrez peut-être suivre quelques étapes supplémentaires, mais l'ensemble du processus de configuration ne vous prendra pas trop de temps et ne nécessitera pas trop de connaissances et d'efforts.

Qu’est-ce que le VPN L2TP ?

Comme son nom l'indique, L2TP VPN est un service VPN qui permet aux utilisateurs d'accéder au protocole L2TP. Veuillez noter qu’il est peu probable que vous trouviez un fournisseur VPN offrant un accès à L2TP. En règle générale, vous ne verrez que des fournisseurs proposant L2TP/IPSec pour garantir la sécurité des données et du trafic des utilisateurs.

Cependant, vous devriez idéalement choisir un fournisseur VPN offrant un accès à plusieurs protocoles VPN. Pouvoir utiliser uniquement L2TP est généralement un mauvais signe, et n'avoir accès qu'à L2TP/IPSec n'est pas si mal, mais il n'y a aucune raison de se limiter à quelques options.

Avantages et inconvénients de L2TP

Avantage

Défaut

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d