Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Avez-vous des ordinateurs sur votre réseau local qui nécessitent un accès externe ? Utiliser un hôte bastion comme « gardien » de votre réseau peut être une bonne solution.

Qu'est-ce que l'hôte Bastion ?

Bastion se traduit littéralement par une place fortifiée. En termes informatiques, il s'agit d'une machine sur un réseau qui peut servir de gardien des connexions entrantes et sortantes.

Définition Wikipédia : Un hôte bastion est un ordinateur spécial sur le réseau, spécialement conçu et configuré pour résister aux attaques. Un serveur bastion n'héberge généralement qu'une seule application, par exemple un serveur proxy , les autres services sont supprimés ou limités pour minimiser les menaces pesant sur l'ordinateur. La raison pour laquelle l'hôte bastion est câblé est due à son emplacement et à son objectif particuliers, généralement situés à l'extérieur du pare-feu ou dans la DMZ (une zone réseau neutre entre le réseau interne et Internet) et implique souvent un accès à partir de réseaux ou d'accès non fiables. des ordinateurs.

Vous pouvez configurer l'hôte bastion comme seule machine acceptant les connexions depuis Internet. Ensuite, configurez à votre tour toutes les autres machines du réseau pour qu'elles reçoivent uniquement les connexions entrantes de cet hôte bastion.

L'avantage de cette configuration est la sécurité. Les hôtes du Bastion peuvent assurer une sécurité très stricte. Ce sera la première ligne de défense de sécurité contre tout intrus et garantira la protection des ordinateurs restants. De plus, cela facilite également la configuration du réseau. Au lieu de transférer des ports sur le routeur , il vous suffit de transférer un port vers l'hôte Bation, à partir de là, vous pouvez vous connecter à d'autres machines qui doivent accéder au réseau privé. Les détails du problème seront mentionnés dans la section suivante.

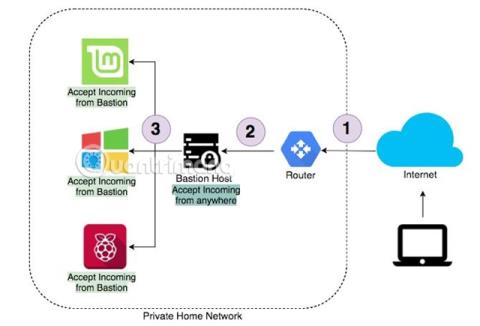

Schéma de configuration du réseau

Ceci est un exemple de configuration réseau typique. Si vous avez besoin d'accéder à votre réseau domestique depuis l'extérieur, vous pouvez le faire via Internet. Le routeur transmettra cette connexion à l'hôte bastion. Une fois connecté à l'hôte bastion, vous pouvez accéder à n'importe quelle autre machine du réseau. De même, il n’y aura pas d’accès direct depuis Internet à des machines autres que l’hôte bastion.

1. Système de noms de domaine dynamique ( DNS dynamique )

Beaucoup de gens se demandent sûrement comment accéder au routeur à la maison via Internet. La plupart des fournisseurs de services Internet (FAI) attribuent aux utilisateurs une adresse IP temporaire qui change régulièrement. Les fournisseurs de services Internet facturent souvent un supplément pour une adresse IP statique . La bonne nouvelle est que les routeurs actuels disposent souvent d'un système de noms de domaine dynamique dans les paramètres.

Le système de noms de domaine dynamique met à jour les noms d'hôte avec de nouvelles adresses IP à certains intervalles, garantissant ainsi que les utilisateurs peuvent toujours accéder à leur réseau domestique. Il existe de nombreux fournisseurs proposant le service ci-dessus, comme Noip.com, qui propose même un niveau gratuit. Notez que le niveau gratuit nécessitera une confirmation du nom du serveur tous les 30 jours.

Une fois connecté, créez simplement un nom de serveur, qui doit être unique. Si vous possédez un routeur Netgear, celui-ci fournit un service DNS dynamique gratuit et ne nécessitera pas de confirmation mensuelle.

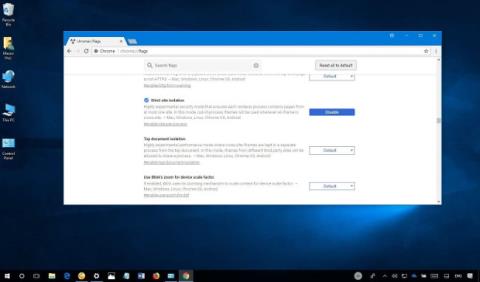

Connectez-vous maintenant à votre routeur et recherchez les paramètres DNS dynamiques. Différents routeurs auront des paramètres différents, consultez le manuel d'utilisation du routeur pour savoir comment configurer. En règle générale, vous devrez saisir des informations dans les quatre paramètres suivants :

Si votre routeur ne dispose pas de paramètres DNS dynamiques, No-IP fournit un logiciel qui peut être installé sur votre ordinateur. Notez que l'ordinateur doit toujours être en ligne pour mettre à jour le DNS dynamique.

2. Transférer ou rediriger les ports

Les routeurs d'aujourd'hui doivent savoir où transférer les connexions entrantes, en fonction du numéro de port de la connexion entrante. Les utilisateurs ne doivent pas utiliser le port SSH par défaut de 22, car les pirates disposent d'outils capables de vérifier les ports communs et d'accéder facilement à votre réseau domestique. Une fois qu'ils se rendront compte que le routeur accepte les connexions sur un port par défaut, ils commenceront à envoyer des demandes de connexion avec un nom d'utilisateur et un mot de passe communs.

Bien que le choix de ports aléatoires n’élimine pas complètement ce problème, cela peut réduire le nombre de requêtes arrivant au routeur. Si votre routeur ne peut transférer que le même port, vous devez configurer l'hôte bastion pour qu'il utilise l'authentification par clé SSH et non le nom d'utilisateur et le mot de passe.

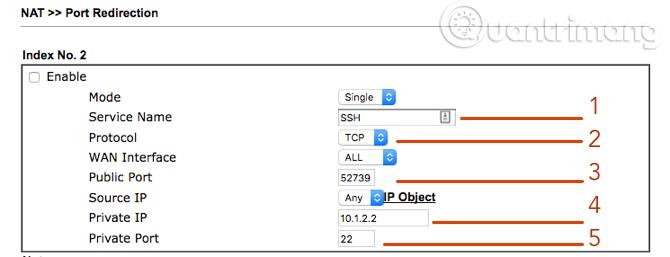

Installez le routeur comme indiqué ci-dessous :

Bastion

La seule chose dont Bastion a besoin est SSH. Si SSH n'a pas été sélectionné lors de l'installation, tapez simplement :

sudo apt installer le client OpenSSH

sudo apt installer le serveur OpenSSH

Une fois SSH installé, assurez-vous de configurer le serveur SSH pour qu'il s'authentifie avec une clé au lieu d'un mot de passe, l'adresse IP de l'hôte bastion est la même que l'adresse IP définie dans la règle de transfert ci-dessus.

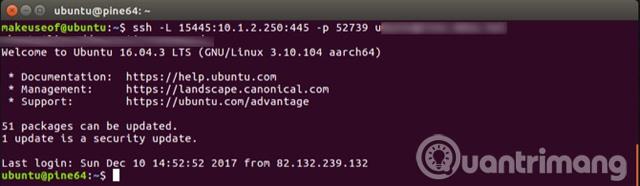

Vous pouvez faire un test rapide pour vous assurer que tout fonctionne bien. Pour simuler en dehors de votre réseau domestique, vous pouvez utiliser votre appareil intelligent comme point d'accès utilisant les données mobiles. Ouvrez une fenêtre de terminal et entrez, en le remplaçant par le nom d'utilisateur d'un compte sur l'hôte bastion et par l'adresse configurée à l'étape ci-dessus :

ssh-p 52739 @

Si tout a été configuré correctement, vous verrez la fenêtre du terminal hôte bastion.

3. Créer un tunnel

Vous créez un tunnel via SSH. Par exemple, si vous souhaitez accéder à un partage SMB sur votre réseau domestique depuis Internet, connectez-vous à l'hôte bastion et ouvrez un tunnel vers le partage SMB en exécutant la commande suivante :

ssh -L 15445::445 -p 52739 @

Par exemple, la commande ci-dessus fonctionnera

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]

La commande ci-dessus se connecte au compte sur votre serveur via le port SSH externe 52739 du routeur. Tout trafic envoyé vers le port 15445 (un port arbitraire) sera envoyé via le tunnel, puis transmis à la machine avec l'adresse IP 10.1.2.250 et le port SMB 445. .

Vous pouvez également anonymiser l'intégralité de la commande en tapant :

alias sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]'

Une fois connecté, vous pouvez accéder au partage SMB avec l'adresse :

smb://localhost:15445

Cela signifie que vous pourrez parcourir le partage local depuis Internet comme si vous étiez sur le réseau local.

Je vous souhaite du succès !

En savoir plus :

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d