Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

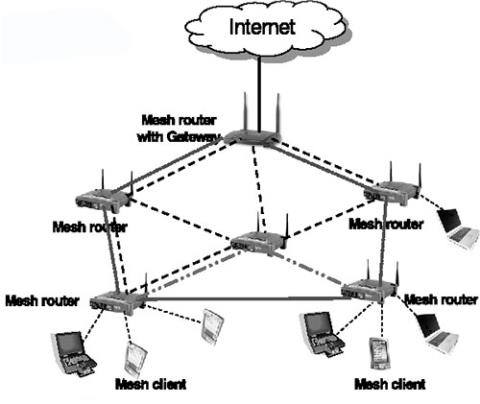

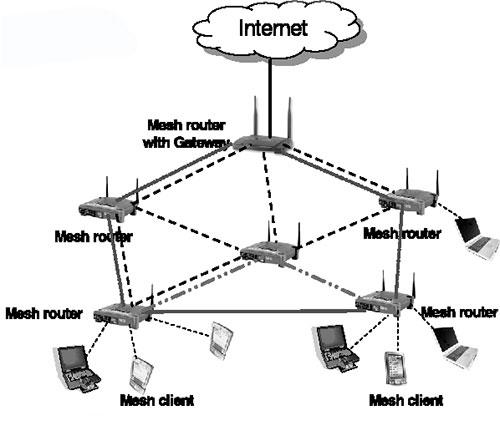

Un réseau maillé sans fil fonctionne comme un réseau WiFi classique, mais avec des différences significatives. Les réseaux maillés décentralisent l'infrastructure nécessaire à la maintenance du réseau en faisant en sorte que chaque nœud, ou ordinateur, remplisse une double fonction d'utilisateur et de routeur pour le trafic Internet.

De cette manière, le réseau existe comme une entité autogérée, capable de servir un nombre diversifié d’utilisateurs. Cependant, toute personne rejoignant ou utilisant un réseau maillé sans fil à des fins professionnelles doit être consciente que cette interface n'est pas sans problèmes de sécurité.

Attaque physique

Chaque ordinateur représente un point d'attaque possible dans le réseau maillé

Étant donné que tous les ordinateurs d’un réseau maillé sans fil fonctionnent comme des routeurs , chaque ordinateur représente un point d’attaque possible. Des problèmes surviennent lorsqu’un ordinateur portable ou de bureau est perdu ou volé. Dans ce cas, un voleur d'ordinateur peut utiliser l'accès fourni par l'ordinateur volé pour accéder au réseau ou simplement perturber l'ensemble du système en supprimant des nœuds de routage importants.

Attaque par déni de service

Même sans accès physique au réseau, les pirates peuvent créer des ordinateurs « zombies » à l’aide de virus. Une fois infecté, chaque ordinateur suit les commandes de l'attaquant sans supervision directe.

Dans le même temps, les pirates informatiques mènent une attaque par déni de service (DoS) , inondant un ordinateur ou un système spécifique de bits d'informations, afin de désactiver sa capacité à communiquer avec d'autres réseaux de ce système. Si un ordinateur d'un réseau maillé est infecté par un virus, il peut attaquer d'autres ordinateurs de son propre réseau, propageant ainsi davantage l'infection.

Surveillance passive

Un ordinateur zombie n’a pas besoin d’attaquer le système pour causer des dégâts

Un ordinateur zombie n’a pas besoin d’attaquer le système pour causer des dégâts. Les ordinateurs cachés et compromis peuvent surveiller passivement le trafic Internet sur le réseau, donnant aux attaquants la possibilité d'intercepter les informations bancaires, les identifiants de connexion sur n'importe quel site Web visité et d'acheminer les informations vers le réseau. À ce stade, l’attaquant peut choisir de quitter le réseau à l’insu de tous, de collecter suffisamment de données pour voler de l’argent à la banque, de commettre une fraude d’identité ou de réintégrer le réseau à volonté.

Attaquez Gris, Noir et Wormhole

Si un ordinateur infecté par un virus ou malveillant pénètre dans un réseau maillé, il peut prétendre être un membre de confiance de ce réseau, puis modifier les données envoyées et perturber la manière dont le réseau transmet les informations.

Lors d’une attaque Black Hole, les informations transitant par un ordinateur infecté ne transitent pas par le réseau et bloquent le flux de données. Dans les attaques Grey Hole, certaines données peuvent être bloquées, tandis que d'autres données sont toujours autorisées, donnant l'impression que l'ordinateur est toujours une partie active du réseau.

Les attaques par trous de ver sont plus difficiles à détecter : elles se faufilent de l'extérieur dans un ordinateur du réseau et se font passer pour d'autres nœuds du réseau (devenant essentiellement des nœuds invisibles). Ils peuvent alors surveiller le trafic réseau transmis d’un nœud à un autre.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d