Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

La sécurité en couches est un principe largement accepté en matière de sécurité informatique et réseau. Le principe de base de ce principe est que plusieurs couches de défense sont nécessaires pour protéger les ressources et les données contre diverses attaques, ainsi que contre les menaces. Non seulement il est impossible pour un produit ou une technologie de se défendre contre toutes les menaces possibles, mais le fait de disposer de plusieurs lignes de défense permet également à un produit de « capturer » les intrus qui ont contourné les menaces extérieures.

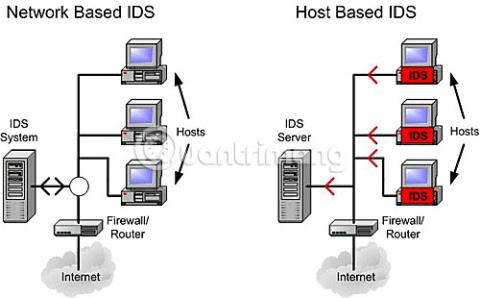

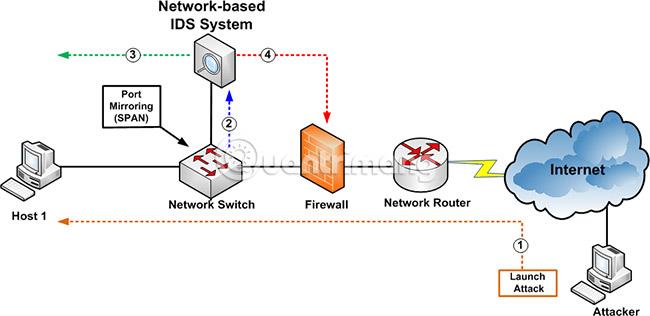

De nombreuses applications et appareils peuvent être utilisés pour différentes couches de sécurité, tels que les logiciels antivirus , les pare-feu, les IDS (Intrusion Detection Systems ) , etc. Chaque type a sa propre fonction, des capacités légèrement différentes et est capable de protéger le système contre une variété de différentes attaques.

L'une des technologies les plus récentes est l'IPS, ou Intrusion Prevention System. IPS, c'est comme combiner un IDS avec un pare-feu . Un IDS typique enregistre ou avertit les utilisateurs en cas de trafic suspect, mais la manière de réagir dépend de l'utilisateur. IPS dispose de politiques et de règles pour comparer le trafic réseau. Si un trafic enfreint ces politiques et règles, l'IPS peut être configuré pour répondre au lieu de simplement alerter l'utilisateur. Les réponses typiques peuvent consister à bloquer tout le trafic provenant de l' adresse IP source ou à bloquer le trafic entrant sur ce port pour protéger de manière proactive l'ordinateur ou le réseau.

Il existe des systèmes de prévention des intrusions basés sur le réseau (NIPS) et des systèmes de prévention des intrusions basés sur l'hôte (HIPS). Bien qu'il puisse s'avérer plus coûteux de déployer HIPS, en particulier dans les environnements de grandes entreprises, la sécurité basée sur le serveur est recommandée dans la mesure du possible.

Solution de prévention des intrusions basée sur l'hôte (HIPS) pour les réseaux

Autres choses à garder à l'esprit

Il y a quelques autres choses que vous devez garder à l’esprit. Premièrement, HIPS et NIPS ne constituent pas une solution simple à un problème complexe comme la sécurité. Ils peuvent constituer un excellent complément à un système de défense multicouche solide, comprenant des pare-feu et des applications antivirus, mais ne peuvent pas remplacer les technologies existantes.

Deuxièmement, la mise en œuvre d’une solution HIPS peut s’avérer un peu difficile au début. La configuration de la détection basée sur les anomalies nécessite souvent beaucoup « d'aide » pour que l'application comprenne ce qu'est le trafic « normal » et ce qu'est le trafic anormal. Vous pouvez rencontrer des problèmes lors de l'établissement d'une ligne de base définissant le trafic « normal » pour le système.

En fin de compte, les entreprises décident souvent d’acheter un produit en fonction de ce qu’il peut leur apporter. En pratique, celui-ci se mesure en fonction du Return On Investment ou ROI (retour sur investissement). Autrement dit, si vous investissez une somme d’argent dans un nouveau produit ou une nouvelle technologie, combien de temps faut-il pour que ce produit ou cette technologie soit rentabilisé par lui-même ?

Malheureusement, les produits de sécurité informatique et réseau ne sont souvent pas les mêmes. Si le produit ou la technologie de sécurité fonctionne comme prévu, le réseau sera sécurisé, mais il n'y aura aucun « profit » permettant de mesurer le retour sur investissement. Il faut regarder les inconvénients et considérer combien l’entreprise pourrait perdre si ce produit ou cette technologie n’était pas adopté. Combien d'argent est nécessaire pour reconstruire les serveurs, restaurer les données, combien de temps et de ressources le personnel technique doit-il « nettoyer » après une attaque, etc. ? Sans utiliser ce produit de sécurité, il est probable que l’entreprise perdra bien plus d’argent que le coût d’achat du produit ou de la technologie.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d