Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Selon les experts en sécurité, un certain nombre de bonnes pratiques de sécurité ont émergé avec l'essor des environnements multicloud , et il existe certaines étapes importantes que toutes les organisations devraient suivre lorsqu'elles développent leur propre stratégie de sécurité.

Une violation de données ou une alerte d’intrusion incitera les équipes de sécurité à être plus proactives pour contenir les dommages et en identifier la cause.

Cette tâche est toujours un défi, même lorsqu'un véritable informaticien gère toutes les opérations sur sa propre infrastructure. Cette tâche devient de plus en plus complexe à mesure que les organisations ont déplacé une plus grande partie de leurs charges de travail vers le cloud, puis vers plusieurs fournisseurs de cloud.

Le rapport 2018 sur les opérations cloud de RightScale, un fournisseur de services cloud, révèle que 77 % des professionnels de la technologie (soit 997 personnes interrogées) ont déclaré que la sécurité du cloud est un défi, et 29 % d'entre eux ont déclaré qu'il s'agissait d'un très grand défi.

Les experts en sécurité se disent pas surpris, d'autant plus que 81 % des personnes interrogées dans le cadre de l'enquête RightScale utilisent une stratégie multicloud.

"Les environnements multicloud rendront la façon dont vous mettez en œuvre et gérez les contrôles de sécurité plus complexe", a déclaré Ron Lefferts, directeur général et leader du conseil en technologie au sein du cabinet de conseil en gestion Protiviti Theory.

Lui et d'autres responsables de la sécurité affirment que les organisations font preuve d'agressivité pour maintenir un niveau de sécurité élevé à mesure qu'elles déplacent davantage de charges de travail vers le cloud.

Principaux défis de sécurité multicloud

Mais ils doivent également reconnaître que les environnements multicloud comportent des défis supplémentaires qui doivent être résolus. Cela fait partie d’une stratégie de sécurité globale.

« Dans ce monde multicloud, la coordination est une condition préalable », déclare Christos K. Dimitriadis, directeur et ancien président du conseil d'administration de l'ISACA, une association professionnelle axée sur la gouvernance informatique entre technologie et intelligence humaine. Désormais, si un incident survient, vous devez vous assurer que toutes les entités sont coordonnées pour identifier les violations, les analyser et élaborer des plans d'amélioration pour un contrôle plus efficace. »

Vous trouverez ci-dessous trois éléments qui, selon les experts, constituent des stratégies de sécurité complexes pour les environnements multicloud.

"Vous disposez d'extensions de centres de données dans de nombreux endroits à travers le monde", a déclaré Juan Perez-Etchegoyen, chercheur et coprésident du groupe de travail sur la sécurité ERP au sein de l'organisation commerciale à but non lucratif Cloud Security Alliance (CSA). Et puis vous devez vous conformer aux réglementations de tous les pays ou régions où vous localisez le centre de données. Le nombre de réglementations est important et croissant. Ces réglementations favorisent les contrôles et les mécanismes que les entreprises doivent mettre en œuvre. Tout cela ajoute de la complexité à la façon dont nous protégeons les données.

"Nous essayons donc de protéger les données, les services et l'entreprise elle-même sans avoir à comprendre clairement où se trouvent les données", a déclaré M. Dimitriadis.

"Nous créons quelque chose de nouveau dont nous ne connaissons pas encore toutes les vulnérabilités. Mais nous pouvons découvrir ces vulnérabilités à mesure que nous avançons", a-t-il déclaré.

Selon les experts en sécurité, un certain nombre de bonnes pratiques en matière de sécurité ont émergé avec l'essor des environnements multicloud, et il existe certaines étapes importantes que toutes les organisations devraient suivre lorsqu'elles développent leur propre stratégie de sécurité.

La première chose à faire est d'identifier tous les cloud dans lesquels les données « résident » et de s'assurer que l'organisation dispose d'un solide programme de gouvernance des données – « une image complète des données et de leurs services, ainsi que des actifs informatiques liés à tous les types d'informations » ( selon M. Dimitriadis).

M. Dimitriadis est également responsable de la sécurité de l'information, de la conformité de l'information et de la protection de la propriété intellectuelle chez INTRALOT Group, un opérateur de jeux et fournisseur de solutions, a reconnu que ces propositions de sécurité ne prévoyaient pas seulement les environnements multicloud.

Cependant, il affirme que la mise en place de ces mesures de base devient plus importante que jamais, à mesure que les données se déplacent vers le cloud et s'étendent sur plusieurs plates-formes cloud différentes.

Les statistiques montrent pourquoi il est si important de disposer d’une base de sécurité solide. Le rapport 2018 sur les menaces dans le cloud de KPMG et Oracle, qui a interrogé 450 professionnels de la sécurité et de l'informatique, a révélé que 90 % des entreprises classent la moitié de leurs données comme étant basées sur le cloud.

Le rapport révèle également que 82 % des personnes interrogées s'inquiètent du fait que les employés ne respectent pas les politiques de sécurité du cloud, et 38 % ont des difficultés à détecter et à répondre aux incidents de sécurité du cloud.

Pour lutter contre de telles situations, les entreprises doivent classer les informations afin de créer plusieurs niveaux de sécurité, a déclaré Ramsés Gallego, responsable de l'ISACA et évangéliste au bureau CTO de Symantec. Cela nous indique que toutes les données ne nécessitent pas le même niveau de confiance et de vérification pour accéder ou se verrouiller.

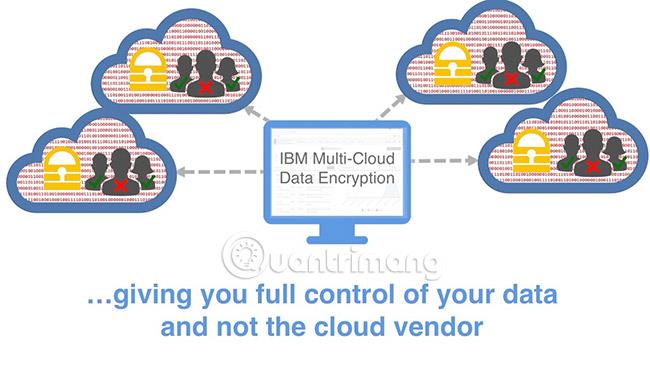

Les experts en sécurité conseillent également aux entreprises de mettre en œuvre d’autres mesures de sécurité de bon sens sur les couches fondamentales nécessaires à la protection des environnements multicloud. En plus des politiques de classification des données, Gallego recommande d'utiliser des solutions de chiffrement, d'identité et de gestion des accès (IAM) telles que l'authentification à deux facteurs .

Les entreprises doivent standardiser leurs politiques et leurs structures pour garantir une application cohérente et automatiser autant que possible, afin de limiter les écarts par rapport à ces normes de sécurité.

« Le niveau d’effort déployé par une entreprise dépendra du risque et de la sensibilité des données. Ainsi, si vous utilisez le cloud pour stocker ou traiter des données non confidentielles, vous n'avez pas besoin de la même approche de sécurité que pour un cloud contenant des informations importantes », a déclaré M. Gadia.

Il a également souligné que la normalisation et l'automatisation sont très efficaces. Ces mesures réduisent non seulement les coûts globaux, mais permettent également aux responsables de la sécurité de consacrer davantage de ressources à des tâches à plus forte valeur ajoutée.

Selon les experts, ces éléments fondamentaux devraient faire partie d’une stratégie plus vaste et plus cohérente. Notez que les entreprises réussiront bien lorsqu’elles adopteront un cadre pour gérer les tâches liées à la sécurité. Les cadres communs incluent le NIST du National Institute of Standards and Technology ; Objectifs de contrôle ISACA pour les technologies de l'information (COBIT); Série ISO 27000 ; et la matrice de contrôle du cloud (CCM) de Cloud Security Alliance.

Selon M. Dimitriadis, le cadre choisi guide non seulement les entreprises mais aussi les fournisseurs.

« Ce que nous devons faire, c'est combiner ces cadres avec les fournisseurs de services cloud. Vous pourrez alors établir des contrôles autour des données et des services que vous essayez de protéger », a-t-il expliqué.

Les experts en sécurité affirment que les négociations avec les fournisseurs de cloud et les accords de services ultérieurs porteront sur l'isolation des données et la manière dont elles sont stockées. Ils coopéreront et se coordonneront avec d'autres fournisseurs de cloud, puis fourniront des services aux entreprises.

Il est important de bien comprendre quels services vous recevez de chaque fournisseur et s'il a la capacité de gérer et d'exploiter ce service.

"Soyez précis sur ce que vous attendez et comment y arriver", ajoute M. Spivey. « Il doit y avoir une compréhension claire des services que vous obtenez de chaque fournisseur et s'ils ont la capacité de les gérer et de les exploiter. »

Mais selon M. Gallego, ne laissez pas les problèmes de sécurité aux fournisseurs de services de cloud computing .

Les fournisseurs de services cloud vendent souvent leurs services en mettant l'accent sur ce qu'ils peuvent faire pour le compte des entreprises clientes et incluent souvent des services de sécurité. Mais ce n'est pas assez. N'oubliez pas que ces entreprises opèrent dans le secteur des services de cloud computing et ne sont pas spécialisées dans le domaine de la sécurité.

Par conséquent, il soutient que les responsables de la sécurité des entreprises doivent élaborer leurs plans de sécurité à un niveau granulaire, en précisant par exemple qui a accès à quoi, quand et comment. Donnez-le ensuite à chaque fournisseur de cloud pour vous aider à exécuter ces plans.

Il a également ajouté : « Les fournisseurs de services cloud doivent gagner la confiance des clients. »

Des politiques, une gouvernance et même des mesures de sécurité de bon sens comme l'authentification à deux facteurs sont nécessaires, mais pas suffisantes pour gérer les complexités qui surviennent lors de la répartition des charges de travail sur plusieurs cloud.

Les entreprises doivent adopter des technologies émergentes conçues pour permettre aux équipes de sécurité d'entreprise de mieux gérer et exécuter leurs stratégies de sécurité multicloud.

M. Gallego et d'autres chercheurs soulignent des solutions telles que Cloud Access Security Brokers (CASB), un outil ou un service logiciel qui se situe entre l'infrastructure sur site d'une organisation et l'infrastructure du fournisseur de cloud pour consolider et appliquer des mesures de sécurité telles que l'authentification, cartographie des informations d'identification, conservation des informations sur les appareils, cryptage et détection des logiciels malveillants .

L'outil répertorie également les technologies d'intelligence artificielle, puis analyse le trafic réseau pour détecter avec précision les phénomènes anormaux qui nécessitent une attention humaine, limitant ainsi le nombre d'incidents qui doivent être vérifiés ou remplacés, puis redirige ces ressources vers des incidents susceptibles d'avoir des conséquences graves. .

Et les experts citent l’utilisation continue de l’automatisation comme une technologie clé pour optimiser la sécurité dans un environnement multicloud. Comme l’a également souligné M. Spivey : « Les organisations qui réussissent sont celles qui automatisent de nombreux éléments et se concentrent sur la gouvernance et la gestion. »

De plus, Spivey et d'autres chercheurs affirment que même si les technologies exactes utilisées pour sécuriser les données via de nombreux services cloud, tels que CASB, peuvent être uniques à l'environnement multicloud. Les experts soulignent que le principe global de sécurité suit l’objectif d’une approche à long terme des personnes et de la technologie pour élaborer la meilleure stratégie.

"Nous parlons de technologies et de scénarios différents, davantage axés sur les données, mais ce sont les mêmes concepts qu'il faut mettre en œuvre", a déclaré Perez-Etchegoyen, également CTO d'Onapsis. "L'approche technique sera différente pour chaque environnement multicloud, mais la stratégie globale sera la même."

En savoir plus :

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d