Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Qu’est-ce que Lukitus ?

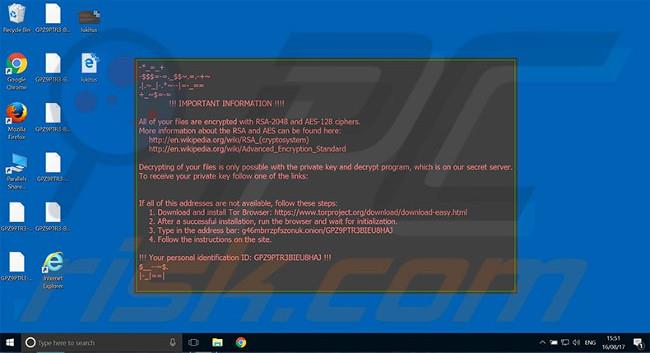

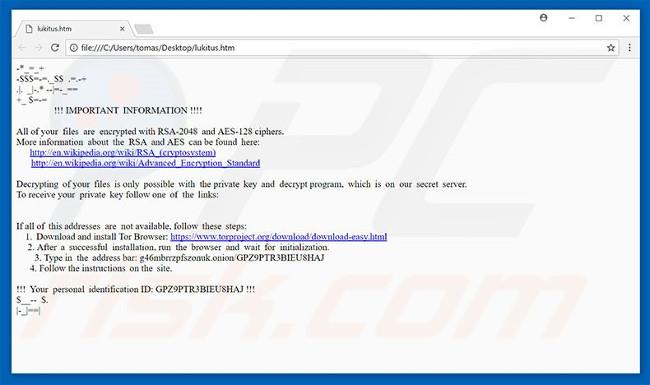

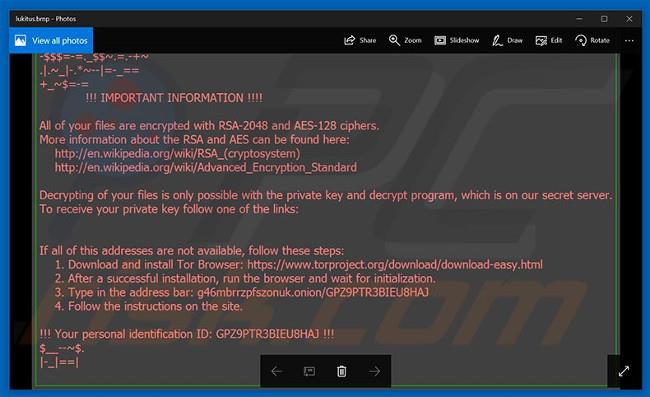

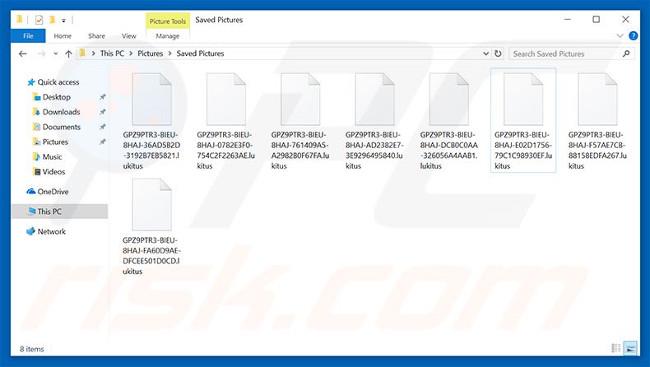

Lukitus est une version mise à jour d'un virus ransomware appelé Locky. Les développeurs diffusent Lukitus via du spam (pièces jointes malveillantes). Après pénétration, Lukitus crypte les données stockées à l'aide des algorithmes de cryptage RSA-2048 et AES-128. Lors du cryptage, le virus renomme les fichiers cryptés en utilisant le modèle "32_random_letters_and_digits].lukitus". Par exemple, "sample.jpg" peut être renommé en un nom de fichier tel que "GPZ9AETR3-BIEU-8HAJ-36AD5B2D-3192B7EB5821.lukitus". Une fois le cryptage réussi, Lukitus modifie le fond d'écran du bureau et crée un fichier HTML ("lukitus.htm") pour le laisser sur le bureau.

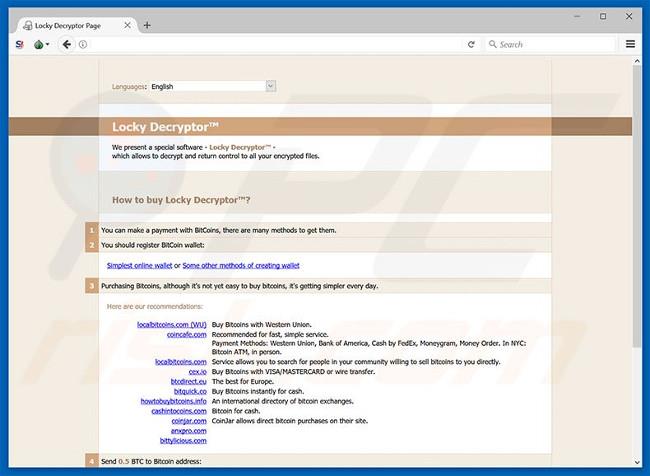

Les fichiers de papier peint et les fichiers HTML sur l'ordinateur contiennent un message de rançon indiquant que le fichier est crypté et ne peut être récupéré que via un programme de décryptage spécifique qui utilise une clé unique. Malheureusement, cette information est correcte. Comme mentionné ci-dessus, Lukitus utilise les algorithmes cryptographiques RSA et AES et, par conséquent, une seule clé de décryptage est générée pour chaque victime. Ces clés sont stockées sur un serveur distant contrôlé par les développeurs de Lukitus. Les victimes doivent payer une rançon pour recevoir la clé en suivant les instructions fournies sur le site officiel du malware. Le coût du décodage est de 0,5 Bitcoin (environ 50 000 000 VND). Cependant, n’oubliez pas qu’il ne faut pas faire confiance aux criminels de haute technologie, car ils ignorent souvent les victimes une fois qu’elles ont reçu la rançon. Le paiement ne garantit pas que vos fichiers seront décryptés. En outre, donner de l’argent aux cybercriminels soutient également indirectement leurs activités liées aux virus malveillants. Par conséquent, il n’est pas recommandé de contacter ces personnes ni de payer une rançon. Malheureusement, il n'existe aucun outil capable de récupérer les fichiers cryptés par Lukitus et la seule solution consiste à restaurer vos fichiers et votre système à partir d'une sauvegarde.

Avis de demande de rançon de la part de cybercriminels :

Lukitus est similaire à Aleta, BTCWare, GlobeImposter et à des dizaines d'autres types de ransomwares. Ces logiciels malveillants sont également conçus pour crypter des fichiers et exiger une rançon. Il n'y a que deux différences principales : 1) la rançon demandée et 2) le type d'algorithme de cryptage utilisé. Les recherches montrent que la plupart de ces virus utilisent des algorithmes qui génèrent des clés de décryptage uniques (par exemple RSA, AES, DES, etc.). Par conséquent, il est presque impossible de récupérer ces fichiers sans disposer de la clé de décryptage des cybercriminels.

Comment les ransomwares attaquent-ils les ordinateurs ?

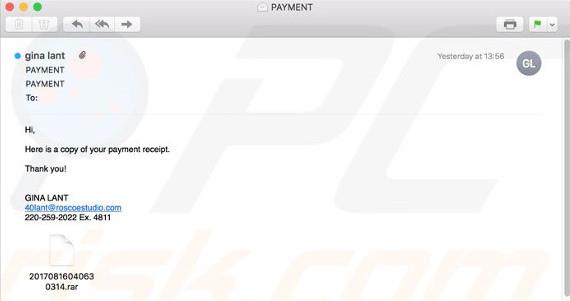

Bien que Lukitus soit distribué via le spam, les cybercriminels distribuent souvent des logiciels malveillants similaires à l'aide de logiciels contrefaits, de chevaux de Troie et de sources de téléchargement de logiciels tiers (sites de téléchargement gratuits, sites d'hébergement de fichiers gratuits, réseaux peer-to-peer, etc.). Dans ce cas, Lukitus est livré aux victimes sous forme de fichier .rar compressé. Cependant, les courriers indésirables contiennent souvent des documents JavaScript, MS Office et d'autres fichiers similaires conçus pour télécharger ou installer des logiciels malveillants. Les fausses mises à jour de logiciels exploitent des bogues logiciels obsolètes pour infecter les systèmes. Les sources de téléchargement de logiciels tiers augmentent souvent le risque d’exécution malveillante en les « présentant » comme des logiciels légitimes.

Comment protéger votre ordinateur contre une infection par un ransomware ?

Pour éviter toute infection par un ransomware, vous devez être très prudent lorsque vous naviguez sur Internet. N'ouvrez jamais les fichiers reçus d'e-mails suspects et ne téléchargez jamais de logiciels à partir de sources non officielles. De plus, utilisez une suite antivirus/anti-spyware légitime et mettez à jour les applications installées. Cependant, sachez que les criminels diffusent des logiciels malveillants via de fausses mises à jour. Par conséquent, utiliser des outils tiers pour mettre à jour un logiciel est très dangereux. La clé pour assurer la sécurité de votre ordinateur est la prudence.

Exemples de spam utilisés pour distribuer le malware Lukitus :

Fichier HTML de Lukitus :

Fichier de fond d’écran de Lukitus :

Fichier Lukitus du site Tor :

Fichiers codés par Lukitus (modèle de nom de fichier "[32_random_letters_and_digits].lukitus") :

Instructions pour empêcher le ransomware Lukitus

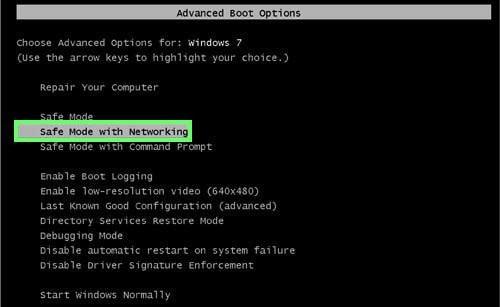

Étape 1 : Supprimez le ransomware Lukitus en utilisant le mode réseau sans échec.

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer > Arrêter > OK . Pendant le processus de démarrage de l'ordinateur, appuyez plusieurs fois sur la touche F8 du clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Instructions vidéo sur la façon de démarrer Windows 7 en mode « Mode sans échec avec réseau » :

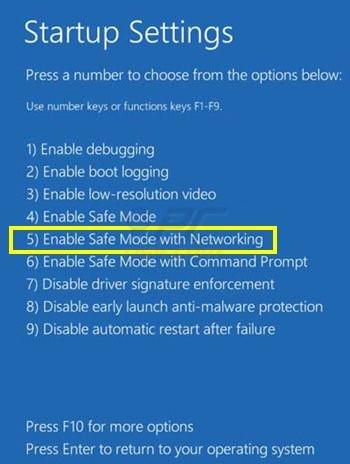

Utilisateurs de Windows 8 : accédez à l' écran de démarrage de Windows 8 , tapez Avancé , dans les résultats de la recherche, sélectionnez Paramètres . Cliquez sur l' option de démarrage avancé dans la fenêtre ouverte "Paramètres généraux du PC" . Cliquez sur le bouton "Redémarrer maintenant" . Votre ordinateur va maintenant redémarrer dans le "Menu des options de démarrage avancées" . Cliquez sur le bouton " Dépannage », puis appuyez sur le bouton « Options avancées » . Dans l'écran des options avancées, cliquez sur Paramètres de démarrage > Redémarrer . L'ordinateur redémarrera à l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode de démarrage. Mode sans échec avec réseau .

Tutoriel vidéo sur le démarrage de Windows 8 en mode sans échec avec réseau.

Utilisateurs de Windows 10 : cliquez sur l'icône Windows et sélectionnez Alimentation. Dans le menu ouvert, cliquez sur « Redémarrer » tout en maintenant enfoncé le bouton « Shift » du clavier. Dans la fenêtre « Choisir une option » , cliquez sur « Dépanner », puis sélectionnez « Options avancées » . Dans le menu des options avancées, sélectionnez « Paramètres de démarrage » et cliquez sur le bouton « Redémarrer ». Dans la fenêtre suivante, cliquez sur le bouton " F5 " du clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Instructions vidéo pour démarrer Windows 10 en mode « Mode sans échec avec réseau » :

Étape 2 : Supprimer le ransomware Lukitus à l'aide de la restauration du système

Si vous ne parvenez pas à démarrer votre ordinateur en mode sans échec avec réseau, essayez d'effectuer une restauration du système.

Instructions vidéo sur la façon de supprimer le virus ransomware à l'aide du « Mode sans échec avec invite de commande » et de la « Restauration du système :

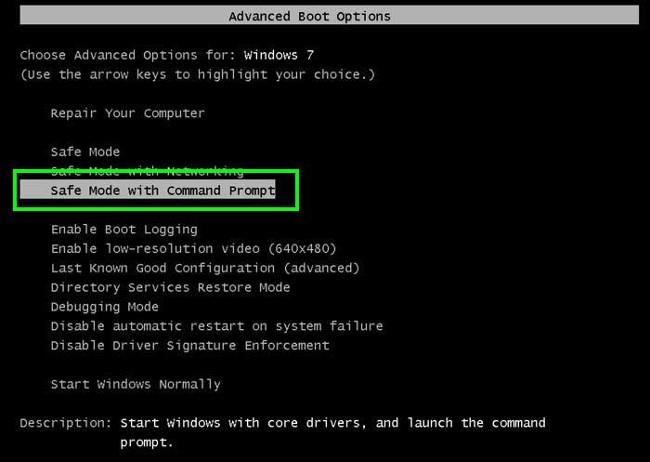

1. Pendant le processus de démarrage de l'ordinateur, appuyez plusieurs fois sur la touche F8 du clavier jusqu'à ce que le menu Options avancées de Windows apparaisse, puis sélectionnez Mode sans échec avec invite de commande dans la liste et appuyez sur Entrée .

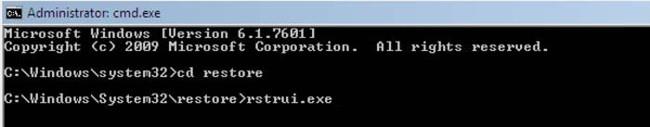

2. Dans l'invite de commande, saisissez la ligne suivante : cd restaurer et appuyez sur Entrée .

3. Ensuite, tapez cette ligne : rstrui.exe et appuyez sur Entrée .

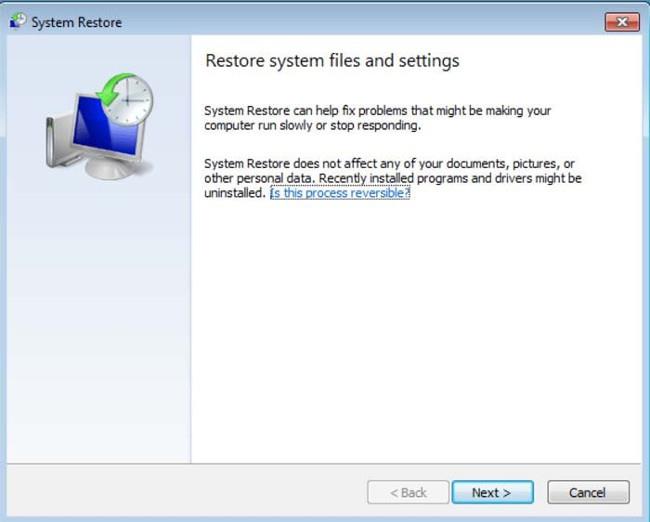

4. Dans la fenêtre qui s'ouvre, cliquez sur « Suivant ».

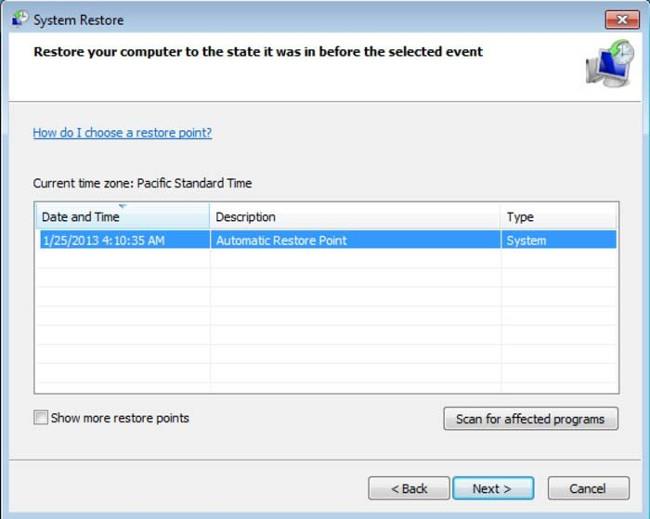

5. Sélectionnez l'un des points de restauration et cliquez sur " Suivant " (restaurera votre système informatique au jour où il a été infecté par le virus Lukitus).

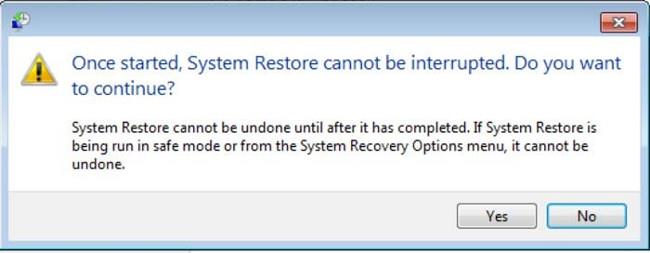

6. Dans la fenêtre qui s'ouvre, cliquez sur " Oui ".

7. Après avoir restauré votre ordinateur, téléchargez et analysez votre ordinateur avec un logiciel de suppression de logiciels malveillants pour supprimer tous les fichiers restants du ransomware Lukitus.

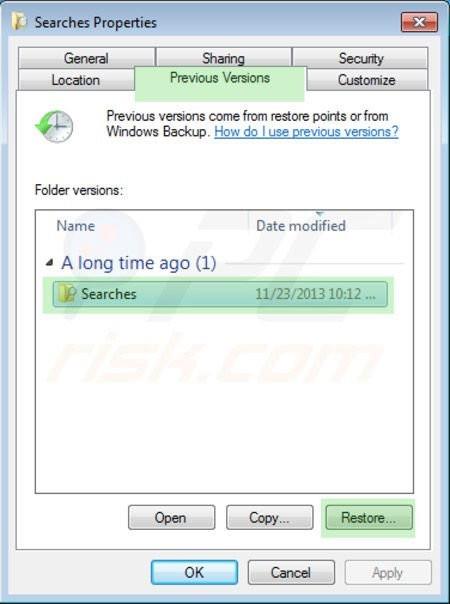

Pour restaurer des fichiers personnels cryptés avec ce ransomware, essayez d'utiliser la fonctionnalité Versions précédentes de Windows. Cette méthode n'est efficace que si la fonction de restauration du système a été activée sur un système d'exploitation attaqué par un code malveillant. Notez que certaines variantes de Lukitus peuvent supprimer les copies fantômes de fichiers, cette méthode peut donc ne pas fonctionner sur tous les ordinateurs.

Pour restaurer un fichier, cliquez dessus avec le bouton droit, accédez à Propriétés et sélectionnez l' onglet Versions précédentes . Si le fichier concerné possède un point de restauration, sélectionnez-le et cliquez sur le bouton " Restaurer ".

Si vous ne parvenez pas à démarrer l'ordinateur en mode sans échec avec réseau (ou avec une invite de commande), démarrez l'ordinateur avec un disque de secours. Certaines variantes de ransomware sont désactivées avec le mode sans échec avec mise en réseau, ce qui rend leur suppression compliquée. Pour cette étape, vous devez accéder à un autre ordinateur.

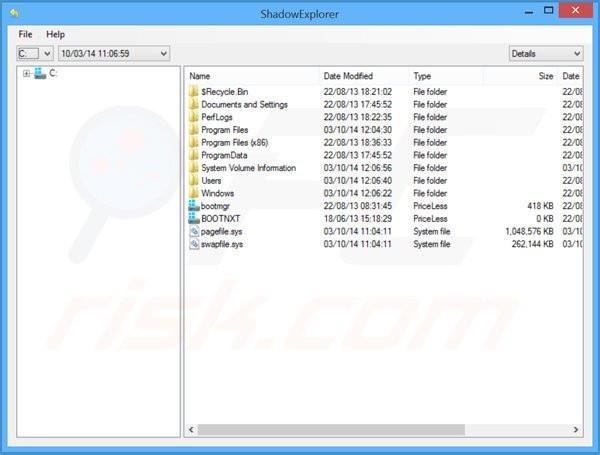

Pour reprendre le contrôle des fichiers cryptés par Lukitus, vous pouvez également essayer d'utiliser un programme appelé Shadow Explorer .

Pour protéger votre ordinateur contre les ransomwares de cryptage de fichiers comme celui-ci, utilisez des programmes antivirus et anti-spyware réputés. Comme méthode de protection supplémentaire, vous pouvez utiliser le programme appelé HitmanPro.Alert , qui crée des objets de stratégie de groupe dans le registre pour bloquer les programmes malveillants comme Lukitus.

Malwarebytes Anti-Ransomware Beta utilise une technologie avancée qui surveille l'activité des ransomwares et l'arrête immédiatement, avant qu'elle n'atteigne les fichiers de l'utilisateur :

La meilleure façon d’éviter les dommages causés par les ransomwares est de conserver des sauvegardes régulièrement mises à jour.

Autres outils connus pour supprimer le ransomware Lukitus : Plumbytes Anti-Malware et SpyHunter 4 .

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d