Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Comme mentionné dans les articles précédents, les malwares (logiciels malveillants) sont devenus un gros problème. Des personnes malveillantes profitent des ransomwares , des enregistreurs de frappe , des chevaux de Troie bancaires et des cryptojackers pour extorquer des profits illégaux aux victimes. Avec un logiciel antivirus gratuit ou payant, votre système bénéficie d’une sécurité accrue.

Les pirates ont une astuce pour interférer avec les systèmes de sécurité. Les logiciels antivirus s'appuient souvent sur la « signature » pour détecter si un programme est malveillant ou non. Lorsqu'un nouveau virus est détecté, sa signature est enregistrée et envoyée au logiciel antivirus d'autres personnes pour aider à détecter plus efficacement les nouveaux virus. D'une certaine manière, la signature est « l'empreinte digitale » du virus dans le fichier. Une fois détectés, d’autres logiciels antivirus seront également invités à supprimer ce logiciel frauduleux dès son apparition.

Mais et si un pirate informatique pouvait modifier la signature du virus ? De cette façon, le virus évitera d'être détecté même si le logiciel antivirus dispose d'un journal des « empreintes digitales » des logiciels malveillants précédents. Cela signifie que le virus a été masqué d’une nouvelle manière. C’est exactement ce que peuvent faire les malwares polymorphes et super-polymorphes, et à l’avenir, certains malwares « tenaces » de ce type se propageront sur Internet.

Que sont les malwares polymorphes et hyper-polymorphes ?

Les logiciels malveillants polymorphes possèdent un noyau qui effectue toujours la même tâche, quel que soit le nombre de changements. Il effectue toujours les mêmes actions et attaque toujours de la même manière, mais il continue d’ajuster le reste du code pour garder ses « versions » distinctes. Les logiciels malveillants polymorphes peuvent être un peu plus faciles à identifier que leurs cousins super-polymorphes, car les logiciels antivirus peuvent utiliser le « noyau » pour détecter et identifier les logiciels malveillants.

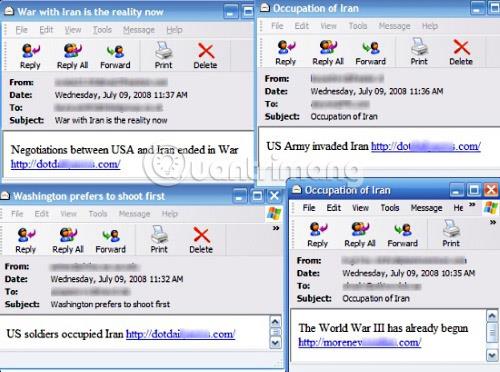

Storm Worm est un exemple de malware polymorphe actuel. Il est apparu pour la première fois en 2007 et a été nommé Storm Worm car sa méthode d'attaque initiale consistait à envoyer un e-mail avec le sujet 230 morts alors que la tempête frappe l'Europe (230 personnes sont mortes après des tempêtes en Europe). Une fois qu'une victime est infectée par un logiciel malveillant, son ordinateur crée un nouveau type de logiciel malveillant toutes les 30 minutes et l'envoie. Le titre changera au fil du temps (comme vu ci-dessus), mais le code principal de ce ver reste le même.

Les logiciels malveillants métamorphiques sont beaucoup plus dangereux. Alors que les malwares polymorphes peuvent être détectés par leur noyau, les malwares métamorphiques tentent de réorganiser l’intégralité de leur code après chaque version. Il est doté de la même logique et des mêmes fonctionnalités qu'auparavant, mais ajoute des éléments tels que du pseudocode et des fonctions réorganisées pour le rendre différent des « versions » précédentes. Cela rend les logiciels antivirus beaucoup plus difficiles à détecter.

Alors que les humains entrent dans un monde où l’IA devient de plus en plus parfaite, une bataille extrêmement féroce se déroule entre les créateurs de logiciels malveillants et les programmeurs de sécurité. Les deux camps utilisent l’IA pour améliorer leur puissance de combat afin d’acquérir un avantage concurrentiel.

Avec le soutien de l’IA, la refactorisation du code pour les logiciels malveillants polymorphes et hyper-polymorphes est rapide et efficace. Cela signifie que les logiciels malveillants seront plus difficiles à détecter, plus susceptibles de se propager et plus susceptibles d’éviter les logiciels qui tissent des virus.

Bien entendu, étant donné que les sociétés de sécurité ont également accès à une IA haut de gamme, la bataille se joue dans les deux sens. Les développeurs de logiciels antivirus peuvent programmer pour détecter rapidement les logiciels malveillants sans dépendre de leur signature. En utilisant l’IA pour prendre des décisions raisonnées sur le comportement des logiciels malveillants, les logiciels antivirus n’ont pas besoin de s’appuyer sur des « empreintes digitales » conservées dans les fichiers. Il lui suffit de détecter l’agent en action et d’isoler les agents suspects.

Il peut être un peu effrayant d'entendre parler de logiciels malveillants capables d'échapper à la sécurité, mais le fait que le logiciel antivirus soit la meilleure mesure que les utilisateurs puissent utiliser reste inchangé ! Ne téléchargez pas de fichiers qui semblent suspects, n'ouvrez pas d'e-mails suspects et ne cliquez pas sur des liens étranges que vos amis sur les réseaux sociaux vous envoient. Les malwares super polymorphes ne peuvent pas attaquer si vous ne leur donnez pas une chance !

Les logiciels antivirus étant aujourd'hui si populaires sur Internet, les développeurs de logiciels malveillants recherchent toujours des moyens de mettre à niveau leurs programmes pour contourner les systèmes de sécurité. Vous connaissez désormais les logiciels malveillants polymorphes et hyper-polymorphes, ainsi que les menaces qu’ils peuvent représenter. Pensez-vous que les choses vont empirer ou que les entreprises de sécurité gagneront la guerre de l’IA ? Veuillez nous le faire savoir dans la section commentaires ci-dessous !

En savoir plus :

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d