Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Cet article vous fournira des informations de base sur le malware Pumas, ainsi que sur la façon de supprimer complètement ce malware. Suivez les instructions de suppression du ransomware mentionnées à la fin de l'article.

Pumas est le nom d'un virus créé pour crypter vos fichiers . Après avoir été cryptés, les fichiers seront ajoutés avec l'extension .pumas à la fin. Plus précisément, vos fichiers seront verrouillés avec des algorithmes de cryptage AES de niveau militaire et RSA 1024 bits . Le malware Pumas cryptera vos données et une fois terminé, il vous demandera de payer pour restaurer ces fichiers. Il s’agit d’une forme d’installation de ransomware qui est devenue très populaire ces dernières années.

Rançongiciel Pumas

|

Nom |

.Virus de fichiers pumas |

|

Espèces |

Logiciels espions, ransomwares, Ransomwares , Cryptovirus. |

|

Description générale |

Ce ransomware crypte les fichiers sur votre ordinateur et demande une rançon pour restaurer les fichiers cryptés. |

|

Symptôme |

Ce ransomware crypte vos fichiers à l'aide de deux algorithmes de cryptage, AES et RSA. Tous les fichiers cryptés auront l'extension .pumas ajoutée à l'extension de fichier. |

|

Méthode de propagation |

Spams, pièces jointes aux e-mails. |

|

Outil de détection |

Logiciel de sécurité payant . |

Ce logiciel espion Pumas peut se propager de différentes manières via Internet, mais principalement via les outils de messagerie. Lorsque vous exécutez accidentellement des fichiers contenant le logiciel espion Pumas, votre système informatique sera complètement infecté.

De plus, les logiciels malveillants Pumas peuvent également être distribués sur les réseaux sociaux ( réseaux sociaux ) et divers services de partage de fichiers. Les logiciels gratuits trouvés sur des sites Web non officiels sont également un outil utile pour diffuser des codes malveillants, notamment Pumas. Si après avoir téléchargé un fichier sur votre ordinateur, n’ouvrez pas ce fichier immédiatement. Vous devez d'abord les scanner avec un outil de sécurité et vérifier leur taille et leur signature pour voir s'il y a quelque chose d'inhabituel. Merci de vous référer à notre article « Comment reconnaître un ordinateur infecté par un virus avec 10 signes caractéristiques » pour saisir les informations nécessaires à cette situation.

Comme mentionné, Pumas est un virus qui crypte les fichiers et affichera une fenêtre avec des instructions sur la façon de transférer de l'argent au pirate informatique sur l'écran de votre ordinateur. Bref, les maîtres chanteurs veulent que vous payiez une rançon pour la récupération des fichiers cryptés.

Plus dangereux encore, le malware Pumas peut créer des entrées dans le registre Windows pour « parasiter » le système de manière plus permanente et plus forte, tout en étant capable de démarrer ou d'inhiber divers processus dans l'environnement Windows.

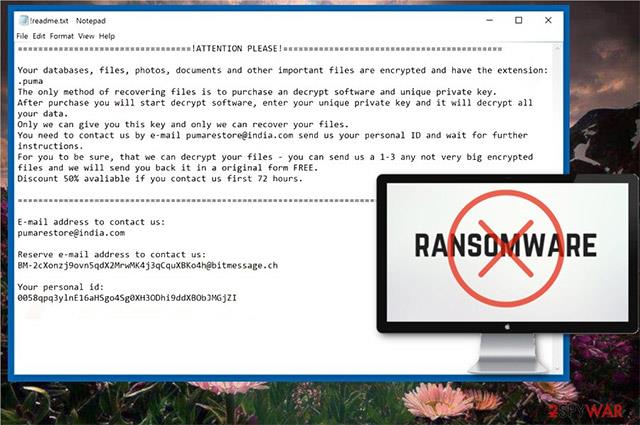

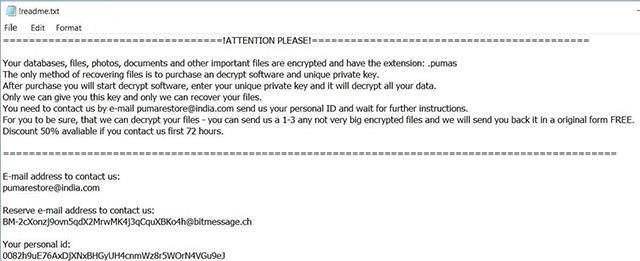

Une fois cryptés, les fichiers du virus Pumas placent une demande de rançon dans un fichier appelé « ! Readme.txt ». Vous pouvez voir le contenu de la demande de rançon à partir de la capture d'écran ci-dessous :

Plus précisément, le contenu de cet avis est le suivant :

Vos bases de données, fichiers, images, documents et autres fichiers importants sont cryptés et portent l'extension : .pumas. La seule façon de récupérer des fichiers est d’acheter un logiciel de décryptage et des clés privées uniques.

Après avoir acheté le logiciel de décryptage et les clés privées, vous pouvez décrypter le logiciel vous-même, saisir la clé privée unique que vous venez d'acheter et cela vous aidera à décrypter toutes vos données.

Nous seuls pouvons vous fournir cette clé et nous seuls pouvons restaurer vos fichiers.

Si nécessaire, vous pouvez nous contacter par e-mail [email protected], envoyez-nous votre pièce d'identité personnelle et attendez de recevoir des instructions supplémentaires.

Si vous ne croyez toujours pas que nous pouvons décrypter vos fichiers, vous pouvez nous envoyer 1 à 3 fichiers cryptés (la taille ne peut pas être trop grande) et nous vous les renverrons. Vous les fichiers sont exactement comme l'original, entièrement GRATUITS .

50 % de réduction si vous nous contactez dans les 72 heures suivant le cryptage de vos fichiers.

Adresse email pour nous contacter :

Deuxième adresse email pour nous contacter :

Votre identifiant personnel :

0082h9uE76AxDjXNxBHGyUH4cnmWz8r5WOrN4VGu9eJ

Comme vous pouvez le constater, les adresses email des maîtres chanteurs sont :

En bref, les notes sur les logiciels espions Pumas indiquent que vos fichiers sont cryptés. Vous devez payer une rançon pour récupérer vos fichiers. En fait, la psychologie générale de la plupart des gens dans ce cas est la confusion et la volonté de payer la rançon, surtout lorsque les fichiers cryptés contiennent des données importantes. Cependant, quelle que soit la gravité de la situation, n’oubliez pas que vous ne devez PAS payer de rançon. Que faites-vous pour vous assurer que vos fichiers seront restaurés après avoir payé la rançon, alors que les personnes à l'origine de cette situation sont des escrocs professionnels ! De plus, donner de l’argent aux cybercriminels ne fera que les aider à créer davantage de logiciels malveillants ou à continuer de commettre d’autres actes criminels.

Jusqu'à présent, ce que nous savons du processus de cryptage du logiciel ransomware Pumas, c'est que chaque fichier après avoir été crypté avec succès aura une extension .pumas.

Les algorithmes de cryptage utilisés pour verrouiller les fichiers sont AES et RSA 1024 bits.

Vous trouverez ci-dessous une liste des types de fichiers couramment ciblés par Pumas, une liste qui sera mise à jour à mesure que de nouveaux rapports sur ce problème seront disponibles :

Le cryptovirus Pumas peut être configuré pour supprimer tous les clichés instantanés de volume du système d'exploitation Windows à l'aide de la commande suivante :

→vssadmin.exe supprimer les ombres /all /Quiet

Si la commande ci-dessus est exécutée, le processus de cryptage sera effectué plus efficacement. Cela est dû au fait que cette commande éliminera vos méthodes de récupération de données. Si votre ordinateur est infecté par ce ransomware et que vos fichiers sont verrouillés, lisez la suite pour savoir comment restaurer vos fichiers à la normale.

Si votre ordinateur est malheureusement infecté par le virus ransomware Pumas, vous devriez avoir une certaine expérience dans la suppression des logiciels malveillants. En bref, vous devez supprimer ce logiciel le plus rapidement possible avant qu'il n'ait la possibilité de se renforcer et d'infecter d'autres ordinateurs.

Veuillez vous référer à l'article « Supprimer complètement les logiciels malveillants (malware) sur les ordinateurs Windows 10 » pour des instructions spécifiques.

Ci-dessus se trouvent les informations que vous devez connaître sur le logiciel espion Pumas. Bonne chance pour construire un système de sécurité solide pour vous-même !

voir plus

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d