Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

La révolution numérique a permis aux consommateurs d'utiliser le contenu numérique de manière nouvelle et créative, mais a également rendu presque impossible pour les titulaires de droits d'auteur de contrôler leurs actifs. Leurs informations sont largement et illégalement distribuées, ou en d'autres termes, leurs droits d'auteur sont étant gravement violée. Les actifs intellectuels ne sont pas seulement la musique, mais aussi les films, les jeux vidéo et tout autre média pouvant être numérisé et transmis sous diverses formes (principalement via le partage illégal sur Internet).

Qu’est-ce que le DRM ?

DRM (Gestion des droits numériques) - La gestion des droits d'auteur sur le contenu numérique est une série de technologies de contrôle d'accès visant à limiter les violations de propriété du contenu numérique protégé par le droit d'auteur. Pour le dire plus simplement, le DRM est né pour contrôler ce que les utilisateurs peuvent faire avec le contenu numérique. Dans cet article, nous explorerons ce qu'est le DRM, comment les titulaires de droits d'auteur mettent en œuvre ce concept et ce qui doit être fait à l'avenir pour mieux contrôler le contenu numérique.

En général, la gestion des droits d'auteur sur le contenu numérique est un terme de grande portée qui fait référence à tous les programmes conçus pour contrôler l'accès aux documents protégés par le droit d'auteur par des moyens technologiques. Essentiellement, les DRM remplacent le contrôle des droits d'auteur, par nature passif et inefficace, du propriétaire du contenu numérique et placent ce contenu numérique sous le contrôle d'un programme informatique. Les applications et les méthodes de gestion des droits d'auteur sur le contenu numérique sont infinies. Vous trouverez ci-dessous quelques exemples typiques de gestion des droits d'auteur sur le contenu numérique pour votre référence et pour obtenir un aperçu plus général :

Bien que de nombreuses opinions estiment que les méthodes DRM sont parfois trop strictes, en particulier celles utilisées dans les industries du cinéma et de la musique, la mise en œuvre d'une gestion des droits d'auteur sur les contenus numériques est également une solution pour orienter les consommateurs vers des manières plus civilisées d'utiliser le droit d'auteur. La distribution de contenu numérique sur Internet via des réseaux de partage de fichiers a rendu obsolète dans la pratique la loi traditionnelle sur le droit d’auteur. Par exemple, chaque fois que quelqu'un télécharge un fichier MP3 d'une chanson protégée par le droit d'auteur à partir d'un réseau de partage de fichiers gratuit au lieu d'acheter un CD, le label de musique qui détient les droits d'auteur et l'artiste qui a créé la chanson ne la reconnaissent pas. Dans le cas de l'industrie cinématographique, certaines études estiment à environ 5 millions de dollars la perte de revenus due à la distribution illégale de contenus DVD. La nature du partage d'informations sur Internet rend peu pratique la poursuite des contrevenants individuels de cette manière, de sorte que les entreprises tentent de reprendre le contrôle de la distribution de leurs droits d'auteur en les rendant illégaux. Les consommateurs ne peuvent pas copier ou partager sans autorisation du contenu numérique.

Le fait est qu'une fois que vous avez acheté un DVD, cela signifie que le produit vous appartient et que vous avez tous les droits légaux pour en faire une copie pour votre propre usage. C'est l'essentiel de la disposition relative aux licences d'utilisation équitable dans la loi sur le droit d'auteur, bien qu'il existe certains cas spécifiques qui nient la protection du droit d'auteur en faveur des utilisateurs de contenu, y compris la protection du droit d'auteur. Copier du matériel protégé pour un usage personnel et copier tout contenu dans le domaine public. La plupart des programmes de gestion des droits d’auteur sur les contenus numériques ne peuvent pas prendre en compte tous les cas d’utilisation équitable , car le programme informatique ne sera pas en mesure de prendre des décisions subjectives. Avant de continuer à débattre des DRM, prenons du recul et voyons ce qu'implique un programme DRM du point de vue de la programmation.

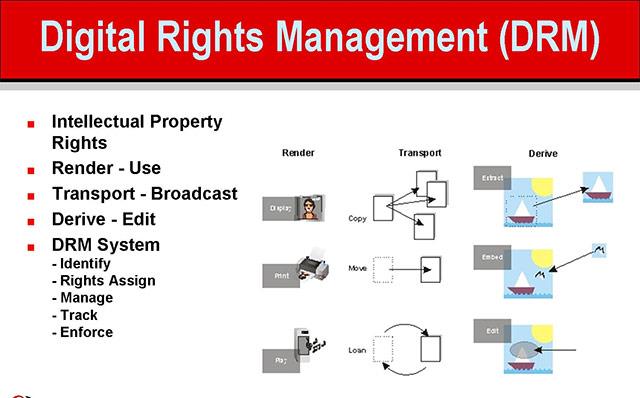

Structure du DRM

Un système DRM idéal devrait garantir la flexibilité, une transparence totale pour les utilisateurs et des barrières complexes pour empêcher l'utilisation non autorisée du droit d'auteur. Les logiciels DRM de première génération visaient presque exclusivement à contrôler le piratage. Les programmes DRM de deuxième génération, quant à eux, se concentrent sur la recherche de moyens de contrôler la visualisation, la copie, l'impression, les modifications et tout ce qu'un utilisateur peut faire sur un contenu numérique.

Un programme de gestion des droits sur les contenus numériques fonctionnera à trois niveaux :

Pour atteindre ces niveaux de contrôle, un programme DRM doit identifier et décrire efficacement trois entités, notamment les utilisateurs, le contenu et les droits d'utilisation, ainsi que les relations entre ces trois entités.

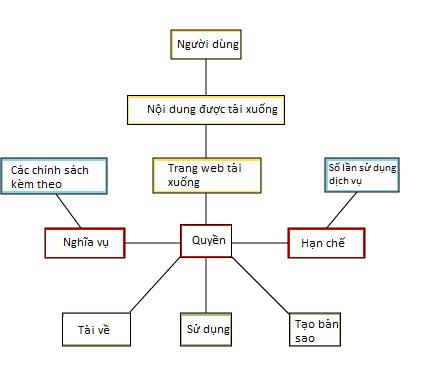

Prenons l'exemple d'un simple logiciel DRM pour un site Web prenant en charge le téléchargement de fichiers MP3. Vous vous connectez au site Web sur lequel vous vous êtes inscrit pour télécharger une chanson que vous aimez, par exemple la chanson "Cat Dust" du regretté musicien Trinh Cong Son. Votre niveau d'abonnement vous permet de télécharger cinq chansons par mois. Dans ce cas, les entités que DRM devrait gérer incluraient l'utilisateur, vous et le contenu, le « Sable » de Trinh Cong Son. L'identification des utilisateurs et du contenu est une tâche assez simple. Maintenant que vous disposez de votre propre numéro d'identification client et que chaque fichier MP3 présent sur le site peut également être associé à un numéro de produit spécifique, le plus délicat sera de déterminer les droits, c'est-à-dire la manière dont vous pouvez et ne pouvez pas faire avec cela. contenu. Pouvez-vous télécharger le fichier ? ou avez-vous téléchargé la limite de cinq fichiers MP3 pour le mois ? Êtes-vous capable de copier des fichiers ou téléchargez-vous des fichiers cryptés et verrouillés en conséquence ? Pouvez-vous extraire une section d’une chanson pour l’utiliser dans votre propre logiciel de mixage audio ? L'utilisation inclut non seulement les droits et obligations, mais également toutes les obligations associées à cette transaction. Par exemple : dois-je payer un supplément pour ce téléchargement ? Bénéficierez-vous d'incitations pour télécharger cette chanson ?

Tout cela sera pris en compte dans la relation entre vous, la chanson et les droits concernés.

Technologie DRM

En continuant avec l'exemple ci-dessus, disons que vous n'avez téléchargé que trois fichiers pour ce mois, ce téléchargement reste donc dans la limite de cinq chansons par mois qui vous a été accordée lors de votre inscription, et disons que vous avez reçu une promotion supplémentaire. offre de 20 000 $ de réduction sur les frais d'abonnement pour le mois suivant si vous téléchargez ce "Dust", vous pouvez alors copier les fichiers dans le cadre d' un usage équitable . Supposons que le titulaire du droit d'auteur refuse d'accorder à quiconque le droit d'extraire son contenu numérique. La structure DRM du fichier MP3 que vous téléchargez pourrait ressembler à ceci :

Veuillez noter que même si l'état de l'utilisateur reste le même à chaque fois que vous vous connectez au site, la relation entre les utilisateurs, le contenu et les autorisations peut changer. La structure des DRM doit pouvoir s’adapter aux conditions changeantes. Si vous mettez à niveau votre abonnement à un niveau permettant des téléchargements illimités au lieu de seulement cinq téléchargements par mois, le logiciel DRM devra également s'adapter à cette nouvelle relation. La structure DRM doit être liée à la technologie du site afin de pouvoir ajuster les relations à la volée. C'est l'une des raisons pour lesquelles des configurations DRM transparentes seront difficiles à mettre en œuvre, car sans normes spécifiques, les logiciels de gestion des droits sur les contenus numériques ne pourront pas facilement se connecter aux outils commerciaux. Le commerce électronique est disponible sur le site. Cependant, contrôler les téléchargements à partir d'un site Web n'est pas encore trop compliqué ; la partie la plus difficile réside dans la manière de contrôler ce que les utilisateurs font avec le contenu numérique lorsqu'il leur appartient. Comment l'autre site fera-t-il respecter vos droits d'utilisation du fichier MP3 que vous venez de télécharger ? Comment savent-ils que vous ne ferez pas de nouvelles copies de ce fichier MP3 ? C'est là que le DRM entre en jeu. Dans le cas d’une grande entreprise de médias qui tente d’empêcher les gens de copier des documents électroniques, cela n’est pas difficile.

Des sociétés comme ContentGuard, Digimarc, InterTrust et Macrovision sont des entreprises spécialisées dans la fourniture de solutions DRM automatisées, comprenant tout ce dont vous avez besoin pour mettre en place votre propre structure DRM, adaptée à votre situation spécifique.

Par exemple, la suite complète d'outils DRM de ContentGuard permet aux titulaires de droits d'auteur de créer et d'appliquer des licences d'utilisation pour leurs produits et services numériques, y compris tous les types de données numériques, des films aux logiciels téléchargés. Le logiciel RightsExpress utilise le langage d'expression des droits MPEG REL et guide les titulaires de droits d'auteur tout au long du processus d'identification d'un élément de contenu, d'identification des utilisateurs et de détermination des droits d'utilisation. À partir de là, les titulaires de droits d'auteur peuvent définir des niveaux d'accès et des modes de cryptage pour chaque contenu spécifique, créer une interface personnalisée permettant aux utilisateurs de récupérer du contenu en fonction de ces paramètres et développer un modèle réel. .

Anneau de protection DRM

En continuant avec l'exemple ci-dessus, vous avez encore 2 fois pour télécharger la chanson "Dust", l'ordinateur le comprend simplement. Mais l'ordinateur ne comprendra pas si vous l'avez copié sur votre lecteur MP3 et votre ordinateur portable, ou si vous venez d'utiliser un nouvel ordinateur de bureau et que vous devez en faire une autre copie.

De nombreuses entreprises ont pris des mesures désespérées pour tenter de limiter la diffusion illégale de contenus numériques sur Internet, ainsi que pour supprimer certains droits que les consommateurs peuvent exercer avec le contenu qu'ils ont acquis.

Un programme de chiffrement DRM typique fournit généralement une clé de chiffrement active en permanence. Dans ce cas, les clés doivent être liées au numéro d'identification de la machine de l'utilisateur. La clé ne déchiffrera le fichier que lorsqu'elle y sera accessible depuis l'ordinateur sur lequel il a été initialement placé. Sinon, l'utilisateur peut simplement transmettre la clé ainsi que le logiciel crypté à toutes les personnes qu'il connaît.

Certains produits, tels que ceux protégés par Macrovision SafeCast ou Microsoft Product Activation, utilisent des politiques de licence basées sur le Web pour empêcher toute utilisation non autorisée du contenu. Lorsqu'un utilisateur installe un logiciel, son ordinateur contacte le serveur, qui vérifie ensuite la licence et reçoit les autorisations (clés d'accès) pour installer et exécuter le programme. Si l'ordinateur de l'utilisateur est le premier à demander l'autorisation d'installer ce logiciel particulier, le serveur renvoie la clé appropriée. Si un utilisateur partage un logiciel avec son ami et que cet ami essaie d'installer le logiciel, le serveur refusera l'accès. Dans ce type de modèle DRM, les utilisateurs doivent souvent contacter le fournisseur de contenu pour obtenir l'autorisation d'installer le logiciel sur une autre machine.

Une méthode DRM moins courante est le filigrane numérique. La FCC tente d'exiger un « indicateur de diffusion » qui permettrait à un enregistreur vidéo numérique de déterminer s'il est autorisé ou non à enregistrer le programme. Un drapeau est un morceau de code envoyé avec un signal vidéo numérique. Si le drapeau de diffusion indique un programme protégé, le DVR ou l'enregistreur DVD ne pourra pas enregistrer le programme. Ce modèle DRM est l'un des modèles de protection les plus complexes, car il nécessite à la fois que le support et l'appareil soient capables de lire le drapeau de diffusion. C'est là qu'intervient le système de protection du contenu vidéo (VCPS) de Philips. La technologie VCPS permet de lire l'indicateur de diffusion FCC et de déterminer si l'appareil peut enregistrer la programmation ou non. Un disque non protégé peut être lu sur n'importe quel lecteur DVD, mais si le disque comporte un indicateur de diffusion, il ne pourra être enregistré et lu que sur un lecteur doté d'un VCPS intégré.

Le fournisseur de DRM Macrovision a utilisé une approche intéressante dans ses récents produits de protection de DVD. Au lieu de rendre un DVD illisible, Macrovision RipGuard exploite les bogues du logiciel de copie de DVD pour empêcher sa copie. Il s'agit d'un morceau de code présent dans le logiciel présent sur le DVD et dont le but est de confondre un autre code appelé DeCSS. DeCSS est un petit programme qui permet à un logiciel de lire et d'extraire des DVD cryptés. Les programmeurs de Macrovision ont étudié DeCSS pour découvrir ses vulnérabilités, puis ont construit RipGuard pour activer ces vulnérabilités et désactiver la réplication. Cependant, les utilisateurs de DVD ont également trouvé des moyens de « contourner » RipGuard, principalement en utilisant un logiciel d'extraction qui n'utilise pas DeCSS ou en modifiant le code dans les extracteurs de données basés sur DeCSS. Le Digital Copyright Act de 1998 a rendu les DRM illégaux aux États-Unis, mais de nombreuses personnes recherchent et publient encore activement des méthodes permettant de contourner les restrictions de sécurité des DRM.

Polémique sur les DRM

Les modèles DRM récents ont involontairement établi une relation conflictuelle entre les fournisseurs de contenu numérique et les consommateurs de contenu numérique. Au fil des années, un certain nombre de controverses liées à la technologie DRM ont émergé.

Par exemple, en 2005, Sony BMG a distribué des CD, ce qui a donné lieu à des litiges et à de nombreux problèmes médiatiques. Le problème provient de conflits entre deux logiciels présents sur le CD, MediaMax de SunnComm et Extended Copy Protection (XCP) de First4Internet. L'incident a soulevé des questions quant à savoir jusqu'où les titulaires de droits d'auteur sont autorisés à aller dans la protection de leur contenu.

Dès le début, le logiciel MediaMax n'était pas impliqué dans la protection des droits d'auteur mais suivait uniquement les activités des utilisateurs. Chaque fois que quelqu'un lit un CD sur son ordinateur, MediaMax envoie un message au serveur SunnComm, à partir duquel Sony-BMG peut savoir qui écoute le CD et à quelle fréquence. Et le problème est qu'il n'y a aucun signe ou déclaration clair de la part de l'éditeur sur les activités de MediaMax, et pire encore, il n'existe aucun moyen simple de supprimer ce logiciel.

Cependant, il existe un autre problème plus important. La protection étendue contre la copie de First4Internet limite à trois le nombre de copies qu'une personne peut effectuer à partir d'un CD . Premièrement, il s'exécute caché sur la machine de l'utilisateur afin que celui-ci ne puisse pas le détecter, et crée une zone cachée (parfois appelée rootkit) dans le système d'exploitation Windows, entraînant potentiellement un risque de sécurité lorsque votre ordinateur est infecté par un virus . Les virus informatiques peuvent se cacher indéfiniment dans la protection étendue contre la copie sans être détectés. Les logiciels antivirus ne peuvent généralement pas toucher aux fichiers du rootkit. De plus, Extended Copy Protection ralentit également le processus de calcul et se connecte automatiquement au serveur Sony-BMG pour installer les mises à jour de protection contre la copie. Et il n’existe pas de moyen simple de le désinstaller. Certains utilisateurs ont dû reformater leurs disques durs pour supprimer les fichiers et les effets négatifs provoqués par la protection étendue contre la copie. En fin de compte, Sony a dû rappeler des millions de disques avec DRM intégré et a accepté de publier des outils permettant de révéler les fichiers cachés.

Cependant, après de tels incidents, les DRM n’ont pas disparu pour toujours, mais ont continué à poser des problèmes aux entreprises et aux consommateurs. Par exemple, un jeu informatique appelé Spore, publié par Electronic Arts (EA) en 2008, était livré avec ce que de nombreux joueurs considéraient comme un système DRM excessivement intrusif et difficile à supprimer. SecuROM a excessivement limité les droits de ceux qui ont acheté le jeu, en autorisant par exemple l'installation de Spore au maximum 3 fois. Après 3 fois, si vous souhaitez toujours en installer davantage, le joueur devra contacter EA et fournir le société avec des informations telles que la preuve de l'achat du jeu, la raison du dépassement de la limite de 3 installations et d'autres informations connexes. EA a finalement assoupli les restrictions DRM du jeu, mais a tout de même fait face à un certain nombre de poursuites pour usage équitable peu de temps après.

Apple et ses clients sont également préoccupés par le téléchargement de films depuis iTunes , le service de téléchargement de l'entreprise. Apple a publié ses modèles d'ordinateurs portables personnels Macbook en octobre 2008, avec peu d'informations sur les modèles DRM appliqués. En fait, ces Macbooks sont équipés d’un système de protection du contenu numérique (HDCP) à large bande passante. Ne connaissant pas cette technologie, de nombreux clients ont acheté des Macbooks et ont essayé de lire des films téléchargés depuis iTunes sur des écrans externes, mais n'ont pas pu les regarder du tout. HDCP bloque la lecture de tous les films sur des appareils analogiques pour empêcher l'enregistrement du contenu provenant de logiciels de copie, mais la plupart des clients qui ont acheté du contenu souhaitent simplement le regarder sur un écran plus grand, et HDCP ne le leur permet pas.

Normes DRM

Il n’existe pas de norme commune globale pour les DRM. À l’heure actuelle, de nombreuses entreprises du secteur du divertissement numérique optent pour la méthode simple, dans laquelle les utilisateurs ne peuvent pas copier, imprimer, modifier ou transférer des documents. Le problème le plus préoccupant pour les militants du DRM est le fait que les tendances actuelles en matière de DRM dépassent les protections prévues par la loi traditionnelle sur le droit d'auteur. Par exemple, lorsque vous lisez un DVD, certains modèles DRM ne vous permettent pas de sauter la bande-annonce, ce qui n'a rien à voir avec la protection des droits d'auteur. Plus défavorisés que les consommateurs sont les bibliothèques et les établissements d'enseignement qui stockent et prêtent du contenu numérique, qui pourraient souffrir grandement si les logiciels DRM sont limités. Les bibliothèques ne pourront pas stocker de logiciels avec une clé de cryptage limitée dans le temps et ne pourront pas prêter de licences spécifiques à un appareil pour visualiser le contenu en utilisant leur modèle de prêt traditionnel.

Les arguments contre la gestion des droits d'auteur sur le contenu numérique reposent sur des questions telles que la vie privée des utilisateurs, l'innovation technologique et les pratiques d'utilisation équitable. Comme mentionné, en vertu de la loi sur le droit d'auteur, la doctrine de l'utilisation équitable donne aux consommateurs le droit de copier le contenu protégé par le droit d'auteur qu'ils ont acquis pour leur propre usage. D'autres doctrines incluent la première vente , qui permet à un acheteur de contenu de revendre ou de détruire le contenu qu'il a acheté, et la doctrine de la durée limitée , qui limite la durée de propriété du droit d'auteur après une certaine période. Comme nous l'avons vu dans l'affaire Sony-BMG, l'entreprise suivait secrètement les activités des consommateurs et cachait des fichiers sur les ordinateurs des utilisateurs, ce qui constituait une atteinte à la vie privée des utilisateurs. Celles-ci peuvent être considérées comme des approches d’applications de logiciels espions plutôt que comme un modèle légitime de gestion des droits d’auteur. Les systèmes DRM peuvent également avoir un impact sur l’innovation technologique car ils limitent les utilisations et les formats du contenu numérique. Les fournisseurs tiers ne seront pas en mesure de développer des produits et des utilitaires de support si le code informatique de ces logiciels est protégé indéfiniment par DRM, et les consommateurs ne pourront pas non plus mettre à niveau légalement leur propre matériel lorsqu'il est protégé par un programme DRM.

Selon le professeur Ed Felten de l'Université de Princeton, les DRM affectent non seulement le libre développement de la technologie, mais limitent également la liberté d'expression. Lorsqu'en 2001 le professeur Felten a tenté de publier un article sur un système DRM défectueux, les producteurs de l'industrie musicale ont menacé de le poursuivre en justice. Certaines entreprises affirment que ses recherches encourageront les gens à contourner les programmes DRM, qui sont illégaux aux États-Unis. Le Digital Millennium Copyright Act de 1998 ( DCMA ) garantit la protection d'un programme DRM, qu'il adhère ou non à la doctrine de l' utilisation équitable . Des groupes luttant pour les droits des consommateurs dans de nombreux pays font pression sur le Congrès pour qu'il modifie une partie de la loi DCMA , car selon la DCMA , tenter de désactiver ou de contourner les DRM constitue une violation de la loi. Selon les défenseurs des consommateurs, la DCMA donne aux titulaires de droits d'auteur un avantage injuste en n'imposant aucune limite au type de programmes DRM qu'ils peuvent utiliser. Essentiellement, la DCMA promeut la concurrence et rend de plus en plus difficile pour les consommateurs de profiter facilement du contenu qu’ils ont déjà acheté.

Étant donné que le secteur du contenu numérique se consolide de plus en plus aujourd'hui, nous devrions peut-être nous demander s'il existe un système DRM capable de satisfaire de manière satisfaisante les intérêts à la fois des titulaires de droits d'auteur et des consommateurs. À mesure que le DRM deviendra une norme dans tous les secteurs, le résultat sera ce que les experts appellent « l’informatique de confiance ». Dans cette configuration, les méthodes DRM garantiront la protection du contenu protégé par le droit d'auteur à chaque étape, depuis la création du contenu à télécharger jusqu'à ce que ce contenu soit téléchargé et utilisé alors qu'il est entre les mains de l'utilisateur. L'ordinateur saura automatiquement ce que l'utilisateur est autorisé à faire avec un élément de contenu et agira en conséquence. Avec l’adoption de normes, les consommateurs bénéficieront au moins dans une certaine mesure, car les médias codés par DRM seront utilisables sur tous les types d’appareils. Espérons qu'à l'avenir, les éditeurs seront capables de trouver le moyen le plus optimal de concilier les intérêts des titulaires de droits d'auteur, qui sont eux-mêmes, avec les intérêts des utilisateurs de droits d'auteur, qui sont des consommateurs. !

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d