Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

La technologie Trusted Platform Module (TPM) est conçue pour fournir des fonctions matérielles liées à la sécurité. La puce TPM est un processeur cryptographique sécurisé conçu pour effectuer des opérations cryptographiques. La puce comprend plusieurs mécanismes de sécurité physique, ce qui la rend inviolable, et les logiciels malveillants ne peuvent pas interférer avec les fonctions de sécurité du TPM.

Ce guide vous montrera comment vérifier si votre PC Windows dispose d'une puce matérielle de sécurité Trusted Platform Module (TPM), ainsi qu'afficher les détails et la version du TPM, le cas échéant.

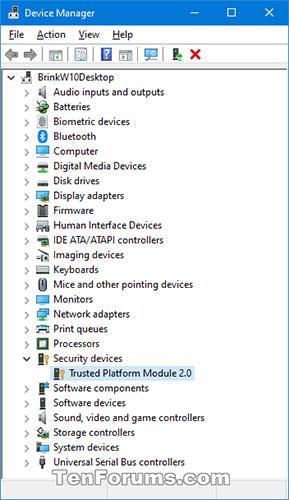

Vérifiez si votre PC dispose de détails TPM et TPM dans le Gestionnaire de périphériques

1. Ouvrez le Gestionnaire de périphériques .

2. Vérifiez si des périphériques de sécurité sont répertoriés. Si tel est le cas, développez-le pour voir si vous disposez d'un périphérique Trusted Platform Module répertorié avec un numéro de version (par exemple, 2.0).

Regardez si vous avez répertorié des périphériques de sécurité

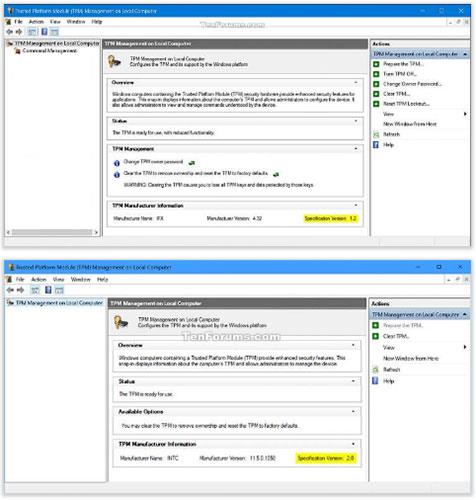

Vérifiez si votre PC dispose de détails TPM et TPM dans la console de gestion TPM.

1. Appuyez sur les touches Win+ Rpour ouvrir Exécuter , entrez tpm.msc dans Exécuter et appuyez sur OK pour ouvrir Gestion TPM.

2. Vérifiez si la console de gestion TPM indique que le PC dispose de TPM.

Pas de TPM

Il y a le TPM

Vérifiez si votre PC dispose d'un TPM et de détails TPM dans les paramètres du BIOS ou du micrologiciel UEFI.

1. Démarrez l'ordinateur dans l'installation du BIOS ou du micrologiciel UEFI .

2. Vérifiez si vous disposez d'un paramètre Trusted Platform Module (TPM) ou PTT à activer ou à désactiver.

Vérifiez si vous disposez d'un paramètre TPM (Trusted Platform Module) ou PTT à activer ou à désactiver.

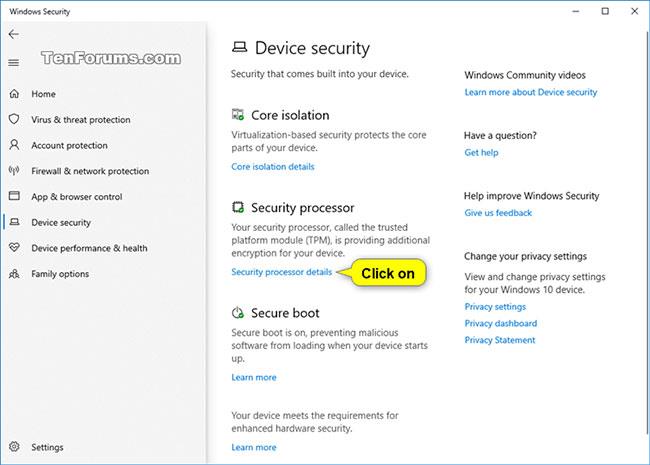

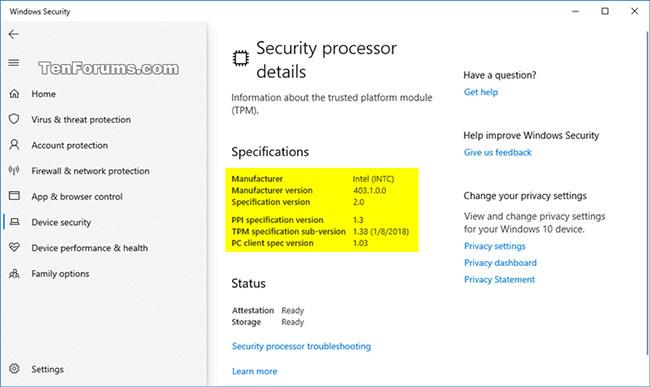

Vérifiez si votre PC dispose d'un TPM et des détails du TPM dans la sécurité Windows

1. Ouvrez la sécurité Windows et cliquez sur l' icône Sécurité de l'appareil.

Cliquez sur l'icône Sécurité de l'appareil

2. Cliquez sur le lien Détails du processeur de sécurité sous Processeur de sécurité.

Cliquez sur le lien Détails du processeur de sécurité

3. Si votre PC dispose d'un TPM, vous verrez désormais des informations générales à ce sujet.

Si votre PC dispose d'un TPM, vous en verrez maintenant un aperçu

4. Une fois terminé, vous pouvez fermer la sécurité Windows.

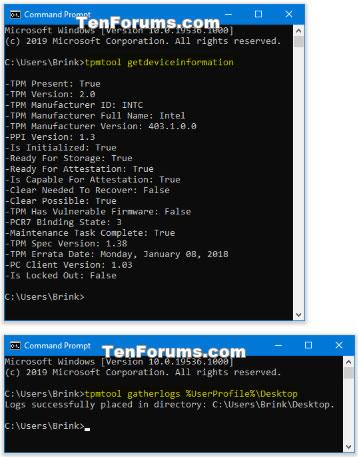

Vérifiez si votre PC dispose de détails TPM et TPM dans l'invite de commande

1. Ouvrez l'invite de commande .

2. Copiez et collez la commande ci-dessous que vous souhaitez utiliser dans l'invite de commande et appuyez sur Enter.

Pour exporter les détails généraux du TPM dans l'invite de commande, entrez la commande :

tpmtool getdeviceinformationPour exporter plus de détails sur TPM vers le fichier TpmInformation.txt sur le bureau, entrez la commande :

tpmtool gatherlogs %UserProfile%\DesktopCollectez les journaux TPM et placez-les sur le bureau. Les fichiers pouvant être créés sont :

Voir les détails sur TPM dans l'invite de commande

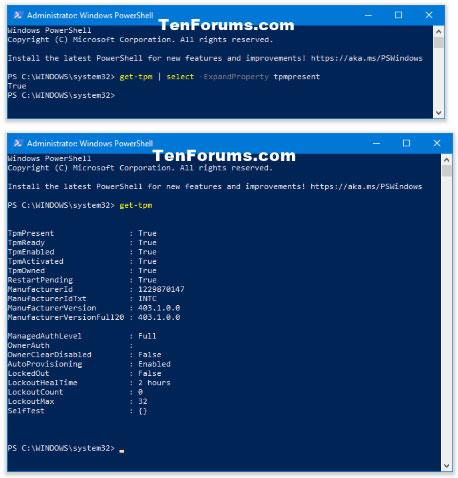

Vérifiez si votre PC dispose d'un TPM et des détails du TPM dans PowerShell

Remarque : Vous devez être connecté en tant qu'administrateur pour exécuter cette option.

1. Ouvrez PowerShell avec les droits d'administrateur .

2. Copiez et collez la commande ci-dessous que vous souhaitez utiliser dans PowerShell, puis appuyez sur pour voir Enterles résultats Vrai ou Faux signalés au TPM.

(Détail)

get-tpm(Pas de détails)

get-tpm | select -ExpandProperty tpmpresent

Afficher les détails du TPM dans PowerShell

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d