Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Cet article explique comment utiliser la fenêtre du terminal PuTTY sous Windows, comment configurer PuTTY, comment créer et enregistrer des configurations et quelles options de configuration modifier. Des sujets avancés, tels que la configuration de l'authentification par clé publique, sont également abordés dans cet article.

Télécharger et installer

Vous pouvez télécharger le logiciel pour la plateforme Windows ici . Reportez-vous aux instructions d'installation détaillées dans l'article : Comment installer PuTTY sous Windows .

Exécutez PuTTY et connectez-vous au serveur

Si vous choisissez de créer un raccourci sur le bureau lors de l'installation, vous pouvez ouvrir le logiciel simplement en (double) cliquant sur ce raccourci. Sinon, ouvrez le logiciel à partir du menu Démarrer de Windows.

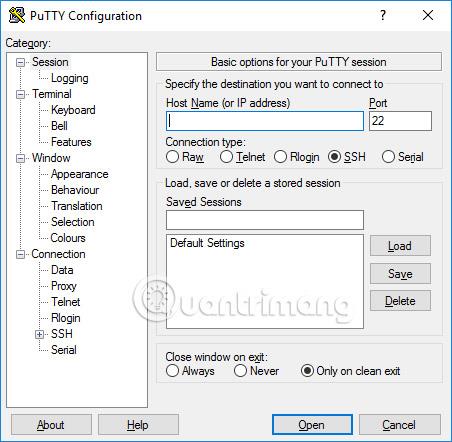

Lorsque le logiciel démarre, une fenêtre intitulée PuTTY Configuration s'ouvre. Cette fenêtre comporte une fenêtre de configuration à gauche, un champ Nom d'hôte (ou adresse IP ) et d'autres options au centre, et une fenêtre de sauvegarde des sessions en bas à droite.

Pour faciliter l'utilisation, il vous suffit de saisir le nom de domaine ou l'adresse IP de l'hôte auquel vous souhaitez vous connecter dans le champ Nom d'hôte et de cliquer sur Ouvrir (ou d'appuyer sur Entrée). Le nom de domaine ressemblera à étudiants.example.edu. L'adresse IP ressemblera à 78.99.129.32.

Si vous n'avez pas de serveur

Si vous n'avez pas de serveur auquel vous connecter, vous pouvez essayer Tectia SSH sous Windows ou OpenSSH sous Linux.

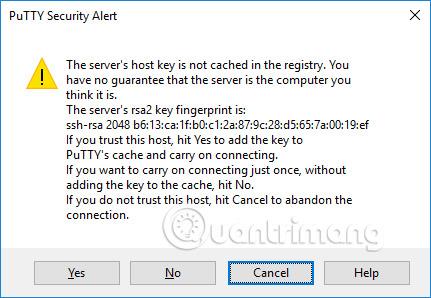

Boîte de dialogue d'avertissement de sécurité

Lorsque vous vous connectez au serveur pour la première fois, vous pouvez voir la boîte de dialogue d'avertissement de sécurité de PuTTY indiquant que la clé d'hôte du serveur n'est pas stockée dans le registre. Ceci est normal lorsque vous vous connectez au serveur pour la première fois. Si vous recevez ce message lors de la connexion à un serveur, cela peut également signifier que quelqu'un tente d'attaquer votre connexion et de voler des mots de passe en utilisant une attaque de l'homme du milieu.

Mais comme dit, la première fois que vous vous connectez, c'est normal et il vous suffit de cliquer sur Oui. Sinon, vous pouvez vérifier l'empreinte digitale de la clé affichée et vous assurer qu'elle est la même que l'empreinte digitale utilisée par le serveur. En réalité, presque personne ne le fait car il est de toute façon plus sûr d’utiliser une solution de gestion de clés SSH appropriée.

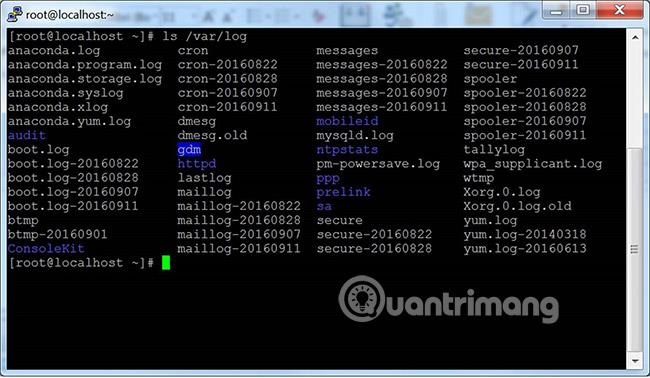

Fenêtre du terminal et informations de connexion

Après l'avertissement de sécurité, vous obtiendrez une fenêtre de terminal. Par défaut, il s'agit d'une fenêtre noire et de très mauvais goût. Il vous demandera d’abord un nom d’utilisateur et un mot de passe. Après cela, vous recevrez une ligne de commande sur le serveur.

Vous pouvez taper dans la fenêtre du terminal. Vous êtes maintenant connecté au serveur et tout ce que vous tapez dans la fenêtre du terminal sera envoyé au serveur. La réponse du serveur est également affichée dans cette fenêtre. Vous pouvez exécuter n'importe quelle application de texte sur le serveur à l'aide d'une fenêtre de terminal. La session se termine lorsque vous quittez le shell de ligne de commande sur le serveur (généralement en tapant exit dans la ligne de commande ou en appuyant sur Ctrl+D). Vous pouvez également forcer la fin de la session en fermant la fenêtre du terminal.

Les options de configuration et les profils sont enregistrés

La fenêtre de configuration initiale contient de nombreuses options. La plupart d’entre eux ne sont pas nécessaires à un usage général.

Port

Le champ port spécifie le port TCP/IP auquel se connecter. Pour SSH, il s'agit du port sur lequel s'exécute le serveur SSH. Normalement, la valeur est 22. Si, pour une raison quelconque, vous devez vous connecter à un autre port, modifiez simplement cette valeur. Cependant, seuls les développeurs modifient généralement cette valeur par autre chose, mais certaines entreprises exécutent également des serveurs SSH sur des ports non standard ou exécutent plusieurs serveurs SSH sur le même serveur sur des ports différents.

Type de connexion

La sélection du type de connexion n’a presque jamais besoin d’être modifiée. Laissez-le simplement en SSH. SSH est un protocole de communication crypté sécurisé conçu pour garantir une protection maximale de vos mots de passe et de vos données.

Les connexions brutes peuvent être utilisées par les développeurs pour tester les connexions de socket TCP/IP (par exemple, lors du développement d'applications réseau qui écoutent sur les ports TCP/IP).

Telnet est un protocole ancien qui n’est quasiment jamais utilisé, sauf si vous gérez du matériel vieux de plus de 10 ans. Telnet n'est pas sécurisé. Les mots de passe sont envoyés en clair sur le réseau. Et bien sûr, les attaquants peuvent facilement écouter des informations et voler des noms d’utilisateur et des mots de passe. Rlogin est un ancien protocole présentant des insuffisances similaires.

Un port série est un autre mécanisme de communication permettant de connecter des ordinateurs à des périphériques. Aujourd'hui, la plupart des ordinateurs personnels ne disposent plus de ports série, mais ils sont encore parfois utilisés pour contrôler des appareils physiques, des instruments, des machines ou des équipements de communication. Une autre utilisation du port série est le débogage des systèmes d'exploitation ou des logiciels embarqués.

Charger, enregistrer ou supprimer une session stockée

Cette section vous permet d'enregistrer vos paramètres en tant que profil nommé. Écrivez simplement votre nouveau nom de profil dans la zone Sessions enregistrées et cliquez sur Enregistrer pour créer un nouveau profil. Le nom de votre serveur et d'autres paramètres sont enregistrés dans le profil.

Les profils enregistrés apparaissent dans une zone plus grande ci-dessous. Initialement, il ne contiendra que les paramètres par défaut. Le profil que vous enregistrez y sera inclus. Sélectionnez un profil et cliquez sur Charger pour utiliser le profil précédemment enregistré. Sélectionnez un profil et cliquez sur Supprimer pour supprimer le profil qui n'est plus nécessaire.

Fermez la fenêtre avec la commande exit

Enfin, la fermeture de la fenêtre du terminal avec la commande exit indique si la fenêtre du terminal est automatiquement fermée lorsque la connexion est terminée. Il est très peu nécessaire de la modifier par rapport à la valeur par défaut Uniquement en cas de sortie propre.

Options de configuration dans la fenêtre de gauche

Vous pouvez trouver d'autres options dans le volet de gauche intitulé Catégorie. Sélectionnez une catégorie à partir d'ici et la fenêtre de droite changera pour afficher les options de configuration correspondant à cette catégorie. Les options affichées commencent à appartenir à la catégorie Session.

Seules les options pertinentes sont décrites ici. Il existe de nombreuses options et la plupart d’entre elles ne seront jamais utilisées.

Options des terminaux

Les options de cette catégorie affectent l'émulation du terminal et le mappage du clavier. Ces éléments seront en grande partie explicites et ne sont pas abordés ici. Très peu de gens ont besoin de toucher à ces options. Certaines personnes peuvent être en mesure de modifier la façon dont le caractère de cloche est géré, ou les personnes utilisant des systèmes d'exploitation moins connus peuvent modifier ce qui est envoyé par la touche de retour arrière ou supprimer le caractère.

Options dans la fenêtre du terminal

Options qui affectent l'apparence et le comportement de la fenêtre du terminal. Il est également possible de spécifier la manière dont les caractères sont traduits en sortie et de choisir les polices et les couleurs de la fenêtre.

Options de connexion

Parmi les options de connexion, les options Données peuvent être utiles. Le nom d'utilisateur de connexion automatique identifiera l'utilisateur actuellement connecté, de sorte que le nom ne devra pas être saisi à chaque fois que vous vous connecterez. L'option Proxy est rarement utile pour les utilisateurs à domicile, mais peut s'avérer nécessaire dans les entreprises qui n'autorisent pas les connexions Internet sortantes sans l'utilisation de proxys SOCKS ou d'autres mécanismes similaires. Ne vous inquiétez pas si vous ne savez pas ce qu'est un proxy SOCKS , quittez simplement cette section.

Les entrées Telnet , Rlogin et Serial contiennent uniquement des options pour ces protocoles et très peu de personnes les utilisent.

Cependant, les options SSH sont importantes et utiles pour certaines personnes. L’utilisateur moyen ou l’étudiant n’a pas à s’en soucier. Mais si vous souhaitez utiliser l’authentification par clé publique, elles sont indispensables. Notez que vous devez ouvrir les préférences SSH en cliquant sur la petite icône [+] . Sinon, vous ne verrez pas toutes les options.

Échange de clés, clés d'hôte et options de chiffrement

Vous ne voulez presque jamais toucher aux options Kex (échange de clés), Host Keys ou Cipher. Ils ont tous des valeurs par défaut raisonnables, et la plupart des gens n’en savent pas suffisamment sur l’encodage pour choisir celui qui est le meilleur. Ignorez donc ces options à moins que vous sachiez vraiment ce que vous faites.

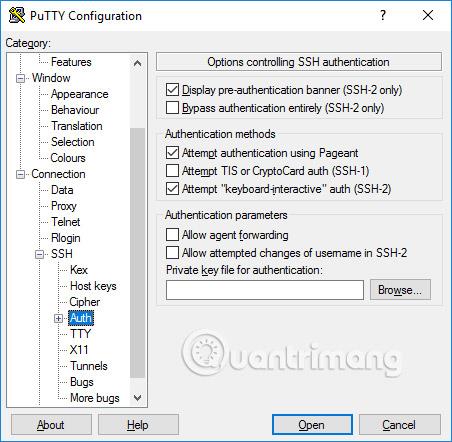

Options d'authentification - Authentification par clé publique

Le sous-arbre Auth contient un certain nombre d'options qui peuvent être utiles. Lorsque vous cliquez sur Auth , une fenêtre intitulée Options contrôle l'authentification SSH. Pour activer l'authentification par clé publique, générez simplement une clé SSH puis cliquez sur le bouton Parcourir dans la zone des paramètres d'authentification au milieu à droite de cette fenêtre de configuration. Les utilisateurs avancés peuvent également souhaiter cocher la case Autoriser le transfert d'agent pour utiliser l'authentification unique par clé.

La plupart des utilisateurs n'ont pas besoin de créer une clé SSH et n'ont pas besoin de savoir ce qu'est l'authentification par clé publique. Cependant, les administrateurs système doivent apprendre et se familiariser avec la gestion des clés SSH et s'assurer que leur organisation met en œuvre des processus de provisionnement et de terminaison, ainsi qu'en vérifiant les clés SSH appropriées.

Authentification Active Directory (GSSAPI/Kerberos)

L'une des fonctionnalités intéressantes de PuTTY est sa prise en charge de l'authentification unique à Active Directory. Techniquement, il utilise le protocole Kerberos via une interface de programmation appelée GSSAPI. Dans le protocole SSH, ce mécanisme est appelé authentification GSSAPI. Les utilisateurs professionnels utilisant l'authentification Kerberos (par exemple, via Centrify ou Quest Authentication Services, alias Vintela) souhaiteront peut-être profiter de cette fonctionnalité d'authentification unique. Les autres utilisateurs n'ont pas besoin de s'inquiéter de cela. Vous pouvez trouver les paramètres d'authentification GSSAPI dans la section SSH/Auth. Notez que vous devez développer la section Auth en cliquant sur l' icône [+] pour voir les options GSSAPI.

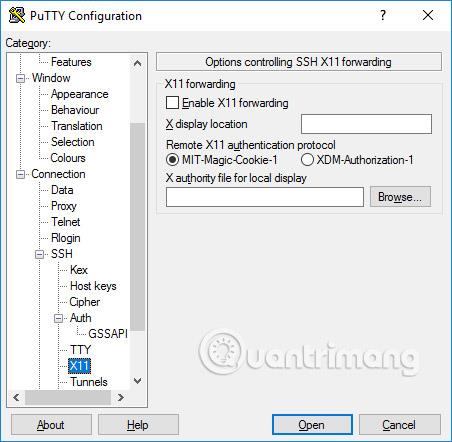

Options de transfert X11

X11 est un protocole et un système permettant d'exécuter des applications graphiques sous Unix et Linux . Il prend en charge l'exécution d'applications graphiques à distance sur un réseau externe.

PuTTY n'implémente pas de serveur X11 (côté affichage), mais il peut fonctionner avec un certain nombre d'autres produits qui implémentent la fonctionnalité de serveur X sous Windows. Une alternative gratuite populaire est XMing.

Pour utiliser un serveur X11, vous devez sélectionner Activer le transfert X11 et saisir localhost:0.0 dans la zone Emplacement d'affichage X. Vous n'avez pas à vous soucier des autres paramètres.

Options de tunneling

La dernière catégorie d’options de configuration dont nous discuterons est celle des tunnels. Ils sont utilisés pour configurer le tunneling SSH, également connu sous le nom de redirection de port SSH. Ce panneau peut être utilisé pour définir le transfert de la connexion. Les transitions sont enregistrées dans les profils.

Pour ajouter un redirecteur local (c'est-à-dire qu'un port TCP/IP de la machine locale est redirigé vers un port de la machine distante ou vers une machine accessible depuis la machine distante), écrivez le port source dans le champ Port source, la machine destination et port (par exemple, www.dest.com:80) dans le champ Destination et sélectionnez Local. Cliquez sur Ajouter.

Pour ajouter une redirection de port distant (c'est-à-dire un port TCP/IP sur la machine distante qui est redirigé vers un port sur la machine locale ou vers une machine accessible depuis la machine locale), spécifiez le port source . La destination est accessible depuis la machine locale (votre ordinateur).

Normalement, vous n'avez pas besoin de cocher les ports locaux qui acceptent les connexions d'autres hôtes ou les ports distants. Cependant, si la connexion au port est transférée depuis un réseau plutôt que depuis localhost (localhost), vous devez alors vérifier ces ports. Il existe un petit risque de sécurité, mais ce n'est normalement pas un problème dans le cas de l'utilisation du tunneling SSH . Cependant, vous devez comprendre que toute personne pouvant se connecter à l’ordinateur concerné peut également se connecter au port de transfert. Dans certains cas, la redirection de port peut être utilisée pour contourner les pare-feu.

En savoir plus :

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d