Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Vous ne pouvez pas garantir qu'un fichier est réellement une image, une vidéo, un PDF ou un fichier texte simplement en regardant l'extension du fichier. Sous Windows, un attaquant peut exécuter un fichier PDF comme s'il s'agissait d'un fichier EXE .

C'est assez dangereux, car un fichier que vous téléchargez sur Internet et que vous pensez qu'il s'agit d'un fichier PDF peut en réalité contenir un virus extrêmement dangereux. Vous êtes-vous déjà demandé comment les attaquants pouvaient faire cela ?

Qu'est-ce que la méthode RLO ?

De nombreuses langues peuvent s'écrire de droite à gauche, comme l'arabe, l'ourdou et le persan. De nombreux attaquants utilisent ce type de langage pour lancer diverses attaques. Un document significatif et sûr lorsqu’il est lu à gauche peut en réalité avoir un contenu différent lorsqu’il est lu à droite et faire référence à un fichier complètement différent. Vous pouvez utiliser la méthode RLO qui existe dans le système d'exploitation Windows pour gérer les langues écrites de droite à gauche.

Il existe une notation RLO pour cela dans Windows. Dès que vous utilisez ce caractère, l'ordinateur commencera à lire le texte de droite à gauche. Les attaquants en profitent pour masquer le nom et l’extension du fichier exécutable.

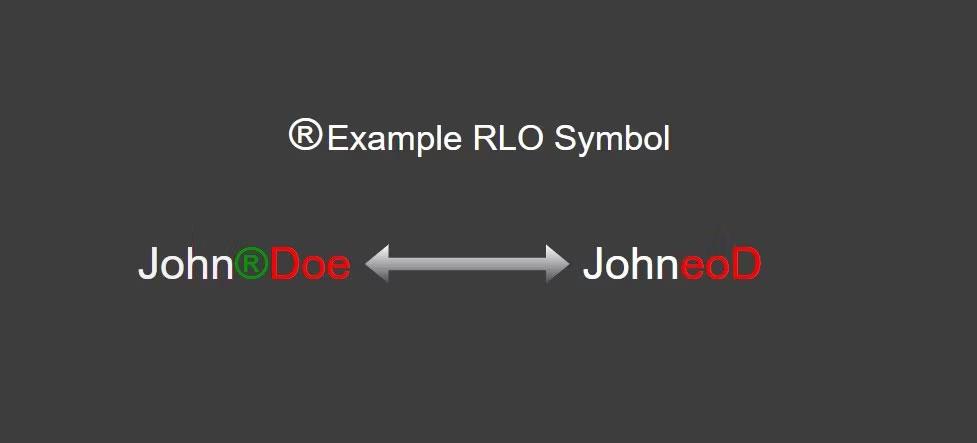

Par exemple, vous saisissez un mot anglais de gauche à droite et ce mot est Logiciel. Si vous ajoutez le symbole Windows RLO après la lettre T, tout ce que vous tapez après sera lu de droite à gauche. En conséquence, votre nouveau mot sera Softeraw.

Pour mieux comprendre, consultez le schéma ci-dessous.

L'élément RLO inverse les mots

Les chevaux de Troie peuvent-ils être placés dans des fichiers PDF ?

Dans certaines attaques, les pirates peuvent insérer des exploits ou des scripts malveillants dans les fichiers PDF. De nombreux outils et programmes différents peuvent le faire. Cela peut même être fait en modifiant le code existant du PDF sans utiliser aucun autre programme.

Cependant, la méthode RLO est différente. Avec la méthode RLO, les attaquants présentent un fichier EXE existant comme s'il s'agissait d'un fichier PDF pour tromper la victime cible. Seule l'apparence du fichier EXE change, de sorte que l'utilisateur cible ouvre le fichier en pensant qu'il s'agit d'un fichier PDF inoffensif.

Comment utiliser la méthode RLO

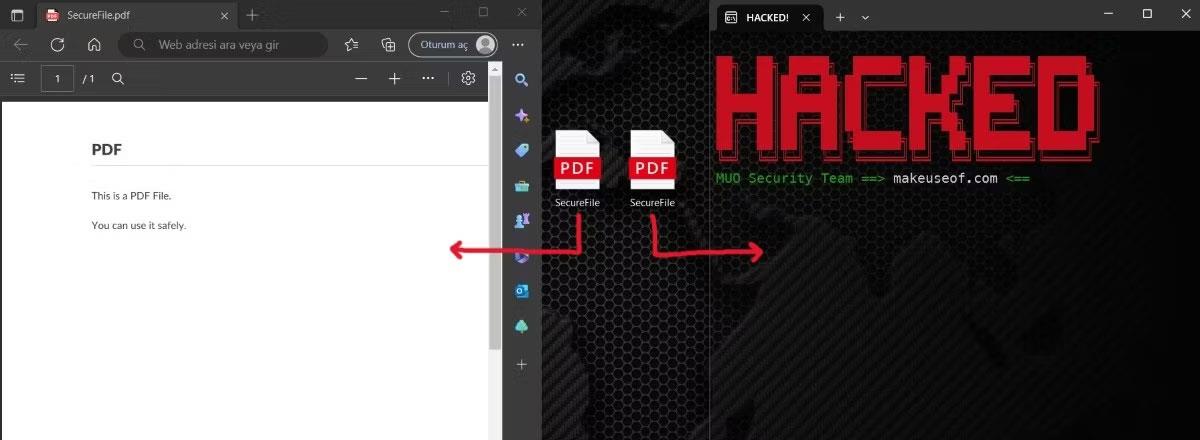

Avant d'expliquer comment afficher un EXE au format PDF à l'aide de la méthode RLO, passons en revue l'image ci-dessous. Lequel de ces fichiers est un PDF ?

Veuillez différencier les deux fichiers

Vous ne pouvez pas le déterminer d’un seul coup d’œil. Au lieu de cela, vous devez afficher le contenu du fichier. (Au cas où vous seriez curieux, le fichier de gauche est le véritable fichier PDF).

Cette astuce est assez simple à réaliser. Premièrement, les attaquants écrivent du code malveillant et le compilent. Le code est compilé pour être sorti au format exe. Les attaquants modifient le nom et l'icône de ce fichier EXE, transformant son apparence en PDF. Alors, comment se déroule le processus de changement de nom ?

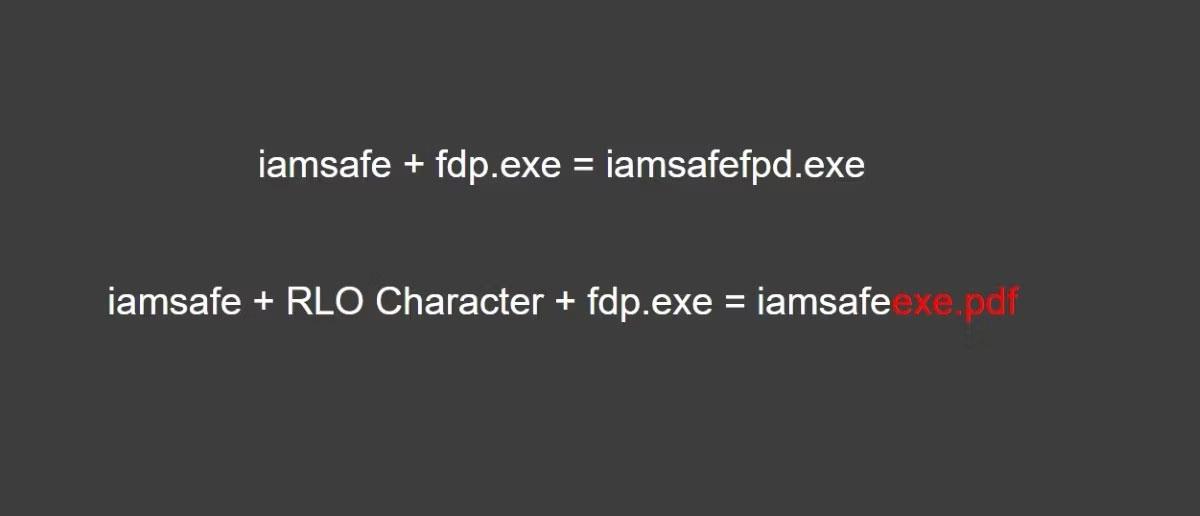

C'est là que RLO entre en jeu. Par exemple, supposons que vous disposiez d’un fichier EXE nommé iamsafefdp.exe. A ce stade, l'attaquant placera un symbole RLO entre iamsafe et fdp.exe pour renommer le fichier. C'est assez simple de faire cela sous Windows. Faites un clic droit tout en renommant.

Opération d'inversion du caractère RLO

Le principe est simple, une fois que Windows voit le symbole RLO, il se lit de droite à gauche. Le fichier est toujours EXE, rien n'a changé. En apparence, cela ressemble à un PDF.

Après cette étape, l'attaquant remplacera l'icône du fichier EXE par une icône de fichier PDF et enverra ce fichier à la cible.

L'image ci-dessous est la réponse à la question précédente. L'EXE que vous voyez à droite a été créé à l'aide de la méthode RLO. En apparence, les deux fichiers sont similaires, mais leur contenu est complètement différent.

Comparer le contenu des fichiers

Comment se défendre contre ce type d’attaque ?

Comme pour de nombreux incidents de sécurité, vous pouvez prendre certaines précautions pour empêcher ce type d’attaque. La première consiste à utiliser l’option Renommer pour vérifier le fichier que vous souhaitez ouvrir. Si vous choisissez l'option Renommer, le système d'exploitation Windows sélectionnera automatiquement la zone modifiable, en plus de l'extension du fichier. La partie non sélectionnée sera l'extension réelle du fichier. Si vous voyez le format EXE dans la section non sélectionnée, vous ne devez pas ouvrir ce fichier.

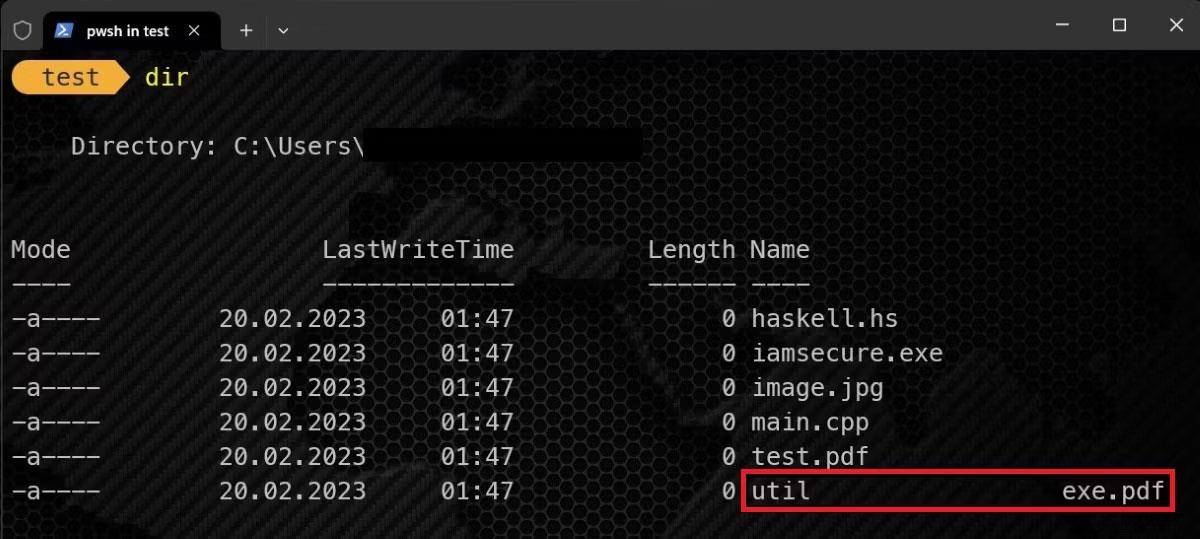

Vous pouvez également vérifier si des caractères masqués sont insérés à l'aide de la ligne de commande. Pour ce faire, utilisez simplement la commande dir comme suit.

Vérifiez le fichier avec la commande dir

Comme vous pouvez le voir dans la capture d'écran ci-dessus, util est un fichier étrange, vous devriez donc vous méfier.

Soyez prudent avant de télécharger des fichiers !

Comme vous pouvez le constater, même un simple fichier PDF peut mettre votre appareil entre les mains d’attaquants. C'est pourquoi vous ne devriez pas télécharger arbitrairement tous les fichiers que vous voyez sur Internet. Même si vous pensez qu’ils sont sûrs, soyez prudent !

Avant de télécharger un fichier, vous pouvez prendre quelques précautions, comme vous assurer que le site Web à partir duquel vous téléchargez est digne de confiance et analyser le fichier avec un vérificateur de fichiers en ligne .

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d