Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Lorsque vous lisez des conseils, vous voyez souvent des gens utiliser des fichiers de piratage du registre pour personnaliser et peaufiner les ordinateurs Windows et vous demandez comment les créer. Cet article vous guidera à travers les étapes de base pour créer votre propre fichier de piratage de registre.

Alors, qu’est-ce que le piratage du registre ?

Chaque fois que vous personnalisez des clés ou des valeurs dans le registre, vous pouvez appeler cette action un piratage du registre, mais dans ce contexte, nous faisons référence aux fichiers de piratage du registre téléchargeables avec l' extension de fichier .reg , qui montrent en fait la « magie » sur votre ordinateur.

En termes simples, un fichier de piratage du registre est une sauvegarde de toutes les modifications que vous avez apportées au registre enregistrées dans un fichier, vous pouvez donc appliquer les mêmes modifications à votre ordinateur si vous le réinstallez ou sur un autre ordinateur.

Créer un fichier de piratage de registre

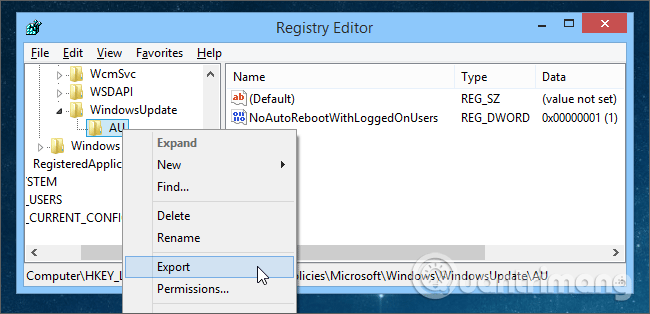

Une fois que vous avez recherché et modifié les valeurs du registre à votre guise, vous utiliserez la fonction Exporter pour tout enregistrer dans un fichier texte avec l'extension .reg (également connu sous le nom de fichier de piratage du registre). Ces fichiers suivent un format standard, vous pouvez donc les créer à partir de zéro si vous le souhaitez.

Lors de l'exportation d'une clé, vous devez laisser la clé à exporter dans une position appropriée sur l'écran afin que lorsque vous cliquez avec le bouton droit sur cette clé à gauche, vous puissiez toujours voir la valeur à droite. Sélectionnez Exporter dans le menu contextuel, puis enregistrez-le dans un endroit pratique à utiliser.

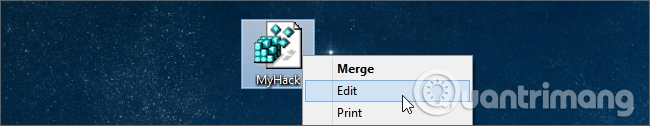

Maintenant que vous avez enregistré le fichier avec succès, double-cliquez dessus pour fusionner les valeurs dans le registre ou copiez-le sur un autre ordinateur et fusionnez les valeurs dans le registre lors de la définition de la même valeur.

Et dans le cas de ce fichier de piratage de registre particulier, cela peut fonctionner correctement car il n'y a qu'une seule valeur sur le côté droit, mais dans d'autres cas, vous devez modifier le fichier. Pour modifier, faites un clic droit dessus et sélectionnez Modifier pour l'ouvrir dans le Bloc-notes.

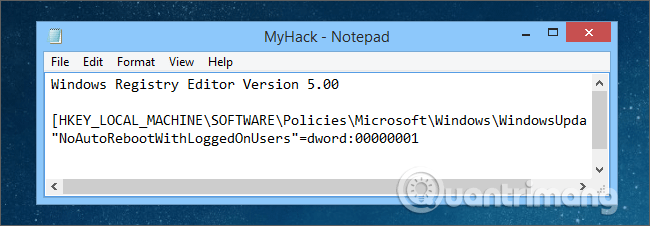

Et maintenant vous pouvez voir le format de fichier de piratage du registre, c'est assez simple. Chaque hack de registre contient la première ligne, destinée à l'identifier comme un hack de registre. Sans cette ligne, le fichier ne fonctionnera pas.

Éditeur de registre Windows version 5.00

Vous n'avez besoin de cette ligne qu'une seule fois dans le fichier et elle doit être la première ligne. Si vous combinez plusieurs fichiers de piratage de registre, une chose à noter est que vous n'avez besoin que d'apparaître une seule fois et en haut.

La section suivante peut être longue ou courte en fonction de votre fichier de piratage de registre qui doit être organisé en sections pour la clé (côté gauche de l'éditeur de registre), puis la valeur définie pour cette clé. Par exemple, comme indiqué ci-dessous, si vous souhaitez configurer deux clés, vous auriez SomeVariableName comme valeur sur le côté droit dans SOMEKEYHERE sur le côté gauche et SomeValue serait en dessous de ANOTHERKEY.

[HKEY_LOCAL_MACHINE\SOFTWARE\SOMEKEYHERE] "SomeVariableName"=dword:00000000 [HKEY_LOCAL_MACHINE\SOFTWARE\ANOTHERKEY] "SomeValue"=dword:00000001

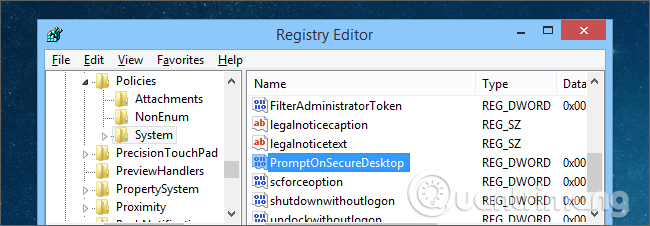

Vous trouverez ci-dessous un exemple pour vous faciliter la compréhension. Ouvrez d’abord l’Éditeur du Registre et accédez à la clé suivante sur le côté gauche. Cette clé détermine si le contrôle de compte d'utilisateur disparaît de l'écran lorsqu'une fenêtre apparaît.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Système

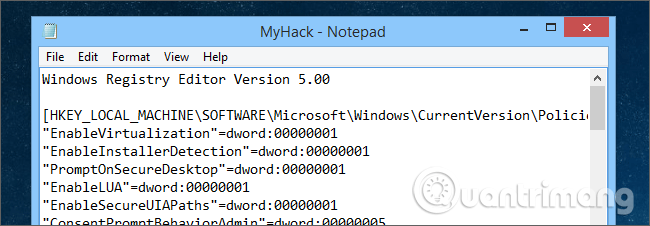

Exportez maintenant à partir de la touche Système sur le côté gauche. Ouvrez le fichier de piratage du registre et vous verrez PromptOnSecureDesktop dans le fichier, mais qu'en est-il de tous les autres éléments ?

Si vous transférez ce fichier de piratage de registre sur un autre ordinateur et l'importez, tout le reste situé sous la clé configurée sur cet ordinateur sera configuré sur le nouvel ordinateur. Par exemple, dans votre fichier de hack, il existe une clé EnableLUA utilisée pour activer ou désactiver l'UAC. Si vous souhaitez définir la valeur de Secure Desktop et ne souhaitez pas modifier l'UAC sur un autre ordinateur, vous pouvez modifier cette valeur ainsi que tout le reste du fichier.

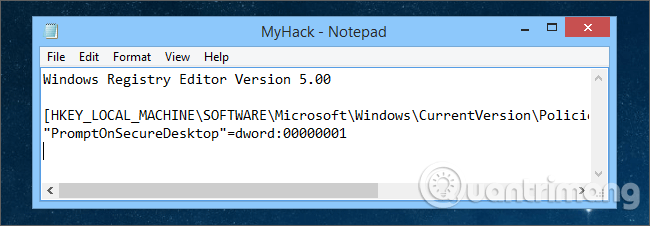

Pour ce faire, vous avez juste besoin d'un éditeur de texte, supprimez tout ce qui ne correspond pas à la valeur que vous souhaitez définir. Dans ce cas, vous devez tout supprimer sauf la valeur Secure Desktop.

Une chose à noter est que vous ne devez pas supprimer la première ligne et la ligne [HKEY_LOCAL_MACHINE\SOFTW….etc] juste au-dessus de la valeur car l'éditeur de registre doit savoir où placer la valeur.

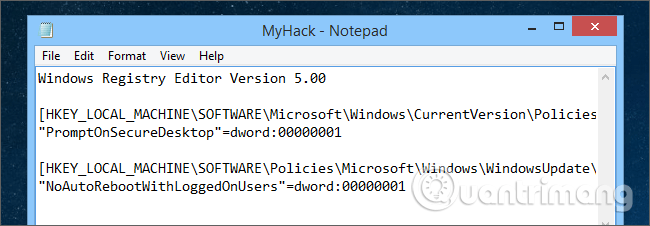

Combinez des fichiers de piratage ensemble

S'il y a un fichier de hack NoAutoReboot que vous souhaitez ajouter au fichier de hack Secure Desktop, la façon de le faire est très simple, rappelez-vous simplement la règle : la ligne Windows Registry Editor Version 5.00 doit être dans le fichier et sur la première ligne. puis copiez et collez les deux fichiers ensemble.

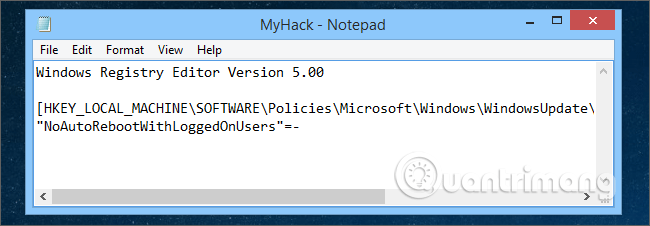

Supprimer une valeur de registre

Dans certains cas, le fichier de piratage du registre est nécessaire pour créer une nouvelle clé qui n'existait pas auparavant, et la modification des paramètres nécessite la suppression de cette clé de registre. La façon de procéder est assez simple, vous devez exporter la clé et modifier la valeur pour qu'elle ne soit qu'un signe moins.

Par exemple:

"NoAutoRebootWithLoggedOnUsers" = dword: 00000001

Sera

"NoAutoRebootWithLoggedOnUsers" = -

Et si vous souhaitez supprimer des clés de registre au lieu de valeurs ? Les clés de registre sont les éléments situés sur le côté gauche de l'éditeur de registre. Encore une fois, cela implique le symbole moins placé dans un fichier de piratage du registre. Par conséquent, si vous souhaitez supprimer la clé entière comme indiqué dans la capture d'écran ci-dessus , vous devez la modifier :

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Mic…]

Mur:

[-HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Mic…]

Voyez-vous le signe moins ici ? Il demandera à l'Éditeur du Registre de supprimer complètement la clé et la valeur en dessous.

Cependant, vous devez l’utiliser avec beaucoup de prudence car cela peut entraîner une panne du système.

Je vous souhaite du succès !

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d