Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Lors du lancement de Windows 11 , Microsoft a annoncé que le système d'exploitation ne prendrait en charge que les ordinateurs équipés de puces de sécurité TPM 2.0. Selon Microsoft, TMP 2.0 est un élément clé pour assurer la sécurité avec Windows Hello et BitLoker. Cela aide Windows 11 à mieux protéger les identités et les données des utilisateurs.

Pour aider les utilisateurs et les administrateurs à contrôler facilement les données stockées sur le TPM, Microsoft a ajouté un outil appelé TPM Diagnostics. Il s'agit d'un outil supplémentaire, donc pour l'utiliser, vous devez d'abord l'installer.

Pour installer et utiliser TPM Diagnostics sur Windows 11, suivez ces instructions :

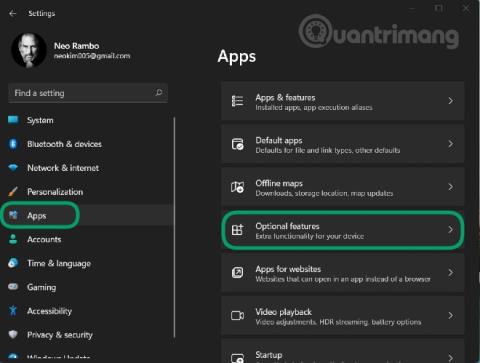

Étape 1 : Appuyez sur Windows + I pour ouvrir Paramètres puis accédez à la section Applications dans la barre de gauche

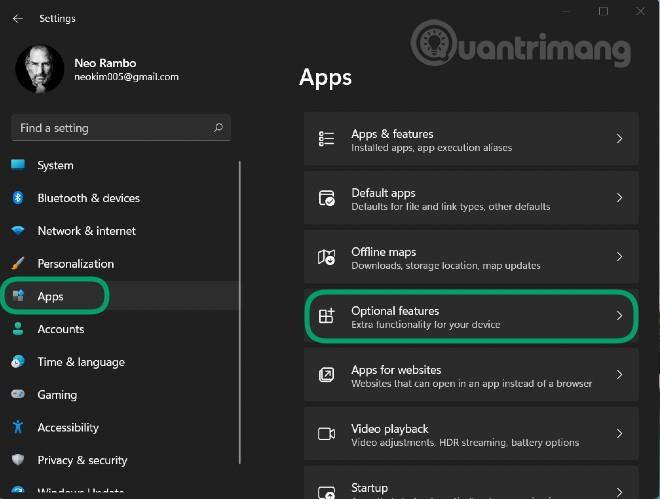

Étape 2 : Cliquez sur Fonctionnalités facultatives

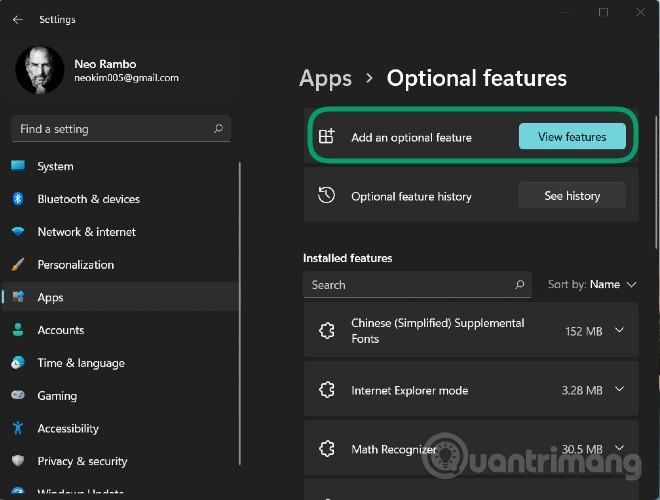

Étape 3 : Cliquez sur Afficher les fonctionnalités dans la section Ajouter une fonctionnalité facultative

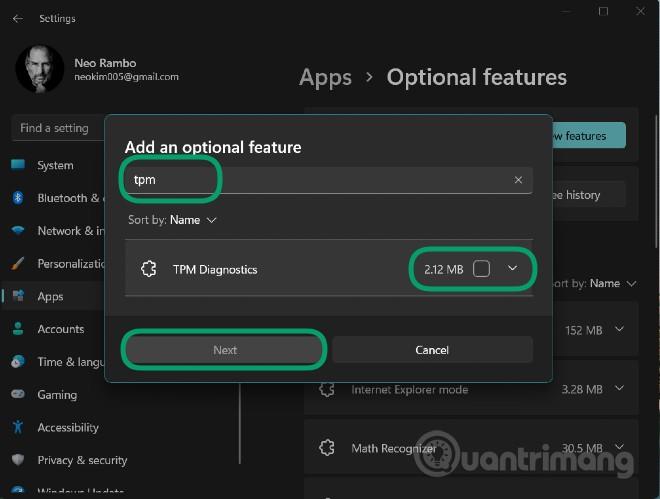

Étape 4 : Entrez tpm dans la zone de recherche, puis cliquez à côté de l' outil de diagnostic TPM illustré ci-dessous et cliquez sur Suivant > Installer pour confirmer l'installation.

Étape 5 : Après avoir attendu l'installation du système, vous pouvez utiliser TPM Diagnostics via la fenêtre de commande Windows Terminal (Admin) (nouveau nom d'invite de commande)

Étape 6 : Appuyez sur Windows + X pour ouvrir le menu Power User puis sélectionnez Windows Terminal (Admin)

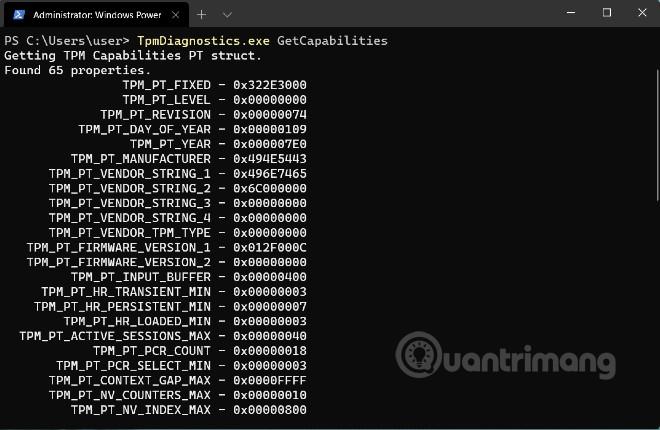

Ici, vous pouvez entrer les commandes de contrôle de TPM Diagnostics. Par exemple, la commande TpmDiagnostics.exe GetCapabilities répertoriera les capacités et les paramètres de la puce TPM sur votre machine comme indiqué ci-dessous :

En plus d'interroger les clés de sécurité stockées et d'autres informations, vous pouvez également utiliser TPM Diagnostics pour encoder/décoder des fichiers Base64, hexadécimaux et binaires.

Avec TPM Diagnostics, vous pouvez apprendre de nombreuses informations sur le mécanisme de sécurité de base de Windows 11. Cependant, nous vous recommandons de ne pas trop « tâtonner » sur cet outil de diagnostic TPM si vous ne le comprenez pas clairement. S'il est mal configuré, vous pouvez perdre les clés nécessaires aux opérations sur votre ordinateur.

Vous trouverez ci-dessous une liste de toutes les commandes disponibles dans l'outil de diagnostic TPM :

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilitiesDécouvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d