Comment lancer des applications instantanément avec Wox sous Windows

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Dans ce type d'attaque par transfert sélectif, les nœuds malveillants refusent les demandes visant à faciliter certains paquets d'informations et garantissent qu'ils ne seront plus transmis. Un attaquant peut supprimer des paquets de manière sélective ou aléatoire et tenter d'augmenter le taux de perte de paquets sur le réseau.

2 façons d’attaquer le transfert sélectif

Les méchants peuvent attaquer les réseaux de deux manières :

L'authentification des nœuds de capteurs autorisés peut être compromise ou des acteurs malveillants peuvent voler certaines clés ou informations des nœuds et attaquer l'ensemble du réseau. Il est très difficile de détecter une telle attaque.

Cela se fait en bloquant le chemin de routage entre les nœuds légitimes.

Attaque de transfert sélectif

Types d'attaques de transfert sélectif

Il existe de nombreux types d’attaques par transfert sélectif :

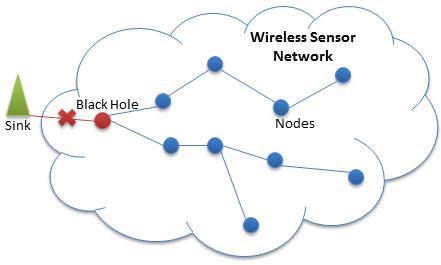

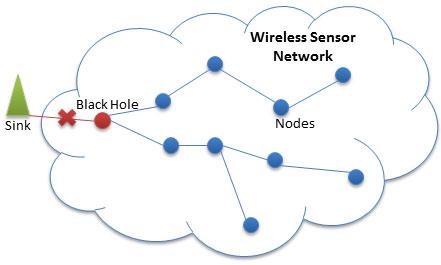

- Un nœud malveillant interdit le flux d'informations des nœuds autorisés vers la station de base, conduisant ainsi à une attaque DoS , qui peut être convertie en une attaque Black Hole en attaquant l'ensemble du réseau et en limitant la régulation du flux d'informations de chaque nœud vers le puits (nœud responsable de l'interaction avec les nœuds de capteurs).

- Les nœuds non autorisés ignorent les relais d'informations et les abandonnent de manière aléatoire. Au lieu de cela, les nœuds non autorisés envoient leurs propres paquets d'informations à d'autres nœuds. Un de ces types d'attaques est appelé négligence et cupidité .

- Une autre forme de cette attaque se produit lorsque des nœuds non autorisés retardent les messages qui les traversent pour fausser les données de routage entre les nœuds.

- Le dernier type est l' attaque Blind Letter . Lorsqu'un paquet est transmis d'un nœud légitime à un nœud malveillant, il garantit au nœud légitime que les informations seront transmises au nœud suivant et finit par abandonner le paquet sans détection. Ce formulaire peut attaquer divers protocoles de routage multi-sauts tels que le routage géographique, le balisage TinyOS, etc.

Détecter et prévenir les attaques de transfert sélectif

La détection et la prévention sont classées sur la base de plans d'exécution ou sur la base de plans de défense :

I. En fonction de la nature du plan de mise en œuvre, il est divisé en 2 petites parties : centralisée et distribuée.

Dans les schémas centralisés, la tête ou le récepteur des nœuds capteurs est chargé de détecter et de prévenir cette attaque. Dans les systèmes distribués, la station de base et le chef de cluster sont responsables de la prévention d'une telle attaque.

II. Sur la base du plan de défense, elles sont divisées en deux parties suivantes : Détection et prévention

Les programmes de prévention ne sont pas capables de détecter les attaques ou les nœuds défectueux ; ils ignorent plutôt les nœuds défectueux et les suppriment du réseau. Le type de détection est suffisamment capable de détecter les attaques ou les nœuds défaillants, voire les deux.

Comment se défendre contre les attaques de transfert sélectif

Il existe différents systèmes pour contrer de telles attaques :

- Un système de sécurité détecte l'attaque et augmente le niveau d'alerte, en utilisant la confirmation multi-sauts de différents nœuds de capteurs du réseau. Dans ce schéma, les nœuds sources et les stations de base peuvent détecter l'attaque et prendre les décisions appropriées même si l'un d'entre eux est compromis.

Cela suit une approche distribuée et peut détecter si un nœud malveillant tente de supprimer le paquet, au lieu de le transmettre au nœud suivant. La précision de cette méthode est estimée à 95 % dans la détection des attaques de transfert sélectif.

- Un système de détection d'intrusion (IDS) peut détecter toute vulnérabilité exploitée par des attaquants et alerter le réseau des nœuds malveillants associés. Les systèmes IDS sont conçus sur la base de capacités de détection basées sur des spécifications techniques.

Cette technique utilise l'approche Watchdog, dans laquelle les nœuds voisins peuvent surveiller les activités du nœud et voir s'il transfère réellement des paquets vers d'autres nœuds. S'il ignore le paquet réel, le compteur est incrémenté et une alerte est générée lorsque cette valeur atteint une certaine limite. Si plusieurs nœuds de surveillance génèrent une alarme, la station de base en sera informée et le nœud compromis sera supprimé.

- Un système de prévention distribué qui utilise la confirmation multi-sauts pour se défendre contre les attaques de transfert sélectif. Dans ce schéma, on suppose que tous les nœuds capteurs connaissent leur emplacement et que le nombre de nœuds défaillants ainsi que le niveau de puissance du réseau sont connus ou estimés.

Toutes les transmissions de données sont déduites par une logique non déterministe qui prend en compte les contraintes de puissance et la présence de nœuds défectueux. Dans les cas où le protocole de routage multivoies ne peut pas fournir d'informations d'authentification, une méthode de limitation de propagation est utilisée.

- Un autre plan utilise une topologie à maillage hexagonal. Des algorithmes de routage sont appliqués pour trouver le meilleur chemin de transmission des paquets. Les nœuds proches du chemin de routage examinent les transmissions des nœuds voisins, déterminent l'emplacement de l'attaquant et renvoient ces paquets abandonnés là où ils sont censés être accessibles.

Cette méthode démontre clairement l'attaque de transfert sélectif, qui à son tour avertit les nœuds voisins de l'emplacement de l'attaquant et contourne le nœud de l'attaquant lors du transfert d'autres messages. Cette méthode garantit une transmission de données authentique, tout en consommant moins d’énergie et d’espace.

Découvrez comment utiliser Wox pour lancer vos applications, exécuter des commandes et plus encore, instantanément.

Découvrez comment créer un cercle jaune autour du pointeur de la souris pour le mettre en surbrillance sur Windows 10. Suivez ces étapes faciles pour améliorer votre expérience utilisateur.

Découvrez pourquoi l

Sous Windows 11, configurez facilement des raccourcis pour accéder rapidement à des dossiers spéciaux dans votre menu Démarrer.

Découvrez comment résoudre l

Découvrez comment utiliser un disque dur externe avec un Chromebook pour transférer et stocker vos fichiers en toute sécurité. Suivez nos étapes pour un usage optimal.

Dans ce guide, vous apprendrez les étapes pour toujours utiliser une adresse MAC aléatoire pour votre adaptateur WiFi sous Windows 10. Optimisez votre sécurité en ligne!

Découvrez comment désinstaller Internet Explorer 11 sur Windows 10 pour optimiser l'espace de votre disque dur.

Découvrez comment utiliser Smart Defrag, un logiciel de défragmentation de disque dur gratuit et efficace, pour améliorer les performances de votre ordinateur.

Le moyen le plus simple de déverrouiller du contenu et de protéger tous les appareils avec un VPN crypté est de partager la connexion VPN via un point d